本文根据Z-TEAM实战攻防演习真实案例整理

2020年年末,某大型特种设备制造企业生产车间内,集团领导正在视察,有那么几分钟,他望着安全生产的横幅有些出神。

老板:你负责采购的网络安全设备怎么样了?

老板扭过头去看向了网络安全负责人老汪。

"上个月最后一批工控防火墙已经到位了,他们交付现场做了部署调试,暂时没有发现问题。"老汪

"嗯。"老板略微思考了几秒钟,”这样吧,有没有问题你们说了不算,我说了也不算,我们来一次实战攻防演习就知道了。这个事情老汪你来安排,网络安全也是安全生产的一部分,绝不能只停留在标语上。“

精心构造“鱼饵”,准备钓鱼

“Hill哥(奇安信Z-TEAM负责人),来活了。刚销售给我打电话说,某特种装备制造商找到了我司,说是想做一次渗透测试。”

“来就来了呗,你第一回当攻击队啊,这么激动。”

“嘿嘿,听说他们刚买了全套的安全设备,还请了安全服务人员提供驻场运营,这不想拉出来遛遛,看看现在到底是个啥水平么。”

“有点意思。这样吧,你们攻击队6组准备一下,跟我一起去客户现场。关于这次攻防演习,我就提一点要求,不能给我们Z-TEAM丢人。”

没过多久,Hill就拿着客户的授权回来了。和往常一样,Z-TEAM所开展的攻击渗透,主要目标是取得生产网内抛光、电镀、传送等工控系统的控制权限,除此之外不得影响工厂设备的正常运转,不得爬取敏感数据。

“开个会吧,大家简单分一下工。”Hill说,“这次渗透从明天上午十点正式开始,总共两周时间。我们还是按照老规矩分成两组,一组负责从他们官网渗透,另一组负责钓鱼邮件。行了,今天早点下班回去休息吧。”

另外一边,老汪在办公室里可没有这么轻松。这几天他累坏了,不停地在给系统打补丁。同为白帽子出身的他,和Hill在全球最大的男性交友网站(Github)上,可是老网友了,经常会在一起切磋攻防实战技巧。这个奇安信Z-TEAM的老大哥,还不知道会给他带来什么“麻烦”。

第二天上午,队员们全部早早就位,为这次行动做着最后的准备。

负责Web渗透的雷子不停地翻看着这家特种装备制造商的官网,似乎已然成竹在胸;

负责邮件钓鱼的Hill,也在为钓鱼邮件做最后的伪装,一切早已准备就绪。

“Hill,这次你准备钓谁啊?”雷子突然问了一句。

“HR吧。我看前两天他们公众号刚发了一条消息,要招两个网络安全运营工程师,我这简历都弄好了,没准他们还真会给我打电话约我面试呢。”

外围防守十分严密,试探性攻击一无所获

“叮叮叮,叮叮叮……”,一阵清脆的闹铃声让Hill他们为之一振,十点钟到了。

攻防演习开始后,Hill并没有急着把钓鱼邮件发出去,这样就显得太假了。他知道,老汪肯定跟各部门提前叮嘱过,不要随便打开不明邮件,所以Hill决定浑水摸鱼。上次Hill去拜访客户的时候就了解过,人力部下午两点钟上班,Hill打算趁着HR中午睡醒后迷迷糊糊的那几分钟时间,抛出“鱼饵”。

因此这会儿Hill正不紧不慢地正琢磨着,怎么能让自己编译的木马文件,躲避防病毒软件的检测呢。

一旁的雷子倒是忙的不亦乐乎。借助奇安信自研的代码审计工具(代码卫士),雷子很快就从源代码中,发现了两个文件上传漏洞,触发后可以上传Webshell(一种网页后门,用于控制网站服务器)文件。

“这么常见的漏洞都没补?”雷子心里有些犯嘀咕。不管了,先搞一下再说。

“汪总,我们官网服务器上部署的WAF产生异常告警,应该是Z-TEAM那边上传了Webshell。”

老汪一下子从椅子上站了起来,如临大敌一般:“尽快定位清除后门文件,另外注意随时更新WAF规则,这应该只是他们的一次试探性的渗透动作。”

看到自己上传的后门文件被删除,雷子并没有感到过多的惊讶,事实上,他也没有指望一击必中,“Hill,他们果然是有准备的啊,部署了WAF,我这边再更新一下后门文件配置,看看能不能绕过防护规则,不过需要一点时间,下午就看你钓鱼了啊。”

Hill不动声色,只是向雷子比了一个OK的手势。

转眼时间来到了下午两点。

Hill看了看时间,顺手点击了邮件发送的按钮。

这回轮到Hill有些小小的失望了。

尽管他精心构造的木马附件骗过了邮件安全网关的检测,但负责招聘的同事并没有掉以轻心,而是将邮件转发给了网络安全部。果然,云沙箱检测结果显示,Hill投递的简历包含以远程控制为目的的木马文件。

“人力部门的同事安全意识不错,在大家的共同努力下,我们的网络安全防线并没有失守。”

在晚上举行的第一天攻防演练总结会议上,老汪没有吝啬自己的赞美之词,“各个部门要强化安全意识,今后各部门收到的邮件,统一先转到网络安全部处理,检测正常后再转发到各个业务部门。”

“防守挺严密的,还真是那么回事儿。”另外一边,Z-TEAM也在开着总结会,雷子率先发了言,“Hill,看来我们不费点功夫,这回还真不好弄,我后来又修改了一次Webshell,但他们WAF规则更新也非常快,又把我拦截了。”

“常规操作。”Hill笑了笑,想缓解缓解略显紧张的气氛,“我这边钓鱼不也还没成功么,他们那个老汪跟我也算是老网友了,是有两把刷子的,哪能这么简单就搞定了。这样,从明天开始,我们的策略要变一下,必须重新寻找突破口,这方面我亲自来负责。雷子你那边暂时先不变,继续尝试Web渗透,看看有没有可以利用的WAF漏洞。”

二次伪装,成功骗过客服小姐姐

接下来的几天,Z-TEAM似乎略显沉闷。

负责Web渗透的雷子一直未能突破防守方的防线,“Hill,这次我觉得Web渗透的路子这次可能走不通,防守方WAF运营非常专业,不管是在规则更新方面,还是产品本身的漏洞,响应非常及时,我尝试利用了一些过去的老旧漏洞,发现都打补丁了,要重新挖掘0day的话,我估计剩下的一个星期时间也打不住。”

Hill挠了挠下巴,他也明白了这个情况,正在思索着怎么才能找到防守方的弱点,一边反复浏览着防守方的官方网站。

突然,他眼睛一亮,目光停留在了在线微信客服的传送门上。“在线客服?对啊,还是得通过社会工程学的方法。既然他们HR不收钓鱼邮件,那就钓他们的客服。”Hill心里想。

“雷子,你那边Web渗透别停,什么Webshell、SQL注入这些手法,给他们全来一套。噢,对了,记得重新写Webshell文件,他们WAF要是拦截了,就不停的修改,让他们安全团队不停地配置规则去。”

“那Hill你这边?”雷子不禁问到。

“我这儿还是老办法,社工钓鱼,不过这次我决定钓他们的售后客服。所以,你的主要任务就是吸引他们安全团队注意力。”

“得嘞。”

说着,Hill就把木马文件重新做了伪装,默默点开了他们的微信客服页面。

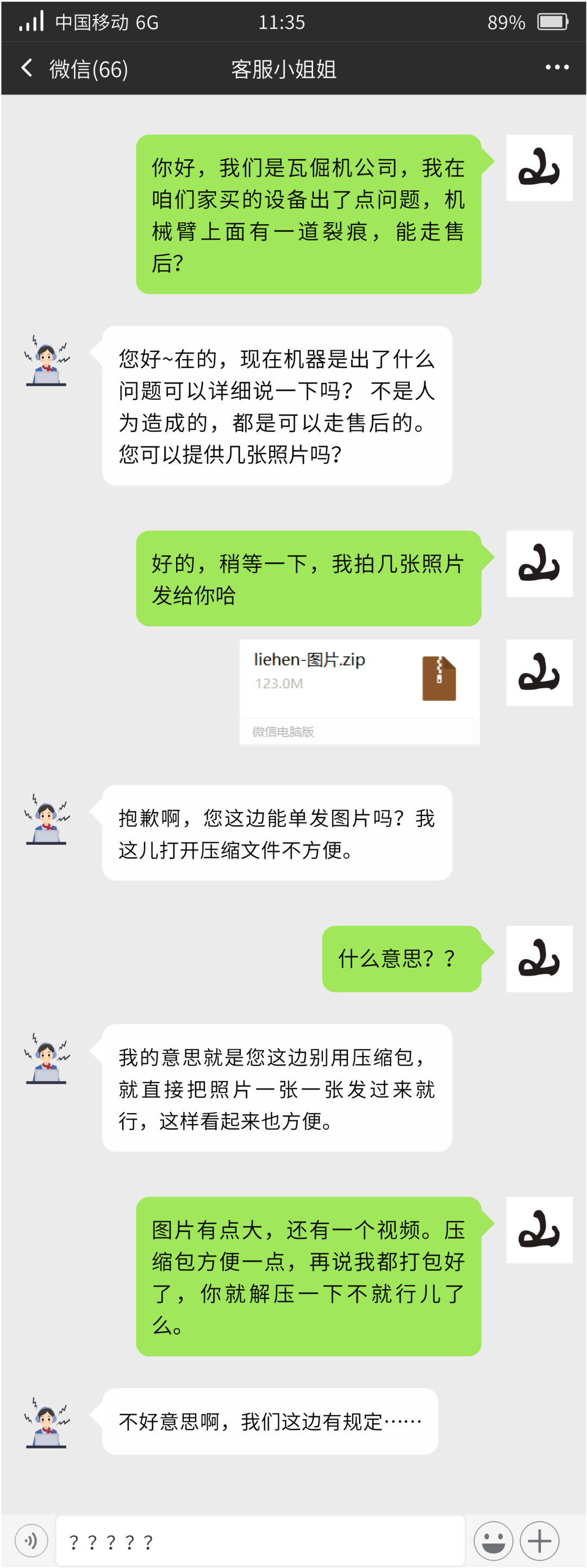

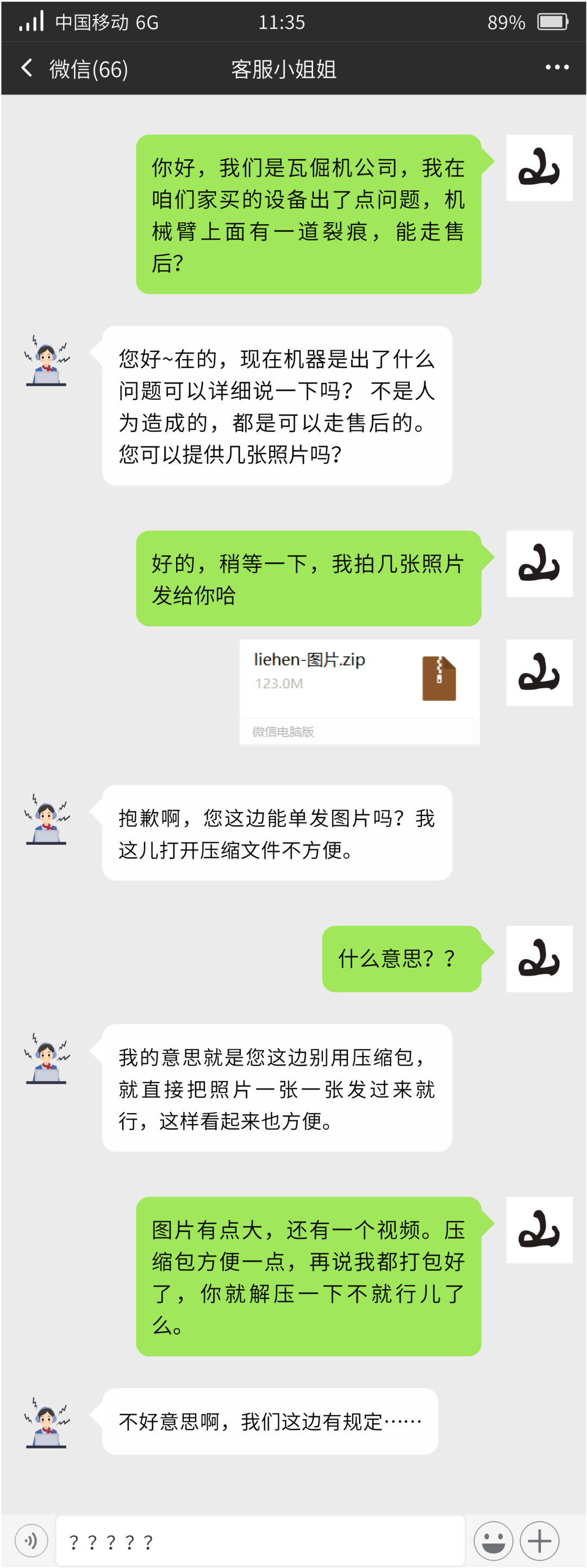

“你好,我们是某某公司,我在咱们家买的设备出了点问题,机械臂上面有一道裂痕,能走售后吗?”Hill嘿嘿一笑,率先向客服发起了攻势。

大约5分钟后,客服小姐姐有了回复:“您好,如果不是人为故意的,是可以走售后的。您能提供几张照片吗?我发给售后师傅看看。”

“好的,稍等一下,我拍几张照片发给你哈。”说着,Hill就把早已准备好的远程控制木马,打了一个压缩包,发给了对面客服。

“抱歉啊,您这边能单发图片吗?我这儿打开压缩文件不方便。”

“什么意思?”Hill有点意外,没想到对面客服安全意识也这么强,只好假装不明所以。

“我的意思就是您这边别用压缩包,就直接把照片一张一张发过来就行,这样看起来也方便。”

“图片有点大,还有一段视频,压缩包方便一点,再说我都打包好了,你就解压一下不就行儿了么。”Hill佯装不耐烦。

“不好意思啊,我们这边有规定……”客服耐心解释道。

就这么着,和客服僵持了大约半个小时,突然,Hill似乎失去了耐心,语气一下子加重了许多:“不就是解压缩么,有必要搞这么复杂啊。你们公司就这么对待客户需求的么,你再这么不耐烦我给你们李总打电话投诉退款了。”

对话框一下子静默了三分钟时间。

“那好吧。”客服小姐姐终于妥协了。

对话框的另外一边,Hill会心一笑,雷子他们也不约而同地比了一个“耶”的手势。Z-TEAM的队员们知道,木马文件精心做了伪装,逃过对方杀毒软件的检测应该不成问题。

果不其然,过了不大一会儿,控制台显示,木马程序已经成功运行。

持续扩大战果,成功获取工控设备控制

“咱们总算是成功迈出了第一步,大家这几天都辛苦了,晚上我请大家吃点好的,就当提前庆祝一下。雷子,你那边得找个嘴巴利索的,就渣渣吧,专门对应付他们客服,别让他们再看出破绽了,其他人就注意盯着控制台,准备开始下一步的渗透,争取提前拿下。”Hill在会上布置了下一阶段的重点工作。

尽管成功入侵客服小姐姐的办公电脑只是成功的第一步,但Hill明白,在目前绝大多数机构仍然使用的以边界防御为核心的传统安全架构面前,内网防御肯定相对较弱,因此后面只会越来越容易。

第二天天刚蒙蒙亮,Hill就迫不及待的来到了办公室,查看木马收集到的信息。这一看,收获颇丰。木马程序探测到了某个文件目录下,以明文形式存储的办公系统账号和登录密码。

在成功登录对方办公系统后,Hill第一时间翻看了该公司的组织架构。Hill想来,由于客服工作的特殊性,需要和公司内部多个部门保持沟通,应该有权限可以看到相对完整的公司组织架构。而想要成功获取该公司工控系统的控制权,必须要找出工控系统运维人员使用的工控主机,植入远程控制木马程序。

果然在组织结构目录下,Hill他们定位到了工控系统运维人员及相应的工控主机序号,随即针对该主机进行信息搜集和弱口令暴力破解攻击(类似于穷举法,不停地变换登录口令直到成功登录)。

幸运的是,有两台工控主机(主机A和B)使用了类似的的弱口令(姓名首字母缩写+出生年月日),Z-TEAM不费吹灰之力就控制了这两台工控主机。

Hill他们大喜。

经过两天时间的监控和弱点分析,Z-TEAM的队员们发现主机A使用了双网卡,但是两个网卡之间没有采取任何隔离措施,不巧的是主机A并没有连接关键工控设备;主机B也是一台双网卡主机,其上部署了隔离卡软件进行双网卡切换。

“雷子,发动人手找一下主机B双网卡之间隔离软件的漏洞。”Hill说到。

最终,Z-TEAM发现了B主机上隔离卡软件的一个重大设计缺陷,并利用该缺陷成功绕过双网卡的隔离机制,成功拿到了工控设备的操作权限,可以随意停止、启动、复位相应的工控设备,某些操作可对设备的生产过程造成直接且严重的伤害。

Hill“顺手牵羊”,推销安全方案

攻防演习结束后,Hill和老汪线下约了顿饭。

“老汪,还是棋差一招吧,没想到我从客服这里渗透进去。”

“哈哈,我能说我想到了吗,我还专门交代了,尤其是人力、行政、财务、销售、客服这些部门,不要接收来路不明的文件。没想到……Hill,这次你们从客服这里进来以后,后面开展的太快了。你得给我出点招,从你们攻击队的视角来看,我们这个网络安全体系该怎么建设,上面下了KPI的。”

“没问题啊,我司能给你们设计一套完整的内生安全架构……”

END

关于Z-TEAM

奇安信Z-team团队是一支在实战攻防演习中扮演重要角色、擅长进攻型的队伍,团队成员大多来自攻防渗透研究出身的高级技术专家和渗透工程师,多次参与省部级网络安全实战攻防演习,取得了出色的成绩。

团队在实网对抗的不断锤炼中,研发相关技术工具,在Web攻防、社工渗透、内网渗透、模拟APT攻击等方面,技术实力扎实,技战法灵活,攻防实战能力受到业内广泛认可。

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号