2015年,天眼实验室(奇安信威胁情报中心前身)首次披露了一起针对中国的国家级黑客攻击细节,这也是我国披露的第一起APT团伙攻击事件。因为其攻击目标多为我国海事机构、海域建设、航运企业等与“海”相关的重要领域,安全分析师为这个组织取了一个相当好听的名字——海莲花。

数年来,安全工程师们和“海莲花”进行了无数轮的较量,并成功挫败了多次攻击。然而,在2020年,“海莲花”依然猖獗并屡次得手,其变幻莫测的攻击手法,让政企机构防不胜防。

复工复产 一个新的阴谋正在酝酿

2020年2月9日元宵节刚过,复工复产的大幕已经悄然拉开。

出于疫情防控需要,软件外包公司员工上门服务基本上是不被允许的。为了保证项目开发的进度,一些机构特地为他们的开放了VPN服务,允许外包公司员工远程访问内网代码服务器。

达七正是众多外包公司员工中的普通一位,他所在的公司正在为部委甲的OA(协同办公软件)进行定制化开发。

到公司后,达七从双肩包里掏出了自己的电脑,熟练地登上了VPN,准备开始新一天的工作。不过在每天开始工作之前,达七会检查一篇自己的收件箱,看看是否有漏掉的重要邮件。

果然,“一封来自客户的邮件”吸引了达七的注意。正文部分空白,只有一个word附件,标题为《关于推进有序复工复产的通知》。

出于好奇,达七打开了附件。粗略一览,文档内容大多跟自己没有关系。达七呵呵一笑,“谁这么无聊把内部邮件转给我了?”

随手关掉邮箱,达七一天的工作开始了,口中还默念着一个流传已久的梗:PHP是世界上最好的语言。可他怎么也没想到,一次针对部委甲的网络渗透,就从这封邮件这儿开始了。

恰在此时,位于东南亚的一台服务器上,收到了“海莲花”组织特种木马传回来的信息。一场精心策划的APT攻击已经成功了第一步。

线索扑朔迷离 竟然难住了安全老鸟?

若干天后,转眼又入冬。刚吃过午饭的DP半躺在办公椅上打着盹,他是奇安信威胁情报中心的主力分析师,和“海莲花”组织已经交手过太多次。

突然,负责人Star的一通电话让DP睡意全无。客户侧部署的奇安信天眼高级威胁检测系统产生告警,疑似发现APT攻击,需要DP到客户现场配合安全服务团队进行排查。

这是个苦差事。

由于部委甲的特殊性,因此对来访人员管制措施较为严格。DP紧了紧外套的领口,时不时还跺着脚,排队等待进入客户现场。

天气似乎显得格外寒冷。

来到办公区后,DP根据告警日志第一时间找到了中招的电脑终端(失陷终端)。在将该终端的DNS解析记录、域名访问信息与奇安信威胁情报比对后,DP心里已有了谱:“呵,又是‘海莲花’,你就不能换个服务器地址么?”

经验告诉他,钓鱼邮件是“海莲花”等APT组织最常用的攻击手法之一,简单直接。如果黑客是通过钓鱼邮件渗透进来的,那么一定会在邮件服务器里,发现一些蛛丝马迹,从而找出所有失陷终端,并还原整个攻击轨迹。

一下午的时间很快就过去了,DP双眉紧锁。邮件拦截记录显示,带毒邮件或者其他垃圾邮件都被拦截了,黑客很难用这种方式攻进来。

“不是通过钓鱼邮件?”DP揉了揉有些发酸的眼睛,转过头问客户道,“咱们这儿应该不让用自己的电脑吧。”

“嗯,不让。我们也装了终端安全管理的软件,对接入内网的电脑、手机,都有非常严格的管控。”该部委的安全负责人说到,“今天先到这儿吧,快下班了,按规定我得把你们送出去。”

“行,那我先回去,中毒的那台电脑别用了。”

蹲点摸排 终于锁定23台失陷主机

离开客户现场之后,DP并没有立即回家,而是就近订了一家快捷酒店住下,想着明天早点过去。他知道,接下来几天就要交代在这里了,自己住得太远不太方便。

房间里,DP简单向Star汇报了一下今天下午排查的基本情况。Star倒是没有觉得奇怪:“嗯,没关系。像他们这种安全防护做的比较完善的单位,钓鱼邮件已经很难了,你注意排查一下网络边界设备,比如防火墙、VPN这些,我估计‘海莲花’这次是通过边界渗透进来的。这几天你就在那盯着,有困难后方随时支援。”

第二天一大早,DP就出门了。“今天这么早啊。”客户寒暄了一句。

“嗯,这不想早点搞定问题么。”DP说,“对了,你们最近远程办公多么?”

“最近应该是没有,你也知道我们单位比较特殊,都是要求在办公区的。不过早些时候我们给一家外包公司开放过VPN端口开发OA,那时候不是不让上门么,我们又要赶项目进度。你怀疑?”

“嗯,昨天晚上我们仔细复盘了一下,有这个可能。前段时间VPN曝出很多漏洞,也出现了一些漏洞利用的事件。”

正说着话,DP似乎发现了一丝端倪。漏洞扫描工具显示,VPN存在一个远程绕过漏洞,允许攻击者在未经授权的情况下访问内网。顺着这条线,DP果然找到了来自外包公司的异常访问,木马应该是从外包公司带进来的。

DP随即通过流量分析工具和恶意文件分析工具,分别针对异常流量和可疑文件进行了特征提取,得到了非常完整的失陷威胁情报(IOC)信息,包括文件MD5和与木马通信的C2(命令与控制)服务器域名、IP地址等。

这些域名均为“海莲花”所使用的C2服务器域名和IP地址。

“接下来应该就容易了,只需要排查哪些终端与这些地址发生了连接就行。”完成了最关键的一步,DP终于松了一口气。经过两天的蹲点排查,日志分析结果显示,与这些域名发生通信的共有23台终端。

还原攻击过程:国内首次基于VPN漏洞的供应链攻击

从客户那里回来后,DP向威胁情报团队复盘了整个攻击事件。

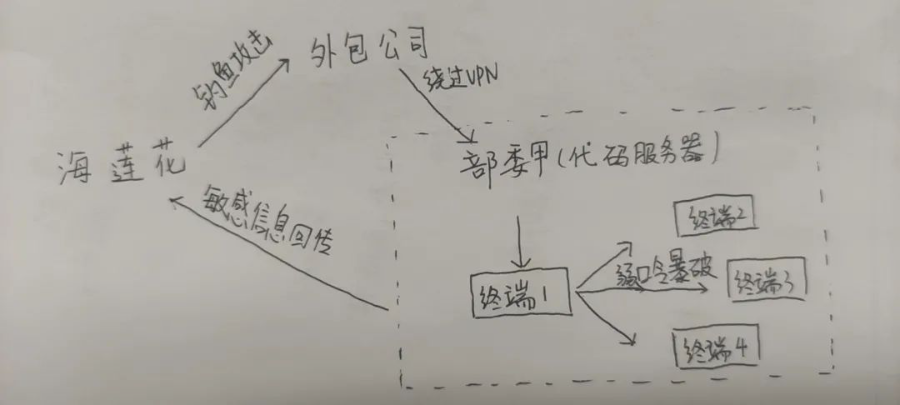

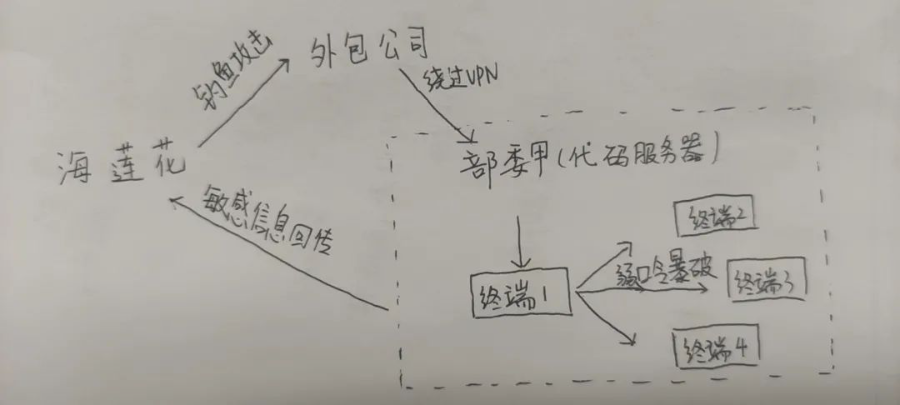

事实上,“海莲花”组织并非一开始就尝试这种渗透方法,而是走他们的老路子,钓鱼邮件攻击。只不过后来他们发现,发出去的钓鱼邮件如同泥牛入海,没什么太大效果,因此黑客绕了个弯,把目标放在了部委甲的上游供应商上。

外包公司的安全防护水平参差不齐,黑客也知道“老太太捏柿子——挑软的欺负”的道理。一封略加伪装的钓鱼邮件,便攻破了达七的电脑。

恰逢疫情爆发,远程办公需求猛增,很多机构不得不开放VPN端口,这就给了攻击者可乘之机,等于多了一个入口。有调查数据显示,疫情期间,VPN使用率较平时提升了30%左右。

“可能平时的漏洞管理工作不够细致,这次‘海莲花’利用远程绕过漏洞并不是0day,而是一个Nday。意思就是VPN厂商很早就公开披露过漏洞详情,并提供了补丁,但该部委并没有及时更新。”

正是这个不起眼的漏洞,让“海莲花”组织原本在达七电脑上植入的木马,放到了部委甲存储代码的服务器上,并以此获取了服务器的控制权。DP说,这是奇安信威胁情报中心发现的国内首次基于VPN漏洞的供应链攻击。

拿下服务器后,为了获取更多敏感信息,“海莲花”针对员工办公终端开始了渗透。

理论上,内部任意一台电脑都可能与服务器发生互联,所以“海莲花”可以向任意一台电脑下发他们的远程控制木马。但这一次,他们只选择了一台登录口令强度不高并且连接互联网的电脑作为目标。

为了对抗检测手段,“海莲花”组织做了很多工作。

第一项是免杀,通俗理解就是躲过杀毒软件的检测。

海莲花组织一旦发现其下发的木马被杀毒软件干掉了,就会远程修改木马配置,直到杀毒软件检测不出来为止。DP说,最多的时候“海莲花”组织曾做过5次修改。

第二项是与电脑的物理地址(MAC地址)绑定。

由于物理地址具有唯一性,因此在木马与其绑定后,便不能在其他电脑上运行。它有一个很重要的作用就是逃避沙箱(沙盒)检测。沙箱可以理解成一个虚拟电脑,把可以文件放在沙箱里运行,观察其行为、特征,从而判断文件到底是不是病毒。

由于“海莲花”植入的木马只能在绑定的电脑上运行,在沙箱里便不能运行了,因此普通的沙箱并不能得到检测结果。但经验丰富的DP耍了一个“小聪明”,把沙箱的MAC地址调整为和宿主电脑一样,对木马来了个“将计就计”。

第三项是持久化。

为了防止木马文件意外丢失,“海莲花”组织将其木马模块与输入法进行绑定,从而保证开机自动运行,实现长久潜伏。

“‘海莲花’这次内部横移是怎么做的?”有同事提问。

“还是老套路,基本上都是通过局域网里面的445、80这些没有关闭的高危端口,进行横向弱口令暴力破解。破解成功后,再次重复上面的三个动作。”DP回答。

当年,大名鼎鼎的“永恒之蓝”勒索病毒也是通过445端口在内网传播的。

后来,DP跟笔者聊起了这次攻击事件,他拿起了一张事先准备好的草图▲。拿起来一看,此次攻击的轨迹一目了然。

这种利用上游供应链完成攻击渗透的方式,业界喜欢它们叫做供应链攻击。

举例来说,不久前,奇安信披露的2020年度最严重APT攻击事件,即导致200多家全球重要机构受害的SolarWinds(太阳风)事件,就是典型的供应链攻击,其幕后组织“金链熊”更是多达数百人。

海莲花的牌还没出完 猎人狐狸的游戏还在继续

“‘海莲花’远不止采用这一种攻击方式。”DP说,“后来排查的时候,还发现了他们获取了杀毒软件后台的控制权。”说起来也巧了,“海莲花”组织在对部委甲进行端口扫描时,恰好发现了处在同一网段的杀毒软件,进而挖出两个0day漏洞,完成攻击。

当然,在安全厂商的围追堵截之下,“海莲花”的日子也不好过。单说奇安信威胁情报中心,每年都能抓住他们很多次。每抓住一次,就把他们使用的C2服务器域名、IP地址、木马文件配置等信息提取下来并生成威胁情报,下次他们如果再使用相同的IP地址发动网络攻击,就会直接被拦截了。

再加上奇安信和友商之间的威胁情报共享机制,时间一长,他们手上的服务器被查的七七八八,不得不换新的服务器。

那么问题来了,下一次如果“海莲花”用全新的服务器,还能查出来么?

“你说第一次披露海莲花组织攻击的时候,是怎么发现的呢?” DP反问了一句。

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号