2022.01.20~01.27

攻击团伙情报

假旗or升级?疑似海莲花利用Glitch平台的攻击样本再现

MoleratsAPT针对中东用户的新间谍攻击

APT36组织攻击链和恶意软件武器库分析

疑似APT28利用CVE-2021-40444针对高级政府官员的间谍活动

攻击行动或事件情报

冒充航运公司分发STRRAT的钓鱼活动

攻击者滥用谷歌标签管理器发起WebSkimming攻击

Anomalous间谍软件活动窃取工业公司凭证

恶意代码情报

LockBit勒索软件针对ESXi的新变种分析

WhisperGate和NotPetya恶意软件存在相似之处

Android恶意软件BRATA的新变体

漏洞情报

Log4j漏洞重现:VMWareHorizon服务器面临攻击风险

利用CWP的文件包含和任意写入漏洞可实现远程代码执行

攻击团伙情报

01

假旗or升级?疑似海莲花利用Glitch平台的攻击样本再现

披露时间:2022年01月20日

情报来源:https://mp.weixin.qq.com/s/1L7o1C-aGlMBAXzHqR9udA

相关信息:

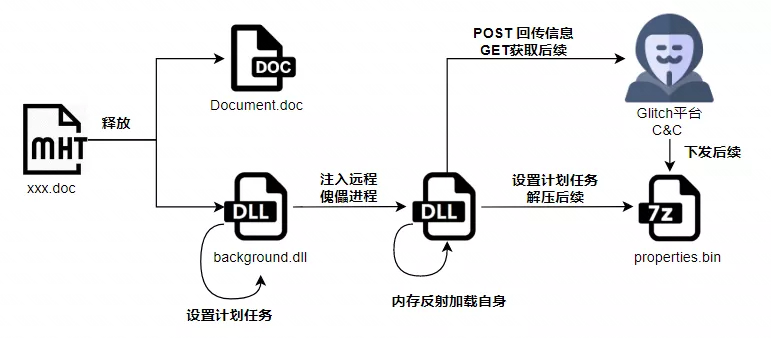

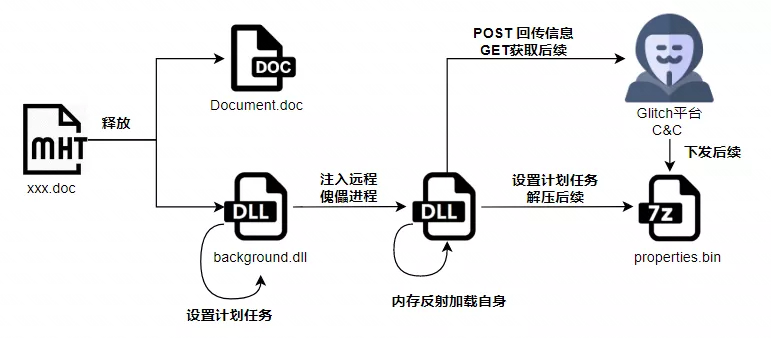

奇安信红雨滴研究人员一直持续关注APT组织海莲花(OceanLotus)的相关动态,近期Netskope发布了一篇关于mht格式文件(Web归档文件)通过携带的Office宏植入恶意软件的分析报告,因为其中提及的样本采用的攻击手法与海莲花组织存在相似之处,报告认为此次攻击活动是海莲花组织所为。深入分析后发现,攻击流程中存在一些不同于海莲花过往攻击活动的特点,因此不排除其他攻击团伙模仿海莲花的可能性。基于现有的公开信息,暂时还不能确定此次攻击活动背后团伙的具体身份。

此类样本利用Glitch平台分发恶意软件,攻击时宏代码会根据系统版本释放32位或64位恶意DLL,释放恶意DLL时会插入一段随机数据。恶意DLL将收集的信息回传给Glitch平台托管的C2服务,然后下载经过7z压缩的后续恶意软件并执行。攻击者对宏代码和恶意DLL均进行了代码混淆。

02

MoleratsAPT针对中东用户的新间谍攻击

披露时间:2022年01月20日

情报来源:https://www.zscaler.com/blogs/security-research/new-espionage-attack-molerats-apt-targeting-users-middle-east

相关信息:

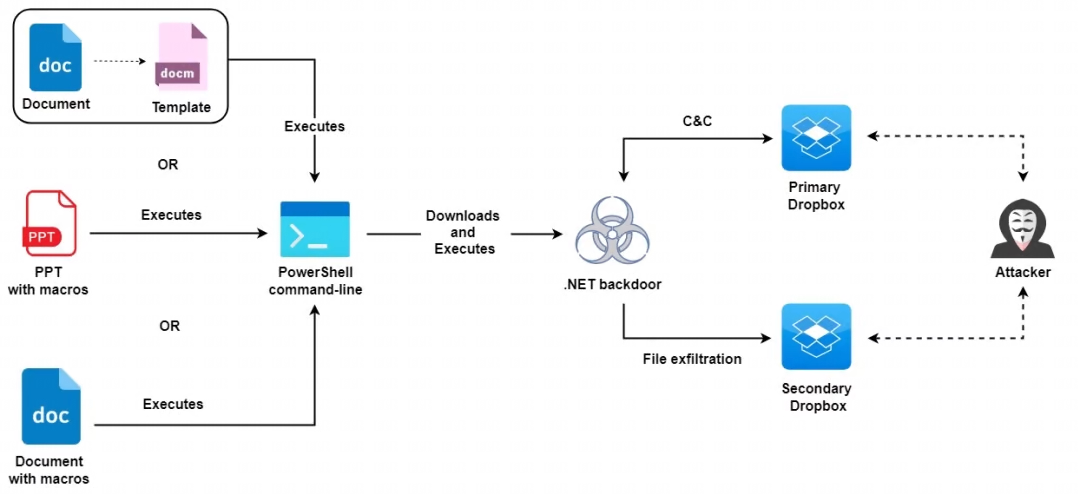

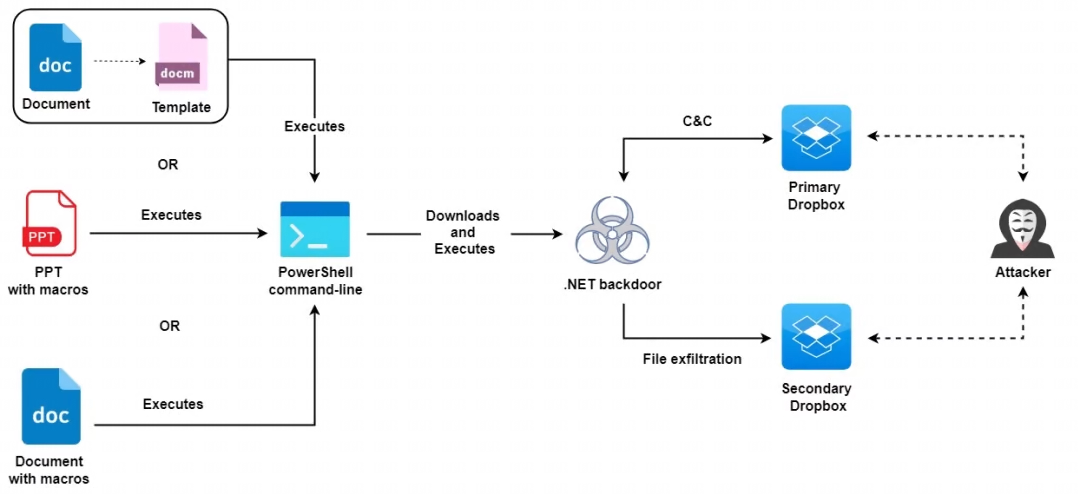

近日,Zscaler研究人员披露了Molerats团伙针对中东地区的间谍活动。据悉,攻击从2021年7月就已开始,攻击者利用合法的云服务(如GoogleDrive和Dropbox)托管恶意软件payload,从中东地区的目标中窃取数据。此次活动利用与以色列和巴勒斯坦冲突相关的诱饵,在目标系统上安装.NET后门,主要目标包括巴勒斯坦银行业员工、巴勒斯坦政党成员,以及土耳其记者等。

03

APT36组织攻击链和恶意软件武器库分析

披露时间:2022年01月24日

情报来源:https://www.trendmicro.com/en_us/research/22/a/investigating-apt36-or-earth-karkaddans-attack-chain-and-malware.html

相关信息:

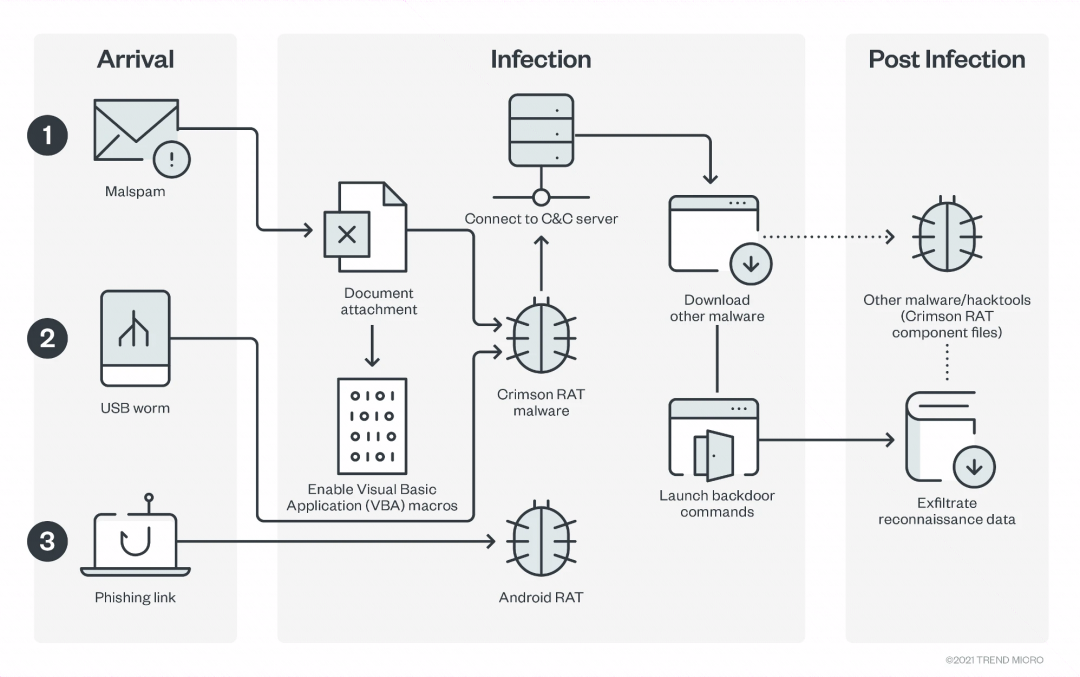

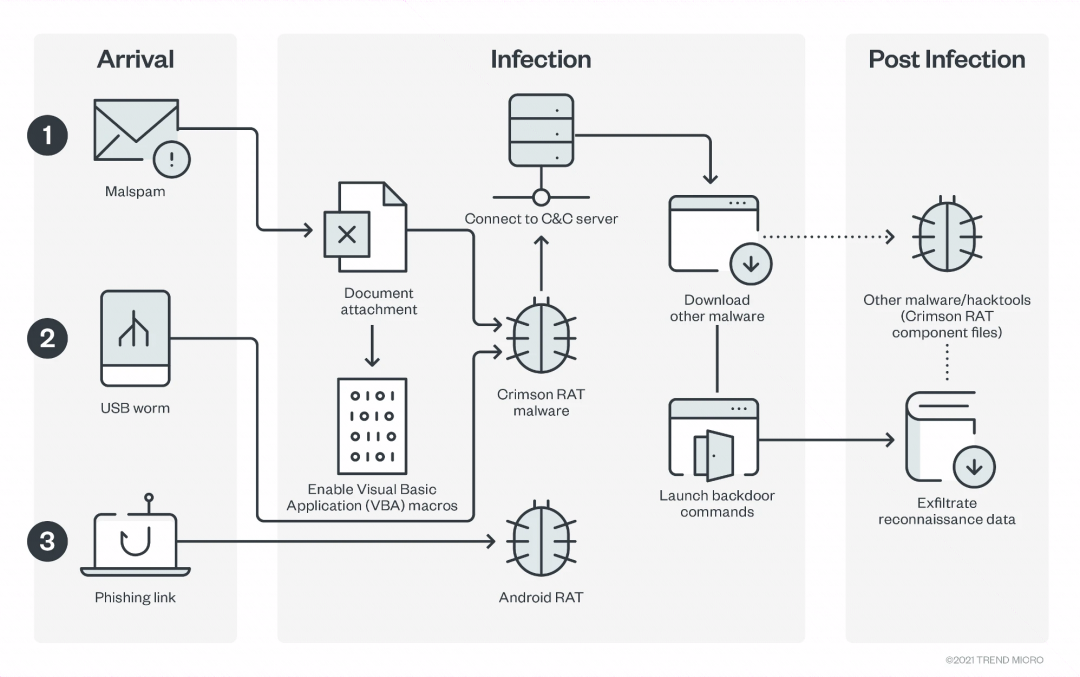

APT36是一个具有政治动机的APT组织,以印度军事和外交资源为目标。近期,研究人员发现该组织利用CapraRAT、CrimsonRAT、ObliqueRat进行恶意活动。通常情况下,此组织经常以社会工程和网络钓鱼作为切入点,然后部署恶意软件,从受害者那里窃取信息。在此次活动中,此组织利用鱼叉式钓鱼邮件和一个USB蠕虫投放和执行远程访问木马(RAT)。恶意邮件以各种诱饵来欺骗受害者下载恶意软件,包括欺诈性的政府文件、显示迷人女性资料的蜜糖陷阱,以及与最近冠状病毒有关的信息。

一旦受害者下载了恶意宏,它将解密一个隐藏在文本框内的嵌入式可执行程序,在执行之前,此恶意宏会被保存到一个硬编码的路径。一旦可执行文件被执行,它将继续解压缩一个名为mdkhm.zip的文件,然后执行一个名为dlrarhsiva.exe的CrimsonRAT可执行文件。攻击者在其活动中使用CrimsonRAT恶意软件与C&C服务器通信,以下载其他恶意软件或渗出数据。CrimsonRAT可以从浏览器中窃取凭证,收集防病毒信息,捕捉屏幕截图,并列出受害者的驱动器、进程和目录。

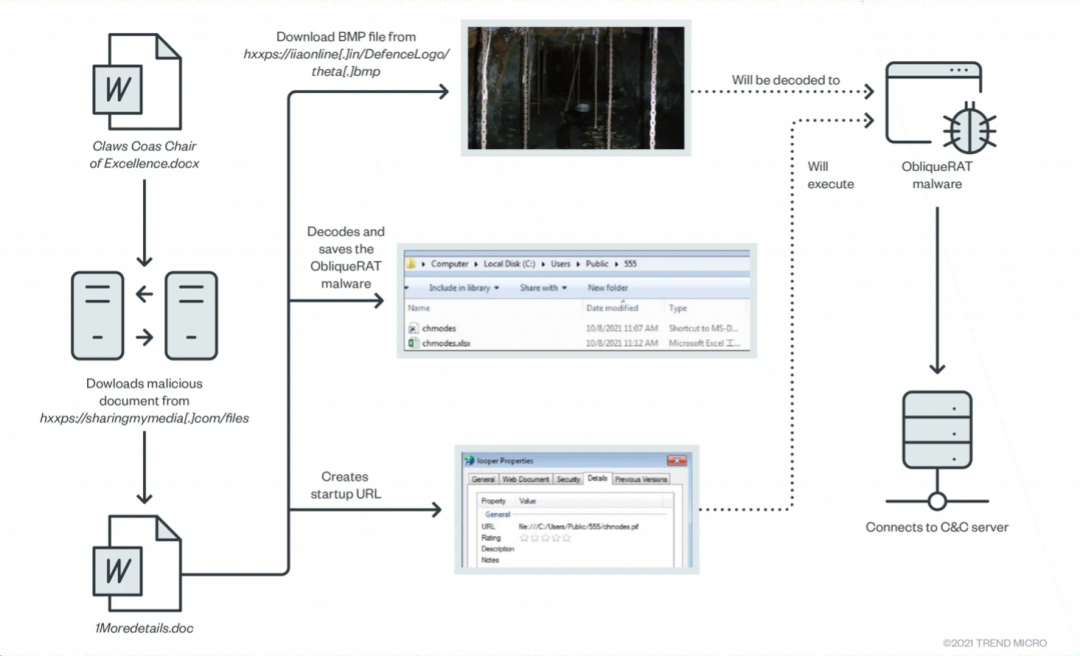

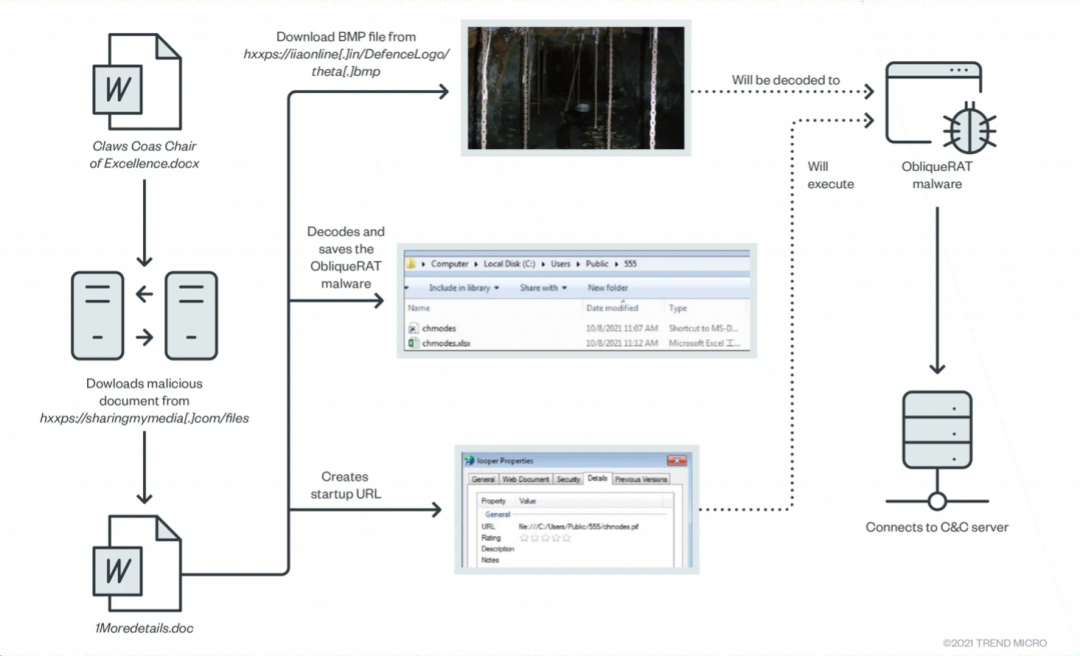

除了CrimsonRAT恶意软件,此组织在活动中还会使用ObliqueRat恶意软件。一旦受害者点击诱饵链接,会下载一个带有恶意宏的文件。启用该宏后,它将下载隐藏在图像文件中的ObliqueRat恶意软件。文件中的宏将下载一个隐藏ObliqueRAT恶意软件的位图图像(BMP)文件,对下载的BMP文件进行解码,然后通过创建一个自动运行ObliqueRAT的URL来保持持久性。同时此组织还会使用CapraRAT,通过恶意网络钓鱼链接部署,与CrimsonRat的功能类似。

04

疑似APT28利用CVE-2021-40444针对高级政府官员的间谍活动

披露时间:2022年01月25日

情报来源:https://www.trellix.com/en-us/about/newsroom/stories/threat-labs/prime-ministers-office-compromised.html

相关信息:

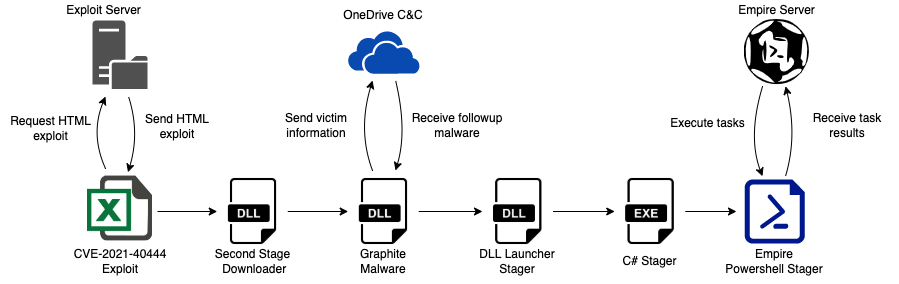

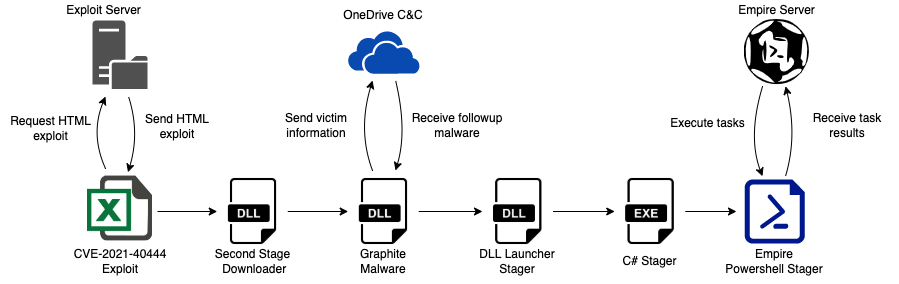

近日,Trellix确定了一项多阶段间谍活动,目标是负责国家安全政策的高级政府官员和西亚国防工业的个人。

感染链始于Excel下载程序的执行,很可能是通过电子邮件发送给受害者的,该程序利用MSHTML远程代码执行漏洞(CVE-2021-40444)在内存中执行恶意可执行文件。该攻击使用的恶意软件被研究人员命名为Graphite,它基于OneDriveEmpireStager,通过MicrosoftGraphAPI将OneDrive账户用作命令和控制服务器。这种多阶段攻击被认为与APT组织有关,经恶意软件的代码块和序列匹配,研究人员发现该恶意代码与2018年APT28的样本相似度较高,疑似为APT28的攻击武器。

攻击行动或事件情报

01

冒充航运公司分发STRRAT的钓鱼活动

披露时间:2022年01月20日

情报来源:https://www.fortinet.com/blog/threat-research/new-strrat-rat-phishing-campaign

相关信息:

Fortinet披露了分发远程访问木马STRRAT的钓鱼活动。此次活动冒充航运公司马士基航运公司(MaerskShipping),使用以装运、交货日期更改或购买通知的钓鱼邮件,当目标打开邮件中的附件后就会运行恶意宏并安装STRRAT。STRRAT可以窃取目标的信息,或者进行假的勒索攻击(在攻击中没有文件被加密)。此外,攻击者使用了Allatori工具对软件包进行了混淆,以绕过安全产品的检测。

02

攻击者滥用谷歌标签管理器发起WebSkimming攻击

披露时间:2022年01月24日

情报来源:https://decoded.avast.io/pavlinakopecka/web-skimming-attacks-using-google-tag-manager/

相关信息:

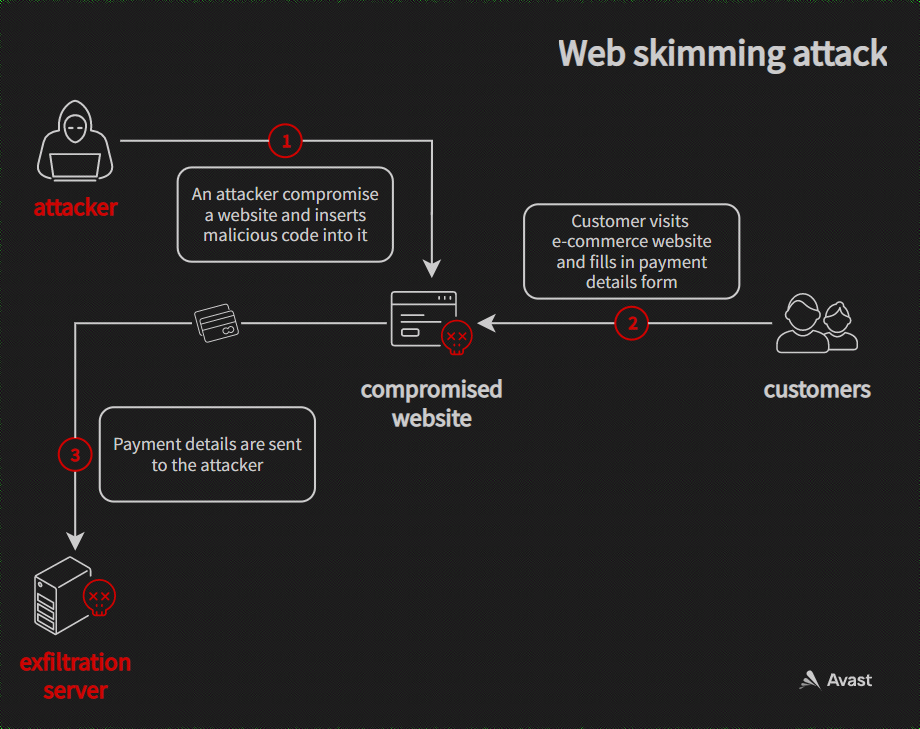

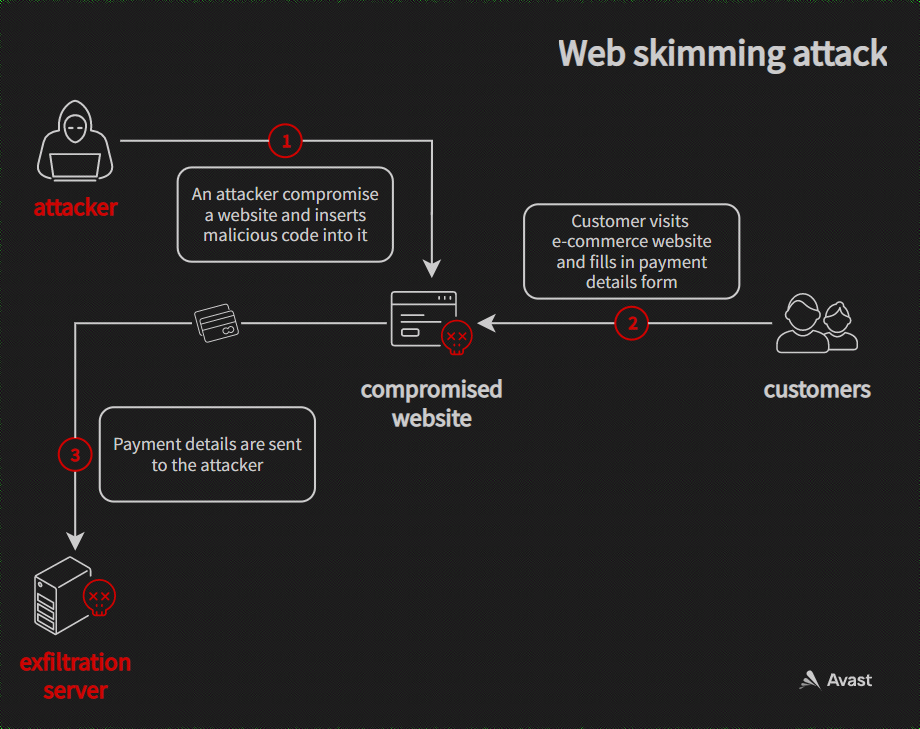

Avast安全人员发现了一系列从2021年3月到现在持续活跃的WebSkimming攻击。这些攻击滥用了谷歌标签管理器(GTM),主要针对阿根廷和沙特阿拉伯的网站。

攻击者使用GTM作为WebSkimming攻击的第一阶段。首先,受感染的网页从HTML文件中加载GTM域下的脚本。实际上许多网站都会使用GTM,但是攻击者利用GTM脚本可添加自定义脚本的特点,添加了自定义的恶意代码,从而加载另一个javascript文件。WebSkimming攻击的第二阶段是加载名为favicon的恶意负载,该负载包含400行混淆处理的js代码,会通过WebSockets下载最终阶段负载。最终的负载有约1000行恶意代码,功能为窃取用户交易的支付详情。

03

Anomalous间谍软件活动窃取工业公司凭证

披露时间:2022年01月19日

情报来源:https://securelist.com/hunt-for-corporate-credentials-on-ics-networks/105545/

相关信息:

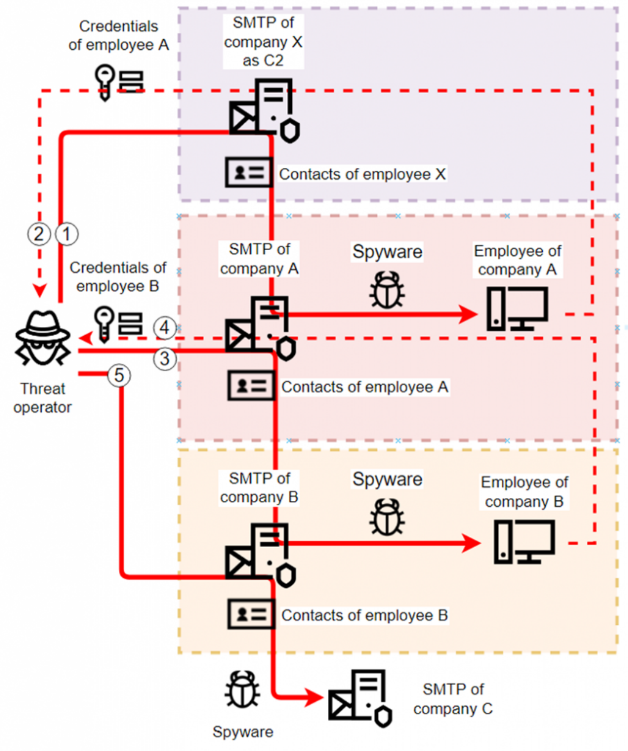

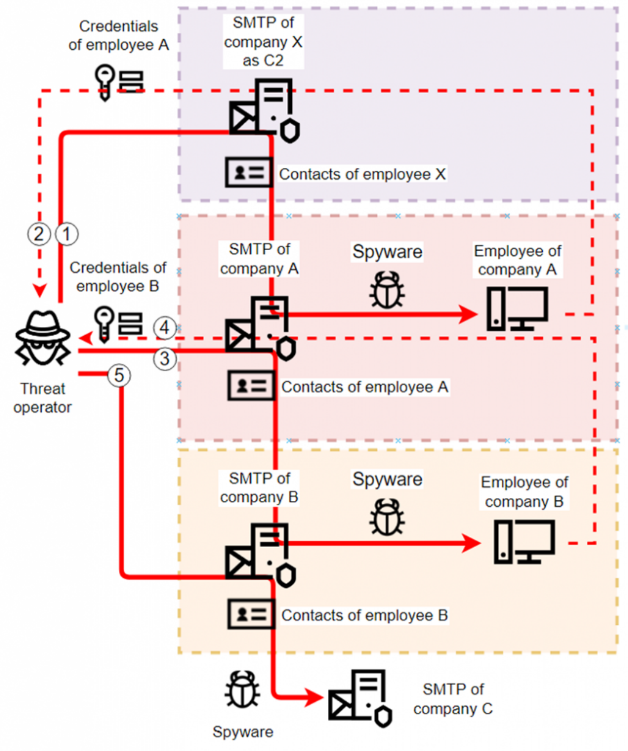

研究人员发现了几项针对工业企业的间谍软件活动,攻击者旨在窃取电子邮件账户凭据,并进行财务欺诈活动或将其转售给其他威胁者。攻击中使用的商品恶意软件包括AgentTesla、HawkEye、Noon/Formbook、Masslogger、SnakeKeylogger、Azorult和Lokibot。研究人员将这些间谍软件攻击称为Anomalous。

攻击者使用通过鱼叉式网络钓鱼获得的凭证深入渗透并在公司网络中横向移动。此外,他们将在先前攻击中受损的企业邮箱用作新攻击的C2服务器,这使得恶意内部通信的检测和标记非常具有挑战性。

目前,至少有2,000个企业电子邮件账户被滥用为临时C2服务器,另有7,000个电子邮件账户以其他方式被滥用。在这些活动中被盗的电子邮件RDP、SMTP、SSH、cPanel和VPN账户凭据都发布在暗网市场上,并最终出售给其他威胁参与者。在这些非法市场出售的RDP账户中,约有3.9%属于工业公司。

恶意代码情报

01

LockBit勒索软件针对ESXi的新变种分析

披露时间:2022年01月24日

情报来源:https://www.trendmicro.com/en_us/research/22/a/analysis-and-Impact-of-lockbit-ransomwares-first-linux-and-vmware-esxi-variant.html

相关信息:

自2021年10月以来,趋势科技开始在野捕获到LockBit勒索软件的变种样本LockbitLinux-ESXiLockerversion1.0。该类样本采用AES和ECC两种加密算法进行数据加密,且在运行时可以指定多种参数。其日志功能可以收集记录处理器信息、加密时长、加密文件大小等信息。该变种还包含对ESXi服务器上的虚拟机镜像进行加密所必需的命令。

这一变种版本的发现符合当前勒索软件组织转移重心到加密ESXi服务器等Linux主机的做法。ESXi服务器通常承载多个虚拟机,这些虚拟机又承载着组织的重要数据或服务。因此,针对ESXi服务器的勒索软件可能会对目标公司产生更大影响。这一趋势是由REvil和DarkSide等勒索软件家族所引领的。

02

WhisperGate和NotPetya恶意软件存在相似之处

披露时间:2022年01月21日

情报来源:https://blog.talosintelligence.com/2022/01/ukraine-campaign-delivers-defacement.html

相关信息:

1月13日,微软在针对乌克兰的大规模攻击活动中检测到一种新型破坏性恶意软件“WhisperGate”,并将攻击活动作为DEV-0586进行跟踪。WhisperGate恶意软件伪装成勒索软件,但其攻击目标不是为了经济获益,而是为了破坏受害者数据。攻击者在活动中使用了被盗凭据,并且在渗透发生前几个月就访问了一些受害者网络,这是复杂APT攻击的典型特征。

1月21日,Talos研究人员发布报告称,WhisperGate恶意软件与2017年攻击乌克兰实体的NotPetyaWiper有一些相似之处,包括伪装成勒索软件以及针对和破坏主引导记录(MBR)而不是对其进行加密,但WhisperGate具有更多恶意组件。

03

Android恶意软件BRATA的新变体

披露时间:2022年01月24日

情报来源:https://www.cleafy.com/cleafy-labs/how-brata-is-monitoring-your-bank-account

相关信息:

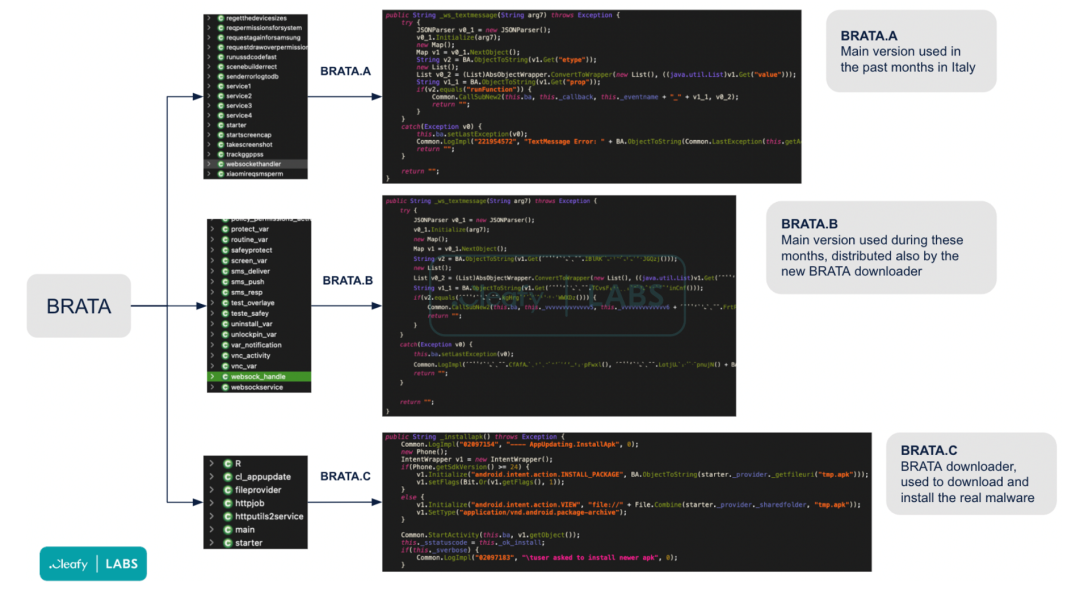

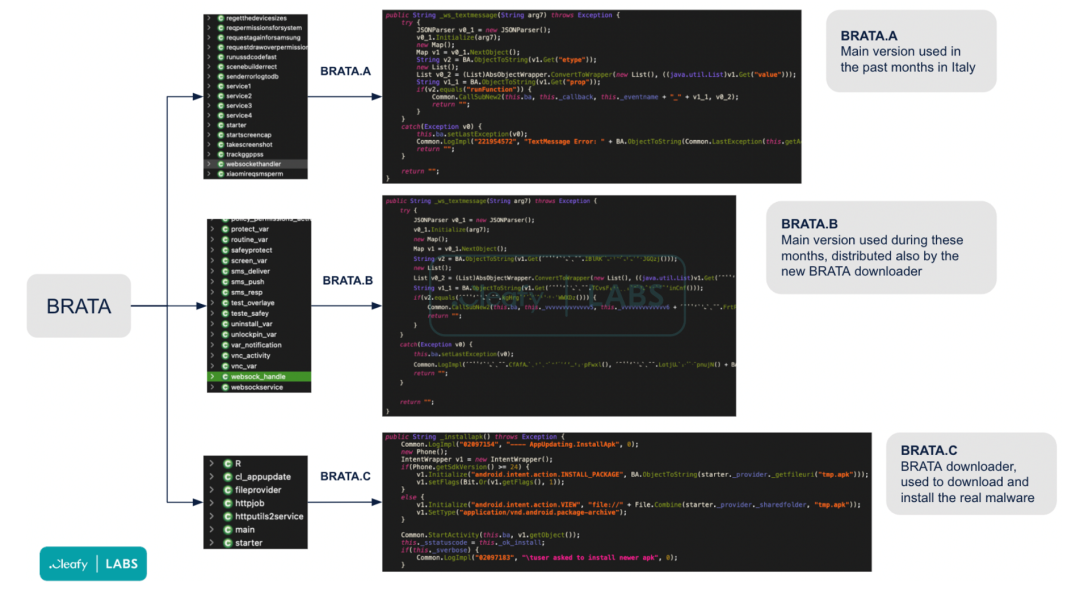

Android恶意软件BRATA在其新变体中添加多个功能。BRATA是一款主要针对巴西用户的AndroidRAT,在2019年首次被Kaspersky发现。

该变体现在主要针对英国、波兰、意大利、西班牙、中国和拉丁美洲的电子银行的用户,新增了键盘记录功能、GPS跟踪功能,可以执行出厂重置以清除所有恶意活动的痕迹,还添加了可以支持HTTP和WebSockets的新C2通信通道。

漏洞相关

01

Log4j漏洞重现:VMWareHorizon服务器面临攻击风险

披露时间:2022年01月20日

情报来源:https://blog.morphisec.com/log4j-exploit-hits-again-vulnerable-vmware-horizon-servers-at-risk

相关信息:

2021年12月9日,Log4j(Log4Shell)漏洞被曝,无数的设备瞬间变得有被攻击的风险,Log4j被列为迄今为止最严重的漏洞之一。随着攻击者开始利用脆弱的VMWareHorizon服务器,对Log4j安全漏洞的恐惧再次出现。

近期,研究人员发现攻击者一直在扫描网络,寻找易访问的java服务,对易受Log4j影响的设备进行攻击,这其中包括针对VMwareHorizon服务器的攻击。VMwareHorizon服务器7.x和8.x版本容易受到Log4j漏洞(CVE-2021-44228和CVE-2021-45046)的影响。攻击者利用Tomcat服务(ws_TomcatService.exe)执行powerhell.exe进程。然后重启VMBLastSG服务,启动一个与C&C服务器通信的监听器。该监听器从服务器上运行包含特定硬编码密钥的命令。这个过程被用来与执行勒索软件或其他恶意活动的C&C服务器建立持久的通信。

利用CWP的文件包含和任意写入漏洞可实现远程代码执行

披露时间:2022年01月22日

情报来源:https://octagon.net/blog/2022/01/22/cve-2021-45467-cwp-centos-web-panel-preauth-rce/

相关信息:

ControlWebPanel中存在2个严重的漏洞。ControlWebPanel(以前的CentOSWebPanel)是一个开源的Linux控制面板软件,用于部署Web托管环境。第一个是文件包含漏洞(CVE-2021-45467),攻击者只需修改include语句就可以远程注入恶意代码或实现代码执行。第二个为任意文件写入漏洞(CVE-2021-45466),结合利用这两个漏洞可以在易受攻击的Linux服务器上实现远程代码执行。

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号