2021.12.30~2022.01.06

攻击团伙情报

Kimsuky针对韩国新闻行业的钓鱼活动分析

Lazarus针对航空业及安全研究人员发起攻击

双尾蝎利用恶意Android程序攻击中东地区

APT33新型恶意远控软件“LittleLooter”分析

Evilnum利用隐写术投递新型木马AgentVX

“KONNI”使用新年问候瞄准俄罗斯外交官

攻击行动或事件情报

攻击者冒充美国小企业管理局以新冠援助为诱饵进行钓鱼活动

Lapsus$勒索软件团伙针对葡萄牙最大的媒体公司

WebSkimmer活动通过攻击云视频平台瞄准房地产网站

恶意代码情报

AgentTesla更新SMTP数据泄露技术

2021年流行勒索软件盘点

Telegram安装包被用于传播PurpleFox后门程序

漏洞情报

ApacheAPISIXDashboard远程代码执行漏洞安全风险通告第二次更新

研究人员发现Uber电子邮件系统存在漏洞

攻击团伙情报

01

Kimsuky针对韩国新闻行业的钓鱼活动分析

披露时间:2021年12月30日

情报来源:https://mp.weixin.qq.com/s/O_3PFAB4RGxJXHnx_o9f3Q

相关信息:

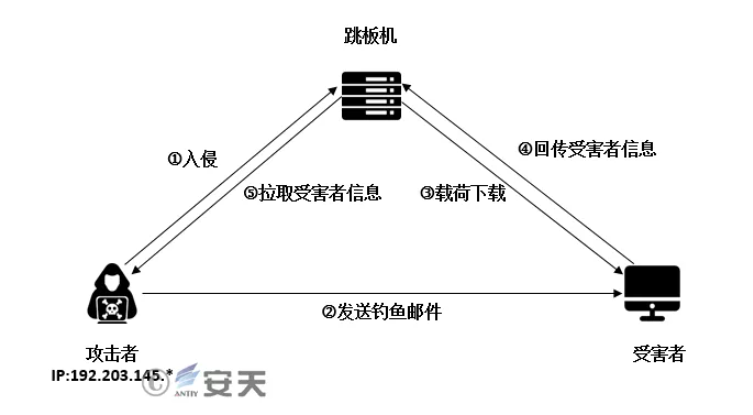

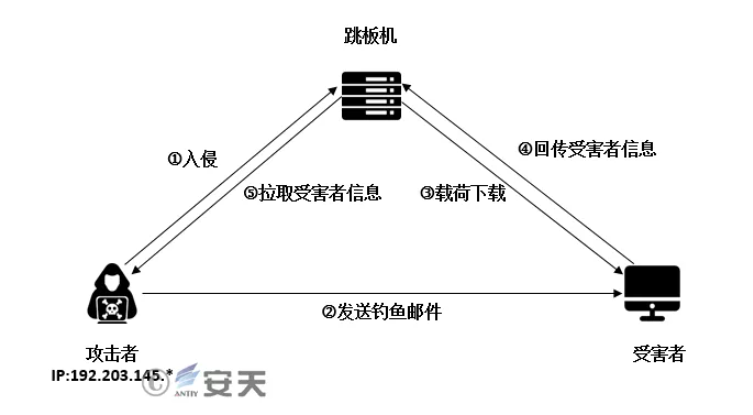

研究人员发现一例伪装成韩国互联网安全局(KISA)研究员针对韩国新闻行业重要人物进行鱼叉钓鱼的网络攻击活动,经研判分析,此次活动来自Kimsuky组织。

经过分析还原,推测攻击流程如下:攻击者首先通过BBS漏洞入侵了网站,然后上传Webshell及其他攻击活动中所需要的组件到web服务器,web服务器作为跳板机,实现发送邮件、接收受害者信息、提供恶意载荷下载等功能。最后攻击者构造钓鱼邮件投递到目标机诱导用户执行,攻击者可通过Webshell获取收集到的受害者信息。

02

Lazarus针对航空业及安全研究人员发起攻击

披露时间:2021年12月30日

情报来源:https://mp.weixin.qq.com/s/fVrGwrJxo_GW6FtfghzCzA

相关信息:

Lazarus组织是疑似具有国家背景的境外大型APT集团组织,该组织擅长使用社会工程学方案针对政府、科研、金融、航空、加密货币等机构进行定向攻击活动,窃取重要情报信息及获取经济利益是其主要目的。

安全厂商监测到Lazarus组织针对航空业及安全研究人员的定向攻击活动,分析有如下发现:

攻击者伪装美国“洛克希德马丁”航空公司招聘文档,向目标投递诱饵文档进行攻击;

所投递文档最终加载执行恶意后门模块,实现对目标主机的远程控制;

同时还使用相同的文档模板制作Google公司的招聘诱饵文档进行攻击活动;

攻击者修改开源项目NppShell开发木马,可以逃避部分安全软件检测;

Lazarus复用以往攻击手法,修改开源SumatraPDF阅读器进行攻击;

此外,该组织将恶意组件捆绑到IDAPro安装包程序针对安全研究人员进行攻击。

03

双尾蝎利用恶意Android程序攻击中东地区

披露时间:2021年12月28日

情报来源:https://mp.weixin.qq.com/s/RRH9vgnNJyc1idTLS6okcw

相关信息:

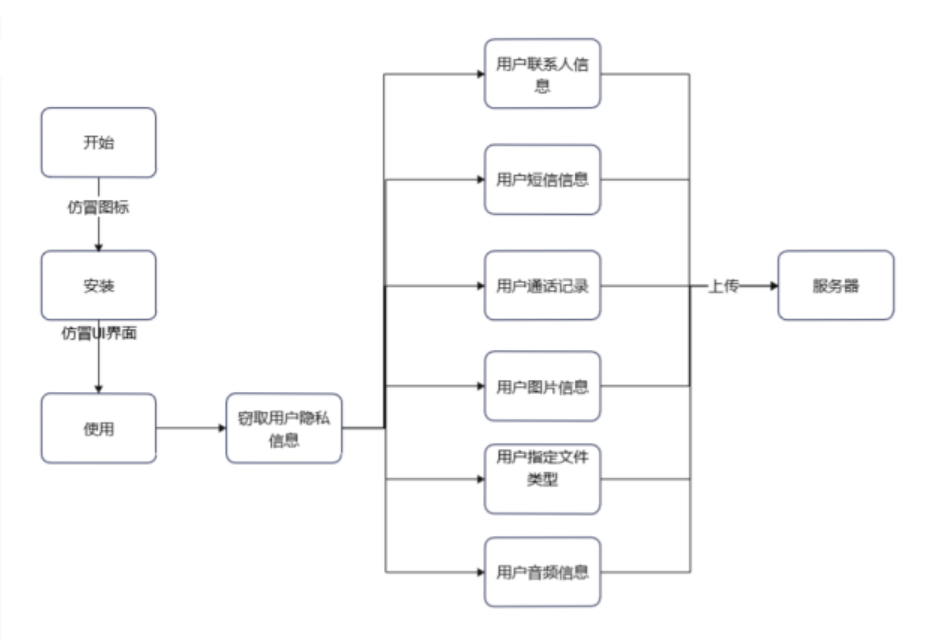

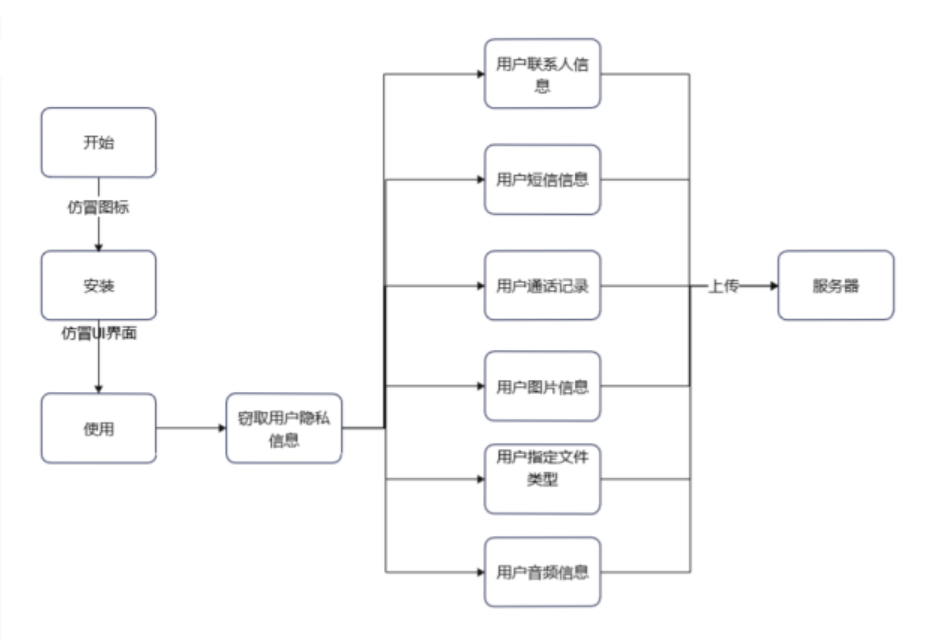

近期,研究人员捕获了一款APT-C-23样本。APT-C-23又被称为“双尾蝎”,在2017年首次被发现,这个组织针对巴勒斯坦等国家和地区。在此次捕获的样本中,我们发现此恶意软件名为“GooglePlayInstaller”恶意程序,安装后伪装成Telegram应用程序类似的图标和界面。

该恶意软件在多个维度获取用户的各种隐私信息,在获取用户隐私信息中含有获取用户的联系人信息、短信、通话记录、图片、文档、以及音频文件。该恶意软件获取如此之多的用户信息可谓是全覆盖。

04

APT33新型恶意远控软件“LittleLooter”分析

披露时间:2021年12月31日

情报来源:https://mp.weixin.qq.com/s/Zj44UM--9UyonjhxEHvRBA

相关信息:

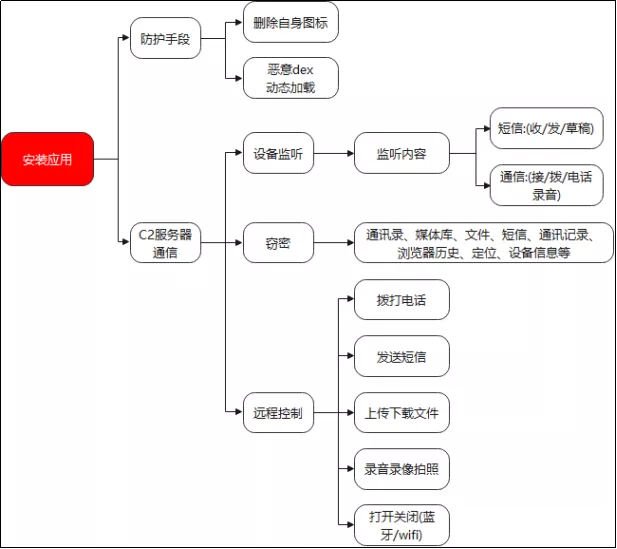

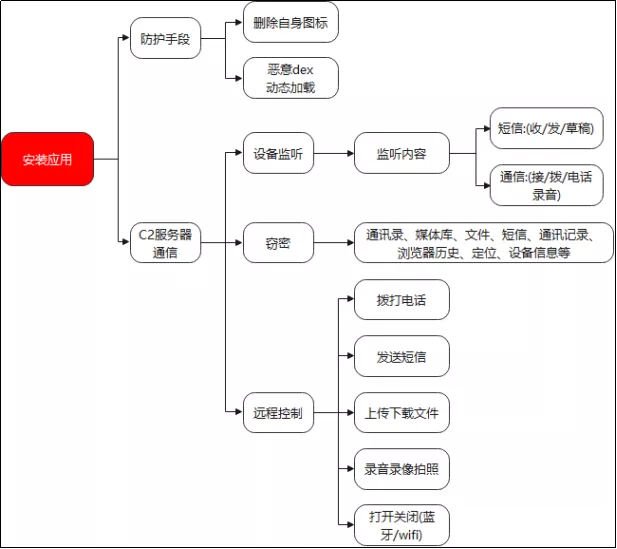

近期,研究人员监测到一款名为“WhatsApp.apk”的虚假社交软件,其实是一款恶意窃密软件,迷惑用户下载,远程控制用户手机,并窃取用户的隐私数据。研究人员分析发现是APT33组织的新型远控软件,根据其恶意行为将其命名为“LittleLooter”。

“WhatsApp”是全球知名的通讯社交软件,但此应用主要是国外的用户群体,并未在国内应用市场上架,用户在成功安装虚假的“WhatsApp”后,也无法打开,恶意软件会删除自身的界面的图标,并且提示“未安装该应用”,但此恶意软件并没有删除,在后台依然存在,并继续监听,收集手机用户的隐私信息,包括用户的通讯录、短信内容、通讯记录、手机存储的文件、用户定位、网络信息、设备信息、浏览器历史、照片录音录像和安装的应用列表,同时远程操控用户手机发送短信、拨打电话、录音和上传文件等恶意操作。

05

Evilnum利用隐写术投递新型木马AgentVX

披露时间:2022年1月4日

情报来源:http://blog.nsfocus.net/agentvxapt-evilnum/

相关信息:

Evilnum是一个在2018年被发现的APT组织,活跃于英国和欧盟国家,主要攻击目标为金融科技公司。组织名称Evilnum来自同名的木马程序,亦被卡巴斯基称为DeathStalker。

Evilnum的代表性攻击手段是将恶意程序伪装成客户的身份证明文件,欺骗金融公司的工作人员运行这些程序,进而通过植入间谍木马获得受害者主机上的高价值信息。

近期,研究人员捕捉到多个以护照扫描文件作为诱饵的网络钓鱼活动。经过分析,确认该活动来自APT组织Evilnum,是其长期以来针对金融目标犯罪活动的延续。Evilnum攻击者在本次钓鱼活动中构建了新型攻击流程,并通过NSIS包装、签名、隐写术等操作实现免杀,最终投递一种新型木马程序AgentVX。

06

“KONNI”使用新年问候瞄准俄罗斯外交官

披露时间:2022年1月3日

情报来源:https://cluster25.io/wp-content/uploads/2022/01/Konni_targeting_Russian_diplomatic_sector.pdf

相关信息:

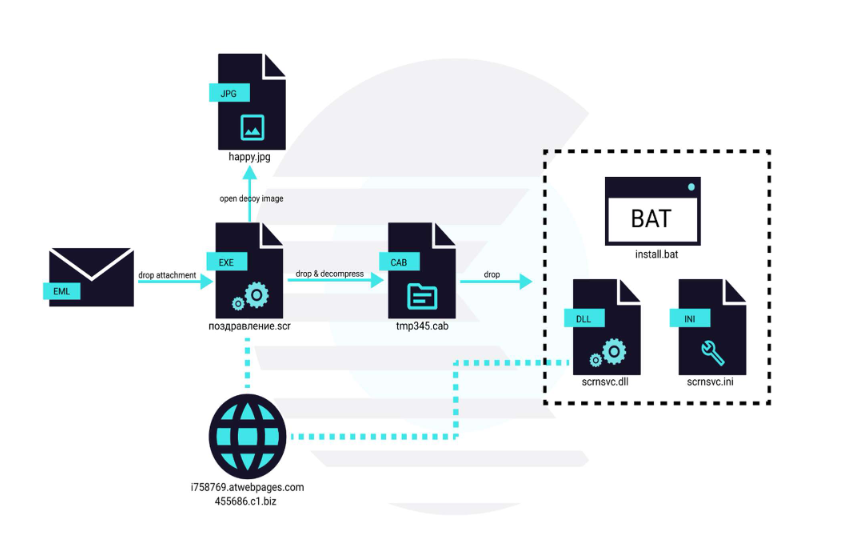

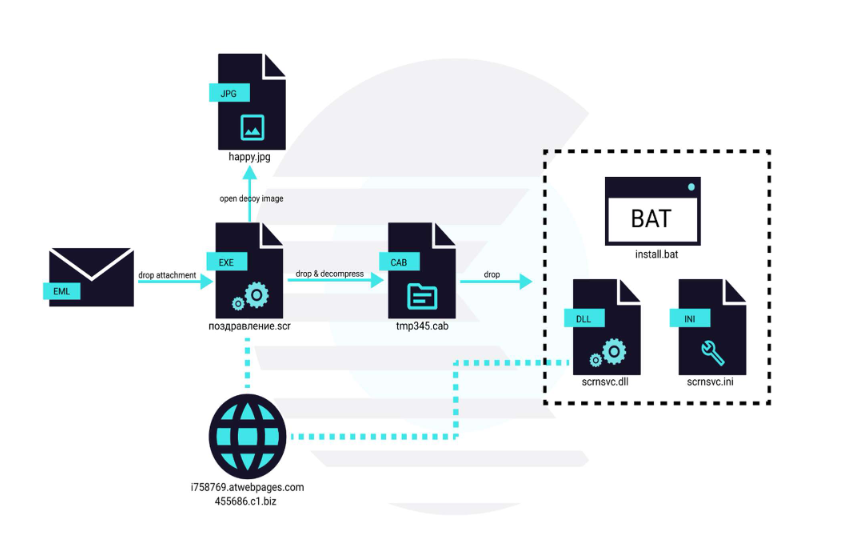

近期,研究人员监测到一起与朝鲜组织“Konni”有关的攻击活动,该组织以俄罗斯外交部门为目标,在钓鱼邮件中使用新年祝贺作为诱饵主题。一旦恶意电子邮件附件被打开并执行,就会触发由多个阶段组成的攻击链,最终在目标受害者系统中部署KonniRAT恶意软件。

在本次攻击活动中,Konni组织没有使用恶意文件作为附件,而是附加了一个名为“поздравление”的.zip类型文件,在俄语中意为“祝贺”。该文件一旦解压缩,就会释放一个恶意下载程序,该下载程序能够激活一个复杂的操作链,最终部署KonniRAT恶意软件。

攻击行动或事件情报

01

攻击者冒充美国小企业管理局以新冠援助为诱饵进行钓鱼活动

披露时间:2021年12月29日

情报来源:https://cofense.com/threat-actors-continue-to-leverage-pandemic-relief-plans/

相关信息:

由于新冠病毒的影响仍在扰乱人们的生活和企业,攻击者试图利用那些焦急等待政府援助的人的焦虑,冒充美国小企业管理局(SBA)的代表向目标发送钓鱼邮件,通过GoogleDocs提供的非法表格提供虚假的资助申请,窃取受害者的私人信息。

攻击者在钓鱼邮件中使用SBA徽标和SBA客户服务的合法号码以增强和欺骗性,逐步诱导受害者打开并填写Google文档表单,获取敏感信息,例如社会安全号码,并最终获取银行帐号和驾驶执照信息。

02

Lapsus$勒索软件团伙针对葡萄牙最大的媒体公司

披露时间:2022年1月2日

情报来源:https://therecord.media/lapsus-ransomware-gang-hits-sic-portugals-largest-tv-channel/

相关信息:

Lapsus$勒索软件团伙入侵了葡萄牙最大的媒体集团Impresa,并对其进行勒索活动。Impresa公司分别是葡萄牙最大的电视频道和周报SIC和Expresso的所有者。

攻击发生在新年假期期间,除勒索活动外,攻击者还攻击了该公司的在线IT服务器基础设施,导致Impressa集团、Expresso和所有SIC电视频道的网站处于离线状态。攻击者还声称已获得对Impresa亚马逊网络服务帐户的访问权限。

根据葡萄牙2021年9月的电视收视率,SIC及其所有二级频道主导着电视市场,而Expresso的周刊发行量最大。尽管如此,Impressa还拥有许多其他媒体公司和杂志,所有这些公司和杂志目前也最有可能受到攻击的影响。

03

WebSkimmer活动通过攻击云视频平台瞄准房地产网站

披露时间:2022年1月3日

情报来源:https://unit42.paloaltonetworks.com/web-skimmer-video-distribution/

相关信息:

供应链网络是网络犯罪的常见目标,因为控制供应链中的薄弱环节可以让攻击者接触到更多的受害者——尤其是当薄弱环节是供应链的来源时。

最近,研究人员发现攻击者利用云视频平台向房地产站点分发Skimmer(又名表单劫持)的供应链攻击活动。在Skimmer攻击中,攻击者注入恶意JavaScript代码来入侵网站并接管网站HTML表单页面的功能以收集敏感的用户信息。

在此处描述的攻击案例中,攻击者将SkimmerJavaScript代码注入视频中,因此每当其他人导入视频时,他们的网站也会嵌入Skimmer代码。

恶意代码情报

01

AgentTesla更新SMTP数据泄露技术

披露时间:2021年12月30日

情报来源:https://isc.sans.edu/diary/rss/28190

相关信息:

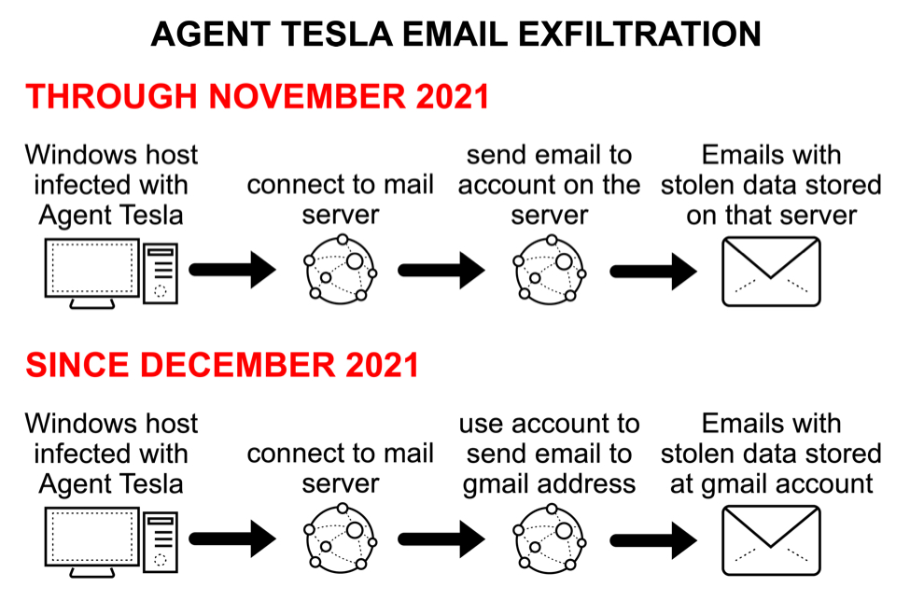

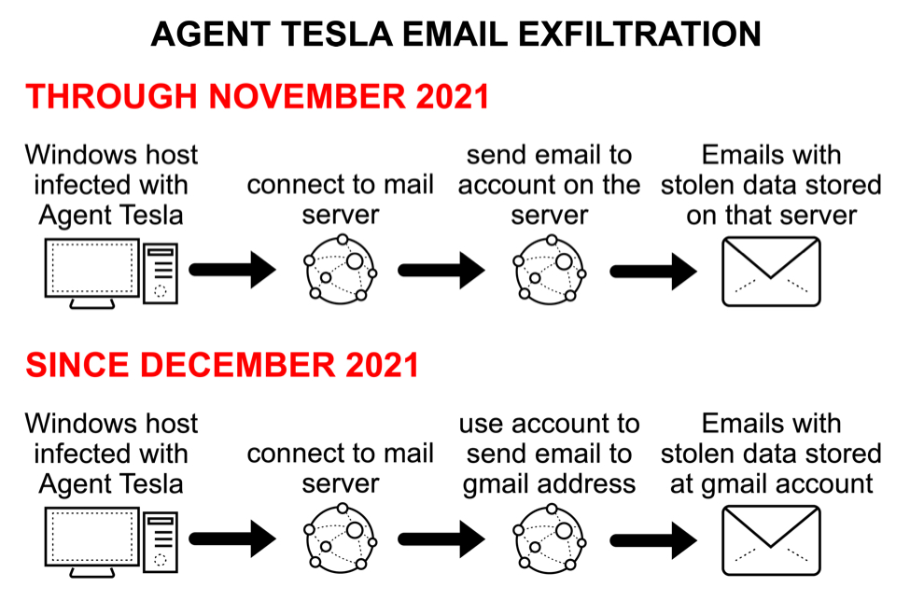

AgentTesla是一种基于Windows的键盘记录器和RAT,通常使用SMTP或FTP来窃取被盗数据。该恶意软件自2014年以来一直存在,SMTP是其最常用的数据泄露方法。

到2021年11月,AgentTesla样本通过托管提供商建立的邮件服务器给被感染或可能上当的账户发送他们的电子邮件。自2021年12月以来,AgentTesla使用这些被盗用的电子邮件帐户将窃取的数据发送到Gmail地址。

根据这些Gmail地址名称,推测它们是欺诈性的Gmail帐户,或者是专门为接收来自AgentTesla的数据而建立的。

02

2021年流行勒索软件盘点

披露时间:2022年1月3日

情报来源:https://mp.weixin.qq.com/s/OX0jsdIXpdKWXiWOrgd_Hw

相关信息:

勒索软件已经成为全球企业和组织面临的主要网络威胁,感染勒索软件后严重影响企业和组织的运营,包括业务中断、数据和信息被窃取公开售卖。2021年全球制造业、服务业、建筑、金融、能源、医疗、工控和政府组织机构等频遭勒索软件攻击,给全球产业产值造成严重损失。

安全人员从家族名、受害者、攻击时间、影响等方面内容入手,对2021年流行的勒索软件进行了梳理,形成家族概览并对其进行了详细介绍。其中2021年的勒索软件行为主要有以下四类:影响用户系统、破坏数据、加密文件、窃取文件。

03

Telegram安装包被用于传播PurpleFox后门程序

披露时间:2022年1月4日

情报来源:https://blog.minerva-labs.com/malicious-telegram-installer-drops-purple-fox-rootkit

相关信息:

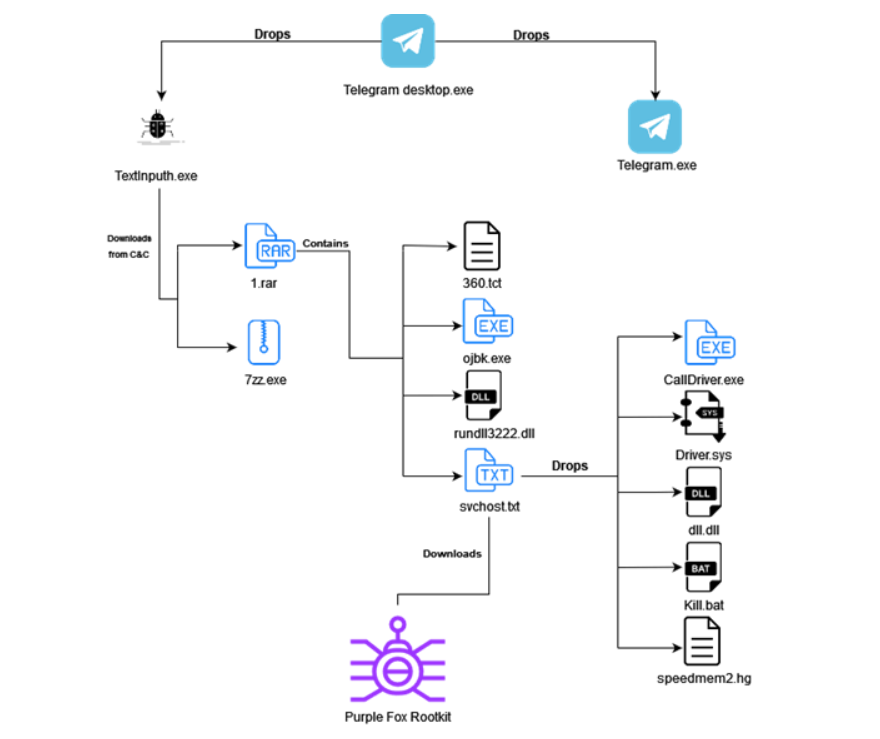

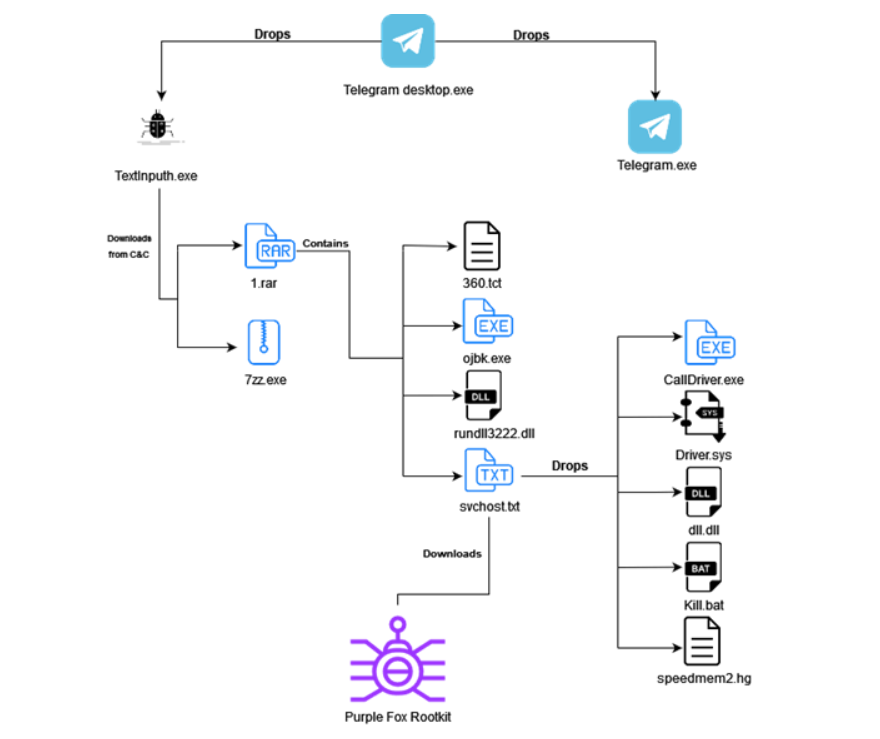

PurpleFox是一种基于Windows的后门,于2018年首次作为无文件下载器木马出现,该木马通过漏洞利用工具包分发,该漏洞破坏了30,000多台计算机。

近日,研究人员发现基于云的即时消息应用程序Telegram的安装程序已被破坏,用以分发PurpleFox恶意软件。本次攻击活动通过将攻击载荷分成几个小文件,最后阶段导致PurpleFoxrootkit感染。

攻击链以Telegram安装程序文件开始,以名为“TextInputh.exe”的恶意下载程序结束。恶意下载器使用名为“TelegramDesktop.exe”的AutoIt脚本从C2服务器安装其他恶意软件:1.rar–包含下一阶段的文件;7zz.exe–合法的7z归档程序。7zz.exe用于解压1.rar,其中包含rundll3222.exe、svchost.txt、360.tct、ojbk.exe。

漏洞相关

01

ApacheAPISIXDashboard远程代码执行漏洞安全风险通告第二次更新

披露时间:2021年12月30日

情报来源:https://mp.weixin.qq.com/s/VWS0awKU5K5kPul9G0DnFw

相关信息:

APISIX是一个高性能、可扩展的微服务API网关,基于nginx(openresty)和Lua实现功能,借鉴了Kong的思路,将Kong底层的关系型数据库(Postgres)替换成了NoSQL型的etcd。

近日,奇安信CERT监测到Apache官方发布ApacheAPISIXDashboard远程代码执行漏洞(CVE-2021-45232)安全通告。

在2.10.1之前的ApacheAPISIXDashboard中,ManagerAPI使用了”gin”和”droplet”框架,由于某些API直接使用了`gin`框架的接口并未做鉴权,从而导致身份验证绕过。远程攻击者可以借助未授权的接口获取路由配置,覆盖配置信息,访问特定接口从而在APISIXServer中执行代码。

目前,Apache官方已发布可更新版本,建议客户尽快自查并修复。

02

研究人员发现Uber电子邮件系统存在漏洞

披露时间:2022年1月2日

情报来源:https://www.bleepingcomputer.com/news/security/uber-ignores-vulnerability-that-lets-you-send-any-email-from-ubercom/

相关信息:

安全研究员和漏洞赏金猎人SeifElsallamy发现了Uber系统中的一个缺陷,该漏洞使任何人都可以代表Uber发送电子邮件。

这些从Uber服务器发送的电子邮件对电子邮件提供商来说似乎是合法的,并且可以通过任何垃圾邮件过滤器。

Uber在2016年的数据泄露事件中,暴露了5700万Uber客户和司机的个人信息。通过利用这个未修补的漏洞,攻击者可能会向以前受该漏洞影响的数百万Uber用户发送有针对性的网络钓鱼诈骗。

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号