2021.11.11~11.18

攻击团伙情报

SideCopy组织近期利用中印时事新闻的攻击事件分析

疑似SideCopy组织针对印度投放双平台RAT

Kimsuky通过Blogspot针对韩国知名目标传播恶意软件

Lazarus组织使用带后门IDA软件攻击安全研究人员

MosesStaff组织针对以色列攻击活动分析

SideCopy伪造Android应用商店的攻击

攻击行动或事件情报

FIN7标志性利用工具重新出现

香港网站遭水坑攻击,针对macOS设备

攻击者利用Parking域名和Google的自定义页面来传播恶意软件

多阶段PowerShell攻击针对哈萨克斯坦

攻击者利用域前置技术对缅甸发起攻击

恶意代码情报

新Golang恶意软件BotenaGo,针对路由器

新恶意软件Covid22现身,破坏受害者系统MBR

攻击者瞄准阿里巴巴ECS,传播挖矿模块

恶意软件Emotet回归,通过TrickBot重建僵尸网络

漏洞情报

Google发布11月更新,修复Chrome中的多个漏洞

VMwarevCenterServer权限提升漏洞通告

攻击团伙情报

01

SideCopy组织近期利用中印时事新闻的攻击事件分析

披露时间:2021年11月11日

情报来源:https://mp.weixin.qq.com/s/iZuB1IAtNm5DxrrUIJqyoA

相关信息:

近日,奇安信威胁情报中心捕获到一批SideCopy以印度军事相关话题为诱饵的攻击样本。在此攻击活动中,攻击者主要以印度地区恐怖分子与士兵之间的冲突事故报告为主题,将下载器伪装为普通图片文件引诱目标用户点击运行。当受害者解压并执行诱饵文件之后,程序将会从远程服务器下载数据文件到本地。此程序是一个下载器,通过白名单的短链接将真实URL进行隐藏,以此来规避杀软的静态查杀。通过对短链接所指向的数据进行下载以后,利用解密算法进行解密,最终加载SideCopy自有远控软件MargulasRAT。

02

疑似SideCopy组织针对印度投放双平台RAT

披露时间:2021年11月15日

情报来源:https://mp.weixin.qq.com/s/BSfKTlMlOnNlsWKjV1NM8w

相关信息:

近日奇安信威胁情报中心红雨滴团队捕获到一例以印度总理莫迪访美相关话题为诱饵的Linux平台攻击样本。该样本是以莫迪访美话题命名的tar.gz压缩包,其中包含一个Linux桌面启动文件,该文件在执行之后会下载并播放诱饵视频以迷惑受害者,同时会下载一个用于加载RAT的脚本并执行。

RAT是一款基于Python的横跨Windows和Linux双平台的远控工具。另外通过C2服务器的IP进行关联,该IP曾解析到SideCopy组织控制的域名上,并且该团伙武器库中还包含针对macOS平台的BellaRAT。可见该攻击团伙试图将攻击能力覆盖包括Linux、Windows和MacOS在内的多个平台。

03

Kimsuky通过Blogspot针对韩国知名目标传播恶意软件

披露时间:2021年11月10日

情报来源:https://blog.talosintelligence.com/2021/11/kimsuky-abuses-blogs-delivers-malware.html

相关信息:

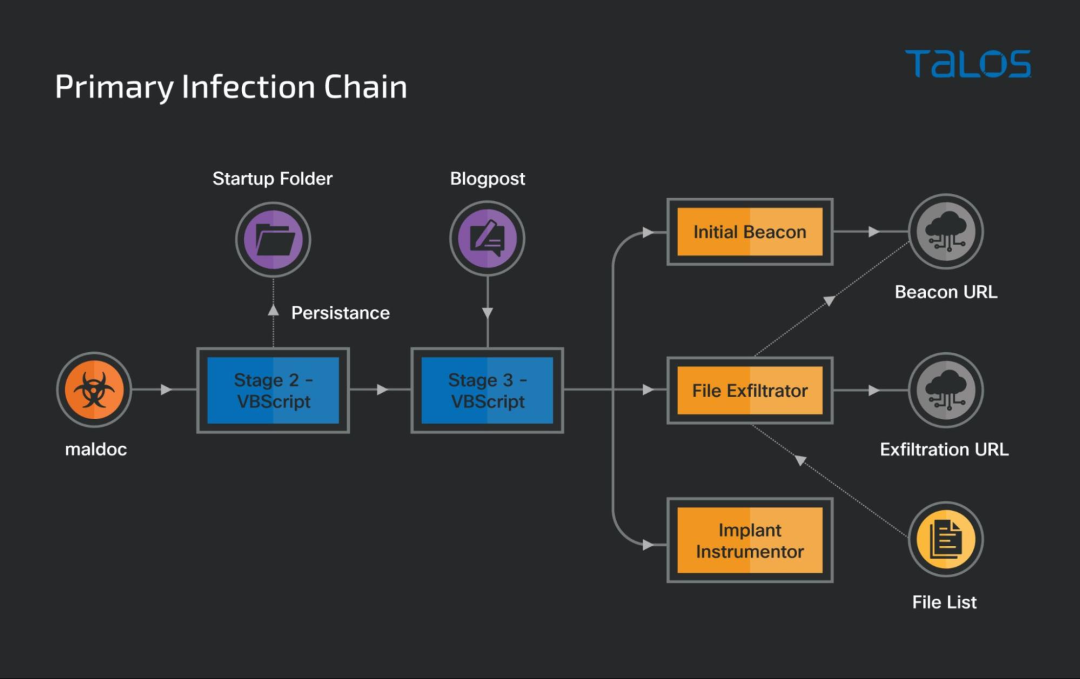

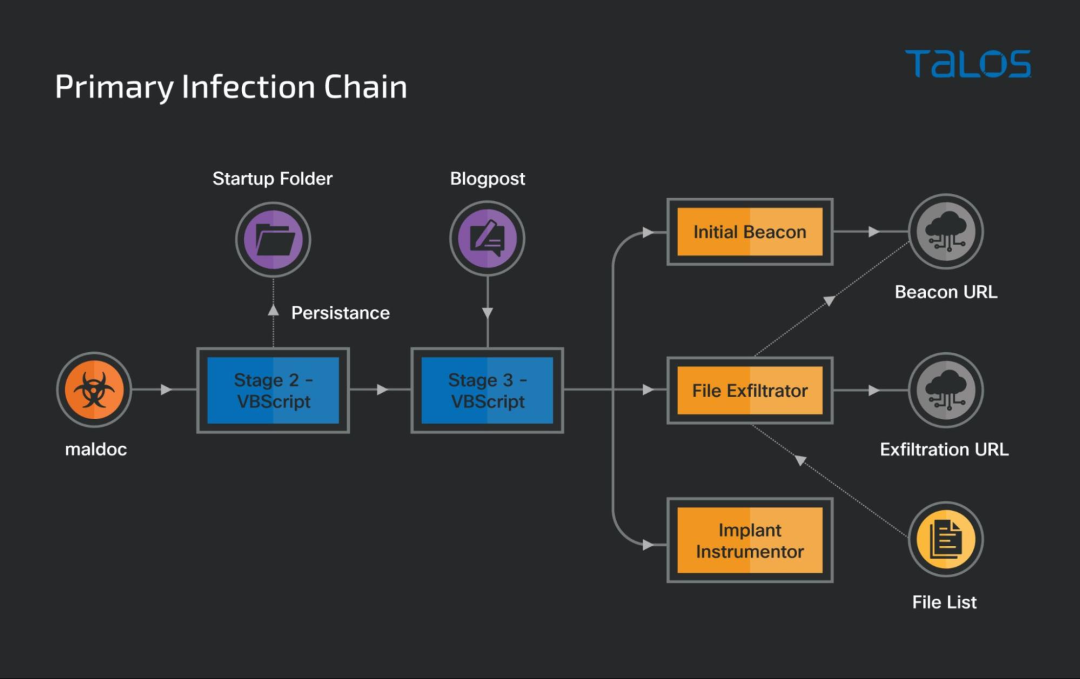

CiscoTalos观察到,自2021年6月以来,APT组织Kimsuky运营了一场新的恶意软件活动。这场运动利用Blogspot上的恶意博客来向韩国的高价值目标传递三种类型的初步恶意内容:beacons、文件外泄程序和植入部署脚本。植入部署脚本会加载额外的植入程序(如系统信息窃取器、键盘记录程序和证书窃取器)感染目标。

这些植入的恶意软件是Kimsuky的GoldDragon/BravePrince恶意软件家族的衍生品,现在分成三个独立的模块。此次活动的目标是研究朝鲜、中国、俄罗斯、美国等政治、外交、军事问题的韩国智库。除了使用定制的文件外泄程序来窃取研究成果外,该活动的另一个目标是使用木马工具收集证书,并使用植入程序继续对感兴趣的实体进行未经授权的访问。这种有针对性的攻击可能导致非公开的研究成果泄露,未经授权的间谍访问,甚至对目标组织存在破坏性。

04

Lazarus组织使用带后门IDA软件攻击安全研究人员

披露时间:2021年11月10日

情报来源:https://twitter.com/ESETresearch/status/1458438155149922312

相关信息:

近期国外安全厂商ESET曝光了朝鲜APT组织Lazarus的最新攻击活动,该组织曾在2021年以漏洞研究合作为幌子,针对安全研究人员进行网络攻击活动。近日,Lazarus再次试图针对安全研究人员展开攻击,而这次使用的诱饵是流行的IDAPro逆向工程应用程序的木马化版本。

攻击者将IDAPro安装包里的idahelper.dll和win_fw.dll文件修改为恶意DLL,这两个恶意组件将在安装程序中执行。恶意win_fw.dll会在Windows任务计划程序中创建一个计划任务,然后从IDAPlugins插件文件夹中执行idahelper.dll恶意组件。一旦启动,idahelper.dll会尝试从恶意链接下载执行下一阶段的payload。该payload被认为是Lazarus组织之前使用的NukeSpedRAT远控木马,攻击者可以通过安装的RAT访问研究人员的设备,从而窃取文件、截取屏幕截图、记录击键或执行进一步的命令。

05

MosesStaff组织针对以色列攻击活动分析

披露时间:2021年11月15日

情报来源:https://research.checkpoint.com/2021/mosesstaff-targeting-israeli-companies/

相关信息:

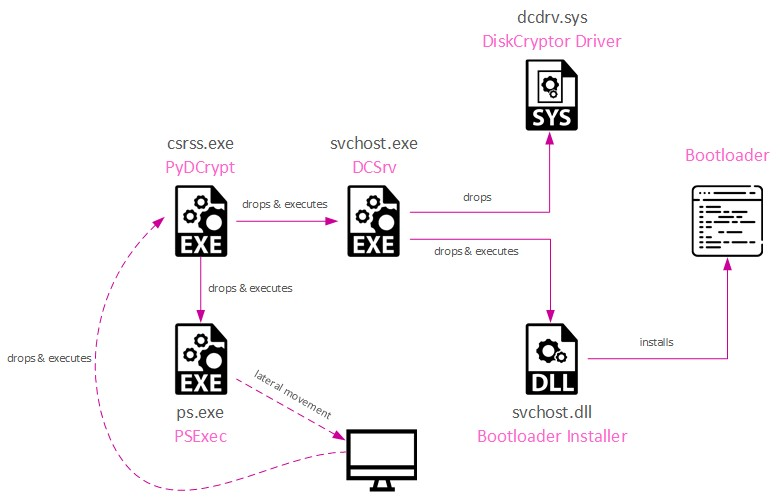

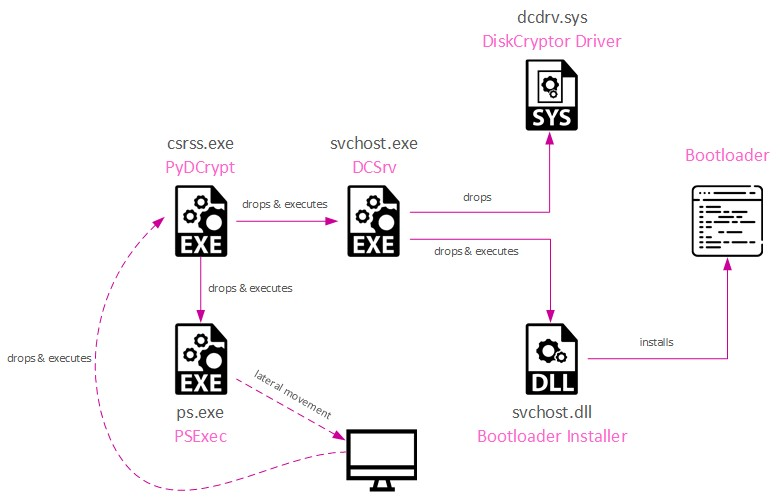

CheckPoint研究团队在11月15日披露了一个新的黑客组织MosesStaff。它在过去的几个月里曾攻击了多个以色列的公司,但是并没有提出赎金要求,因此研究人员推测该团伙与Pay2Key和BlackShadow有关,它们具有相同的动机和目标。攻击者主要使用已公开但管理员并未修复的漏洞,如MicrosoftExchange中的漏洞,然后利用PsExec、WMIC和Powershell在网络中横向移动,最终安装自定义恶意软件PyDCrypt。

06

SideCopy伪造Android应用商店的攻击

披露时间:2021年11月16日

情报来源:https://about.fb.com/news/2021/11/taking-action-against-hackers-in-pakistan-and-syria/

相关信息:

Facebook的安全团队在11月16日披露了SideCopy新一轮的钓鱼活动。此次活动在今年4月至8月之间,建立并运营了一个伪造的Android应用商店。攻击者主要通常会冒充年轻女性来接近目标,诱使其打开用来用来收集信息的钓鱼网站或者伪造的Android应用商店。然后通过伪装成聊天应用的恶意软件,分发PJobRAT和Mayhem等。

攻击团伙情报

01

FIN7标志性利用工具重新出现

披露时间:2021年11月11日

情报来源:https://www.splunk.com/en_us/blog/security/fin7-tools-resurface-in-the-field-splinter-or-copycat.html

相关信息:

FIN7是以金融、酒店、餐饮、赌博等行业为目标,由高科技人才组成的有组织犯罪集团。FIN7进行了技术复杂的恶意活动,包括使用偷来的支付卡进行目标感染、渗透和欺诈。

最近,一些安全研究人员表明代表FIN7的特定工具JSSLoader再次出现。JSSLoader的一些变体被编译成.net,另一些是c++。两种JSSLoader都会窃取目标信息。FIN7很擅长利用鱼叉式网络钓鱼,并且通过下载或执行混淆的javascript作为第一阶段来对目标进行攻击。

首先,攻击者在“user\public”文件夹中创建一个合法的wmic.exe的副本和一个xsl格式文件。然后,xsl文件将执行扩展名为.txt的实际恶意js。该js能够通过执行几个WMI查询命令来收集被感染主机的信息。最后信息将被加密并使用POST请求发送到C2服务器。

此外,安全人员还发现了一些使用DNS渗出数据的变体。这种情况下,恶意软件将首先加密所有收集到的数据,将其编码为base64,然后使用nslookup将编码后的数据发至C2服务器。

02

香港网站遭水坑攻击,针对macOS设备

披露时间:2021年11月11日

情报来源:https://blog.google/threat-analysis-group/analyzing-watering-hole-campaign-using-macos-exploits/

相关信息:

2021年8月下旬,谷歌TAG发现香港某媒体和某机构的网站遭到水坑攻击。该水坑攻击利用了苹果设备的相关零日漏洞,可在受害者机器上安装一个后门软件。

被黑网站遭攻击者植入了两个恶意iframe,分别用于攻击iOS和macOS设备。针对iOS的攻击链包含CVE-2019-8506等漏洞利用。针对macOS的攻击则不同,攻击者使用了一个简单的HTML页面,加载两个脚本,一个用于反汇编,另一个用于漏洞利用链。该漏洞利用链结合了CVE-2021-1789和CVE-2021-30869。在成功利用漏洞后,攻击者会在受害者机器上安装后门软件,它通过DDS框架中的发布-订阅模型来与C2通信。

03

利用namesiloParking和Google的自定义页面来传播恶意软件

披露时间:2021年11月11日

情报来源:https://blog.netlab.360.com/li-yong-namesilo-parkinghe-googlede-zi-ding-yi-ye-mian-lai-chuan-bo-e-yi-ruan-jian/

相关信息:

10月,研究人员发现了一个可疑的GoELF样本,分析得知是一个downloder,主要传播挖矿。其利用namesilo的Parking页面,以及Google的用户自定义页面来传播样本及配置,从而躲避跟踪。

此案例中攻击者利用了“用户可控“的parking页面,在保持parking状态的时候,用于恶意软件推广。黑客不需要有自己的机器和IP,只要用域名注册商提供的parking的页面,以及google的自定义页面,就可以传播自己的木马,其中google的自定义页面中包含的是base64编码的xmrig挖矿软件。黑客团伙利用这些“公共设施”来组织自己的恶意软件传播链条,以部分的逃避跟踪和拦截。

04

多阶段PowerShell攻击针对哈萨克斯坦

披露时间:2021年11月12日

情报来源:https://blog.malwarebytes.com/threat-intelligence/2021/11/a-multi-stage-powershell-based-attack-targets-kazakhstan/

相关信息:

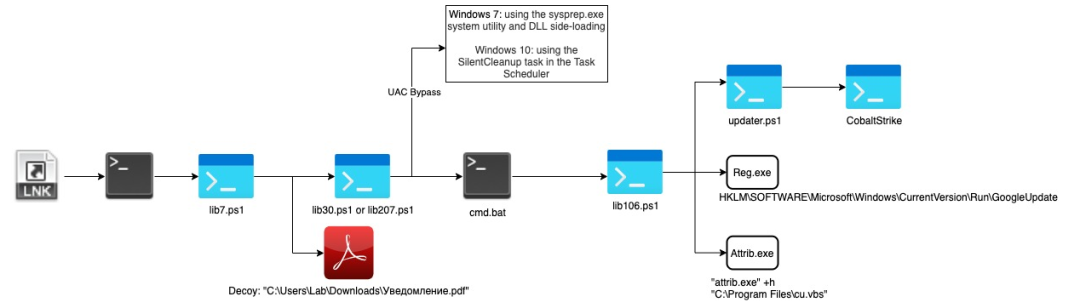

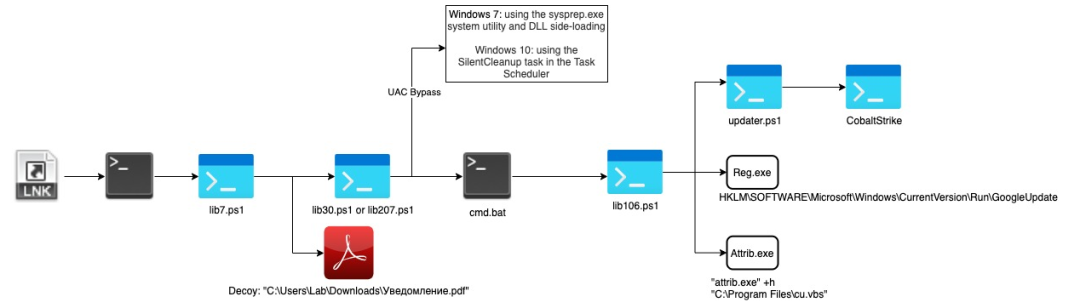

11月10日,安全人员发现了一次多阶段PowerShell攻击,该攻击使用了一个假冒哈萨克斯坦卫生部的文件作诱饵。因此,该攻击的目标被认为是哈萨克斯坦。

攻击者首先传播名为“Уведомление.rar(通知.rar)”的RAR档案。该档案文件包含一个同名的lnk文件,lnk文件假冒为来自哈萨克斯坦共和国卫生部的PDF文件。打开lnk文件后,将显示哈萨克斯坦共和国国家卫生局发布的Covid19政策的修正案迷惑受害者,而此时后台将执行多阶段攻击。攻击始于执行lnk文件,该文件调用PowerShell执行一些操作,比如通过autorun注册表项实现权限提升和持久性,并且将从一个恶意的GitHub代码库下载后续多个有效负载。

05

攻击者利用域前置技术对缅甸发起攻击

披露时间:2021年11月08日

情报来源:https://blog.talosintelligence.com/2021/11/attackers-use-domain-fronting-technique.html

相关信息:

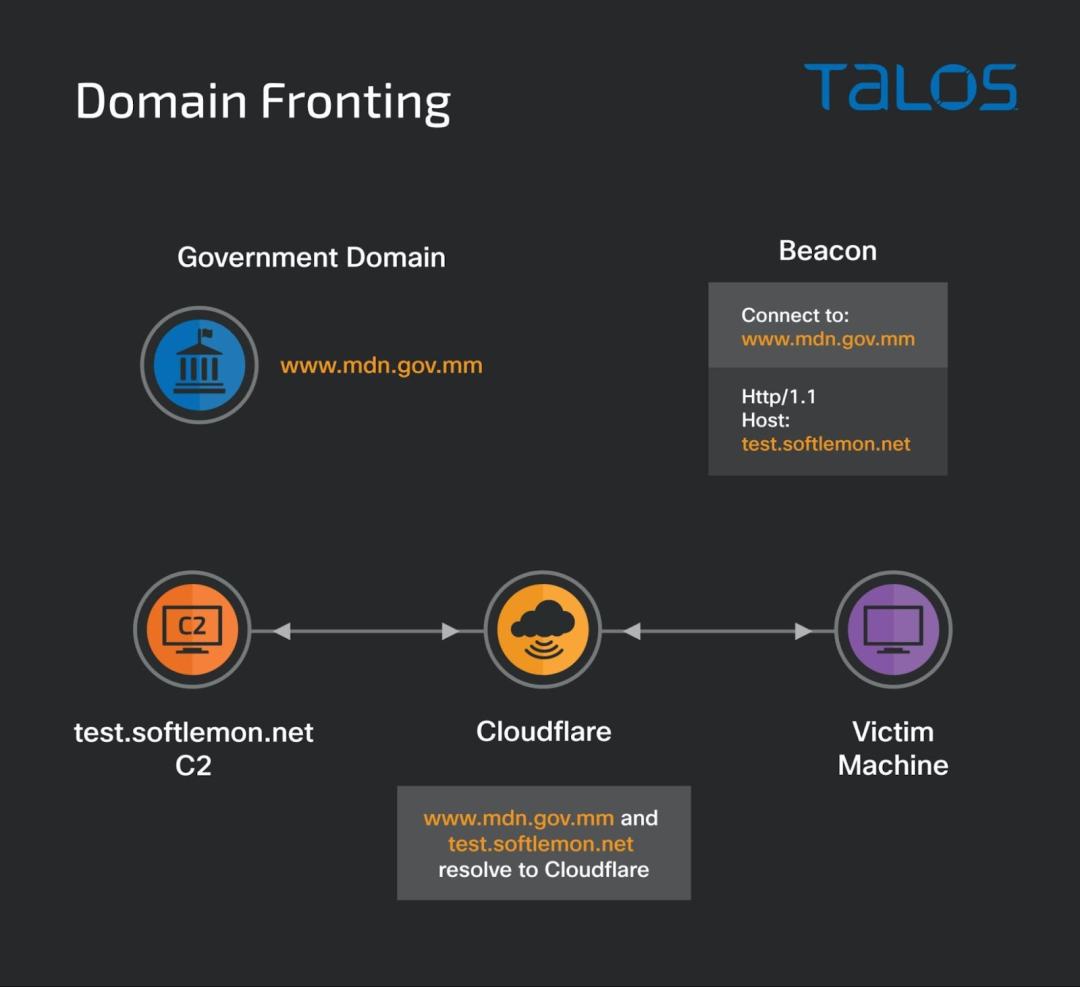

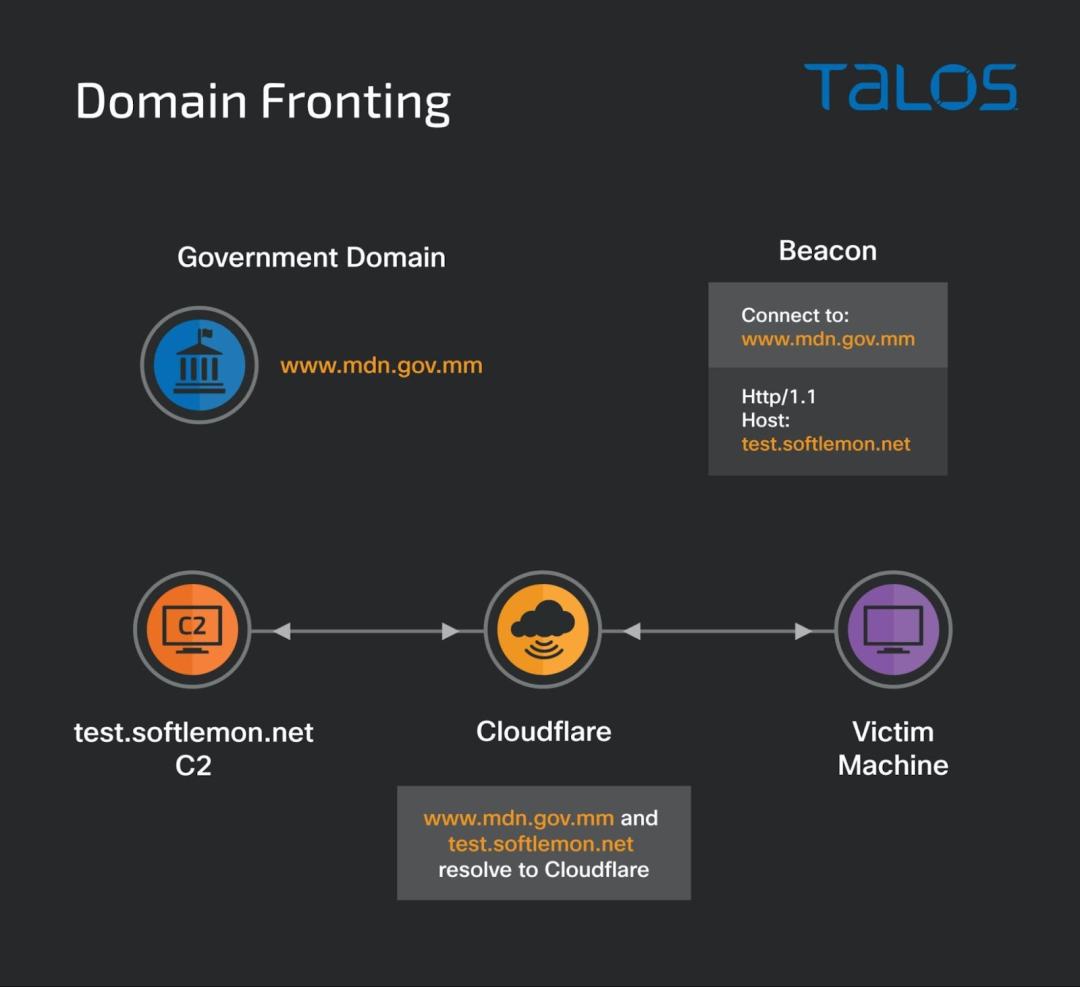

近期,CiscoTalos发现了一起使用CobaltStrike发起攻击的恶意活动。在此案例中攻击者通过在CloudFront服务上利用域前置技术将缅甸政府所拥有的域名重定向到其控制的服务器,并通过重新注册知名域名作为前置域名来逃避检测。

恶意软件在受害者机器上执行后会反射加载CobaltStrikebeacon.dll文件,同时在运行时加载多个库并根据嵌入式配置文件生成beacon。攻击者在DNS请求中使用无害的域名来进行连接,而实际要连接的被封锁域名仅在创建HTTPS连接后发出,并在Host头中携带另一个C2域名。

恶意代码情报

01

新Golang恶意软件BotenaGo,针对路由器和物联网设备

披露时间:2021年11月11日

情报来源:https://cybersecurity.att.com/blogs/labs-research/att-alien-labs-finds-new-golang-malwarebotenago-targeting-millions-of-routers-and-iot-devices-with-more-than-30-exploits

相关信息:

AT&TAlienLabs发现了用Golang编写的新恶意软件BotenaGo。该恶意软件拥有30多个漏洞利用模块,有能力针对数百万路由器和物联网设备发动攻击。

BotenaGo首先初始化全局感染计数器,并将其输出到屏幕上,以便黑客了解成功感染总数。然后恶意软件查找“dlrs”文件夹,在其中加载shell脚本文件。最后,恶意软件调用函数“scanerinitexploit”,来启动攻击。恶意软件可以通过两种不同的方式接收针对受害者的命令,它创建了两个后门端口31412和19412。在端口19412上,它将监听接收受害IP。一旦接收到到该端口的信息连接,它将遍历漏洞利用函数并使用给定的IP执行。第二种方式,恶意软件将一个监听器设置为系统IO用户输入,并通过它接收目标。例如,如果恶意软件在虚拟机上本地运行,则可以通过telnet发送命令。

02

新恶意软件Covid22现身,破坏受害者系统MBR

披露时间:2021年11月11日

情报来源:https://www.fortinet.com/blog/threat-research/to-joke-or-not-to-joke-covid-22-brings-disaster-to-mbr

相关信息:

FortiGuard实验室最近发现了一个名为Covid22安装程序的新恶意软件。该恶意软件具有破坏性,它会导致受感染的机器无法启动,并不像勒索软件一样要求赎金以恢复破坏,它的目的就是破坏感染系统。

该恶意软件文件名为Covid22。攻击者诱导受害者打开文件,Covid22会询问受害者是否要继续安装Covid22。一旦受害者继续安装,恶意软件会加载几个恶意文件并强制重启机器。被释放的恶意文件会执行一系列恶意操作,如不断跳出图片或文字弹窗、使用扬声器发出声音、移动屏幕上的像素块等。最后,恶意软件会加载并执行wiper恶意软件,wiper会破坏主引导记录(MBR),并在跳出一个弹窗后重启系统。由于MBR具有硬盘驱动器分区的信息,并充当操作系统(OS)的加载器,因此被破坏MBR的机器将无法在重新启动时加载操作系统。

03

攻击者瞄准阿里巴巴ECS,传播挖矿模块

披露时间:2021年11月15日

情报来源:https://www.trendmicro.com/en_us/research/21/k/groups-target-alibaba-ecs-instances-for-cryptojacking.html

相关信息:

安全人员近期在多个恶意有效负载中都发现了针对阿里云服务器的攻击。阿里巴巴ECS实例自带安全代理。因此,攻击者在恶意软件中使用了特定的代码,来创建防火墙规则,丢弃来自阿里巴巴内部区域和地区的IP范围的数据包。此外,默认的阿里巴巴ECS实例提供root访问权限。如果登录密码被泄露,攻击者就可以直接获取root权限。当一个挖矿恶意软件在阿里巴巴ECS内部运行时,预装的安全代理会发送一个恶意脚本运行的通知。因此恶意软件会在安全代理程序触发感染警报之前将其卸载,然后安装XMRig。

04

恶意软件Emotet回归,通过TrickBot重建僵尸网络

披露时间:2021年11月16日

情报来源:https://www.zscaler.com/blogs/security-research/return-emotet-malware

相关信息:

2021年1月,执法部门阻断了恶意软件Emotet及其基础设施,还逮捕了一些幕后的威胁分子。一些安全研究人员认为它已经一去不复返了。但在中断了几乎一年之后,Emotet又卷土重来。早前有报告显示,该恶意软件于2021年11月14日再次出现,并通过TrickBot僵尸网络分发。还有报告显示该恶意软件通过电子邮件传播,垃圾邮件活动中利用“回复链”邮件策略,使用了docm、xlsm和zip格式的附件。此外,新版本的Emotet在许多方面与过去的版本相似,似乎也在使用HTTPS而不是普通的HTTP来进行命令和控制通信。

漏洞相关情报

01

Google发布11月更新,修复Chrome中的多个漏洞

披露时间:2021年11月16日

情报来源:https://chromereleases.googleblog.com/2021/11/stable-channel-update-for-desktop.html

相关信息:

11月16日,Google发布了本月Chrome的安全更新,总计修复了25个漏洞。其中,较为严重的是在媒体中的释放后使用漏洞(CVE-2021-38008)、V8中的类型混淆漏洞(CVE-2021-38007)和加载器中释放后使用漏洞(CVE-2021-38005)等。此外,还修复了指纹识别中的堆缓冲区溢出漏洞(CVE-2021-38013)和Swiftshader中的越界写入(CVE-2021-38014)等漏洞。

VMwarevCenterServer权限提升漏洞通告

披露时间:2021年11月12日

情报来源:https://mp.weixin.qq.com/s/zwiAQIrFuaDKxfvpJHNqyg

相关信息:

VMwarevCenterServer提供了一个可伸缩、可扩展的平台,为虚拟化管理奠定了基础。VMwarevCenterServer(以前称为VMwareVirtualCenter),可集中管理VMwarevSphere环境,与其他管理平台相比,极大地提高了IT管理员对虚拟环境的控制。

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号