有人的地方就有江湖。武侠江湖中有侠客、剑客;安全江湖内有黑客、红客、灰客、极客……总之,一个“客”字,就带出了江湖神秘而又炫酷的味道。

不会代码、没有神技的小编靠着娴熟的叨法,斗胆自封了一个名号——

第4叨

我用12个字母,围观了APT活动的所有细节

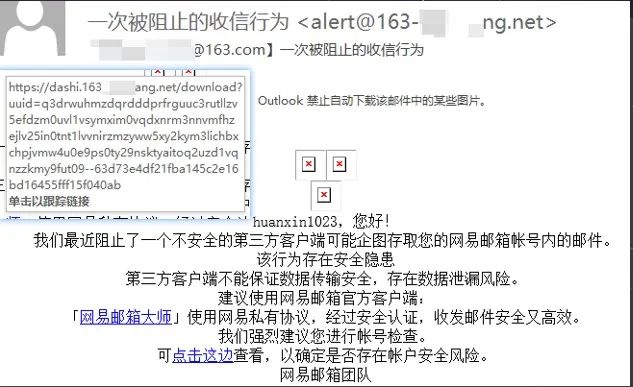

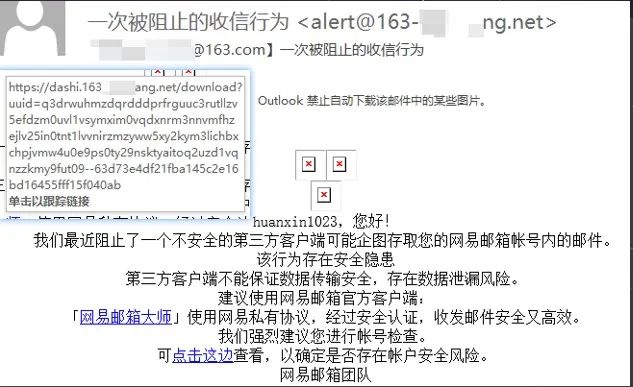

2018年,一种伪装成邮箱登录页面的钓鱼网站,开始频繁进入奇安信威胁情报中心的视野。

说句实在话,钓鱼邮件作为最为古老的攻击方式之一,大家早已司空见惯,收到之后或许就一笑以蔽之,转眼就抛诸九霄云外。可短时间内监测到大量相似的钓鱼邮件,还是引起了分析师们的注意。

通过分析钓鱼网站的源代码发现,当受害者输入自己的账号邮箱后,该钓鱼网站并不以窃取邮箱账户为主要目的,而是会将受害者访问页面的时间和当前使用的IP地址,一同发送到攻击者服务器。

经验丰富的分析师们敏锐地意识到,和寻常盗取账户的钓鱼邮件攻击不同的是,这或许是一次有预谋、有组织的情报搜集活动,很可能是为了后续的入侵“踩点”。

在浏览器地址栏中输入ti.qianxin.com共计12个英文字母后,奇安信威胁情报中心就此揭开了“毒云藤”APT组织一次精心谋划的APT攻击活动的神秘面纱。

“平安格勒”战役

从表面上,ti.qianxin.com是奇安信的一个二级域名,但它究竟是什么?为什么可以围观APT活动的细节?要知道,如果不是通过它寻根究底,这次APT攻击可能就从眼皮子底下溜走了。在介(广)绍(告)之前,先回顾一小段电视剧。

《亮剑》这部电视剧里,有一集讲述了独立团团长李云龙冲冠一怒为红颜的故事。

图片来源:电视剧《亮剑(2006年版)》

在358团炸毁山本特工队的汽车之后,李云龙短时间内集结了近万人的武装力量,将偷袭赵家峪、劫持秀芹的山本一伙,围在了平安县城里。

作为日驻晋第一军司令官筱冢义男的心头肉,山本特工队全军覆没是他绝不允许的。于是在接到山本的求援电报后,筱冢义男一刻都不敢耽误,随即向平安县派遣援兵。一时间,来自太原、水泉、太古等地的日军均不顾一切向平安增援。

这样一来,本就敌、我、顽势力犬牙交错的晋西北,一下子乱成了一锅粥。

不过,由于李云龙的作战行动并没有向上级汇报,八路军总部却一直蒙在鼓里。好在总部的侦察员顺利监听到了日军的电台,并获取了一条重要的情报信息——敌人反复提到了平安县。正在认真研究作战地图的总部首长,一下子就明白了过来,所有战斗皆围绕此地打响,并判断是李云龙在搞什么大动作。

形势豁然开朗。

放眼当时的中国版图,平安县城只是一个芝麻大小的据点,如果不是山本特工队来到这里,或许八路军、晋绥军、中央军甚至日军,都不会注意到这个地方的存在。可当指挥员把围绕平安县所展开的战役在作战地图上标示出来之后,却折射出了抗日战争后期,中国军民由战略相持阶段,转入战略反攻阶段的画卷。

网络资源与钻石模型

在网络空间,也有无数个这样看起来并不起眼的地方,从表面上看,它可能是邮箱、域名或者IP地址等,从而标记出网络空间的具体位置,我们习惯把这些元素叫做网络资源。

在平时,这些网络资源之间相安无事,甚至“见面”之后还会打个招呼:比如我在某网站注册一个会员,管理员邮箱没准会给我发一封验证邮件。可一旦发生网络攻击,它们之间也会乱成“一锅粥”:我可能在不知情的情况下就访问了一个恶意域名,管理员发给我的也可能是一封精心伪造的钓鱼邮件。

“或许这样一封钓鱼邮件的背后,就是一次策划精密的网络渗透活动。”奇安信威胁情报中心负责人汪列军说。

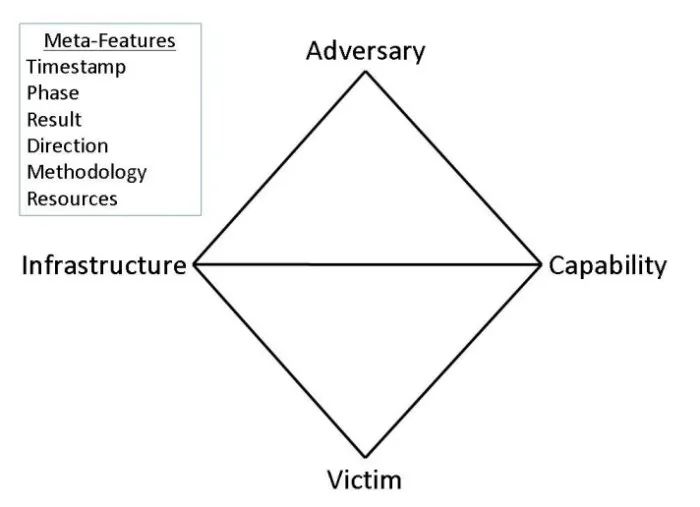

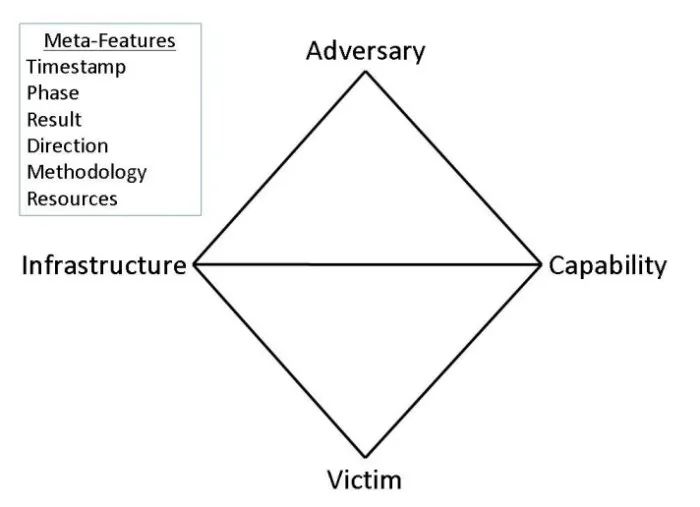

为了帮助安全分析师们完整的描述一次网络攻击,有人在2013年提出了入侵分析钻石模型,用于把对手(攻击者)、受害人、能力(攻击者使用的攻击代码或者恶意工具)以及基础设施(指向服务器的IP地址和域名等网络资源)这四类关键元素以一定的关系给关联起来。

至于为什么叫钻石模型,你看下面这张图像不像钻石?

举个例子。在李云龙率部攻打平安县城这段故事中,从太原、太古等地开来的日军援兵就是攻击者,平安县城就是他们的增援目标,太原、太古这些增兵的地方就是网络资源,而部队番号、数量、交通工具、火力配备情况等等就是能力。

八路军总部以平安县城这条情报为基础,把所有围绕此地展开的战役,绘制成了一张作战态势图,继而下达了下一步作战命令:联系一切能联系上的部队,不惜一切代价阻敌增援。就算要枪毙李云龙,也得等打完仗再说。

搞网络安全的又何尝不是在打仗。而且这个仗是打的那么悄无声息,没有震耳欲聋的枪炮声,甚至在攻击者得手后的很长一段时间后,才会发现防线已经被对方攻破了。

由此可见,第一时间掌握对手的动向多么重要。

想要掌握对手的攻击态势,基于网络资源进行威胁情报关联分析,是最常用也是最有效的手段,因为你能清楚地看到敌人从哪里来,要到哪里去。

而所谓威胁情报,简单来说就是一切和对手相关,能够为安全决策提供支持的知识。(有兴趣可以看看《网络空间的隐蔽战线:一场情报传递的“生死时速”》点击题目即可跳转)

其中,攻击者使用的特定IP、域名、邮箱、社交账号等等网络资源,就是威胁情报来源的主力。

网络资源之所以应用最为广泛,最重要的是在于其消除不确定的能力。尤其是域名,在特定的时间内,只会被特定的攻击者使用。相比之下,尽管某些APT组织(如蔓灵花等)早期使用的特种木马也有很强的特征,但大多数时候,单靠样本特征并不容易判断它到底归属那个APT组织。

还是举这个例子。

假设从太原方向的日军援兵为了迷惑八路军打援部队,换上了八路军的衣服向平安方向开进,途中被我军侦察员发现,行动可疑。如果侦察员只是发现这伙人齐刷刷的装备日军制式步枪三八大盖,并不能完全消除不确定性,因为在对日作战过程中,八路军也大量缴获并使用这种步枪;但如果发现这伙人是从太原出发前往平安方向的,那结果就不一样了。当时,太原属于日占区,绝不可能驻扎八路军。

除了这个原因之外,相比其他类型的数据,网络资源的收集,可能更加容易一些。

细节决定一切

话说回来,APT活动的关联分析并没有什么高深莫测的手法,也没有什么特别的捷径,关键在于数据收集能力。只有数据足够完整,才有可能掌握APT活动的所有细节。如果你能掌握所有攻击者使用的IP地址、域名、邮箱、社交账号、恶意代码以及这些信息之间的关系,那么攻击者的所有动向将一目了然。说细节决定一切,一点都不为过。

假如在李云龙攻打平安县城的时候,八路军方面并没有获得太古方面日军前来增援的这个细节,没有派兵阻击,导致太古方向的日军及时赶到平安城下,独立团立马将会面对两面夹击的窘境,甚至导致整个行动功亏一篑。

那么问题来了,怎么才能获得这些信息。众所周知,APT组织都喜欢玩捉迷藏的游戏,你想发现他们,总得费点功夫。

说起来其实很容易,收集这些信息主要有两种方法:

第一种是“别人告诉你”,也就是通过收集公开的APT活动报告或者威胁情报共享的方式,获取APT组织的名字、使用的IP地址、域名whois或者恶意代码这些信息;除此之外,组织还可以购买一些商业威胁情报。

需要强调的是,千万不要忽略公开信息的重要性,基于开源威胁情报进行APT组织追踪,同样是一个非常重要的方法。并且,目前没有一个平台有能力收集APT分析所需的全部基础数据,所以多平台联合使用互相参照补充是合理的做法。

第二种是“自己告诉自己”,也就是依靠工具(如EDR、沙箱、DNS解析工具等),记录应用程序的网络行为,包括和访问了哪些IP地址等。

但其实这两种方法可以归结成一种方法,无论是别人的还是自己的,都是依靠工具的记录。

“所以,APT的关联分析,需要海量的历史数据积累和强大的信息收集和技术平台支持。”汪列军说。

没有金刚钻,还真揽不了这个瓷器活。

说起信息收集能力,奇安信还是有几样能拿得出手的“绝活”。

第一,奇安信天眼。作为一款高级威胁检测和安全态势感知的产品,天眼拥有强大的全包存储能力,能够将网络上视野范围内的TCP会话记录、邮件活动、DNS交互、URL访问、文件下载都能够记录并存储下来。

第二,红雨滴云沙箱。它能够基于QOWL反病毒引擎和文件深度扫描系统,对可疑文件进行深度动态扫描,并把文件的所有行为如创建进程、注册表以及连接外网IP等都记录并存储下来。

第三,奇安信安全DNS。它能为用户提供DNS解析服务,并判断所解析的域名以及对应的IP地址是否存在威胁。仅2021年6月,奇安信安全DNS已对公众提供域名解析服务570亿次,解析域名近2亿,拦截威胁域名请求1800万次,涉及威胁域名15万。

至于其他的绝活,这里就不一一列举了。

“甜蜜的烦恼”

——自动化分析工具不可或缺

对于APT活动分析来说,没有数据收集渠道自然是万万不能的,可是当你收集到的数据太多,虽然能看到非常多的APT活动细节,但是同样会带来“甜蜜的烦恼”:看不过来了(脑补一下拼图游戏,10000个碎片起的那种)。不过,在最开始的时候,并不是所有的信息都一股脑摆在分析师的面前。APT活动的关联分析,往往是从一小撮信息开始的,需要通过不断的关联拓展,最终形成一块完整的拼图。有公开统计显示,绝大多数的恶意软件会使用DNS协议,比如回连一个以Domain/URL呈现在互联网上的的C2地址、使用一个Domain/URL作为投递地址(挂马、钓鱼等等)。所以,当分析师利用EDR或者沙箱捕获了一个恶意软件之后,很大概率能够通过DNS解析记录,追踪到该软件外连的域名,再继续该域名进行whois查询,找出域名注册信息,同时关联到其他相关的域名,而这些相关的域名又可以通过DNS解析信息,追踪到更多尚未被捕获的恶意软件……最终将所有攻击活动查个水落石出。

举个非常形象的例子:当你发现一张桌子的时候,你可以通过技术手段找到这张桌子的主人是谁;再通过询问主人,发现他不仅有其他桌子,还有不少椅子,并且这些桌子和椅子都有谁用过。

由于需要同时跟踪大量的数据,一个自动化的基于规则或模型的工具平台是必需的。它能够把这些数据,按照一定的规则给关联起来。

在浏览器地址栏输入ti.qianxin.com这12个英文字母后,你就可以访问到这样一款工具——奇安信Alpha威胁分析平台。

汪列军说,该平台汇集了全球数百个威胁情报源和奇安信多个安全研究团队的APT事件发现、跟踪成果,提供基于情报及时、精准发现关键威胁的能力。

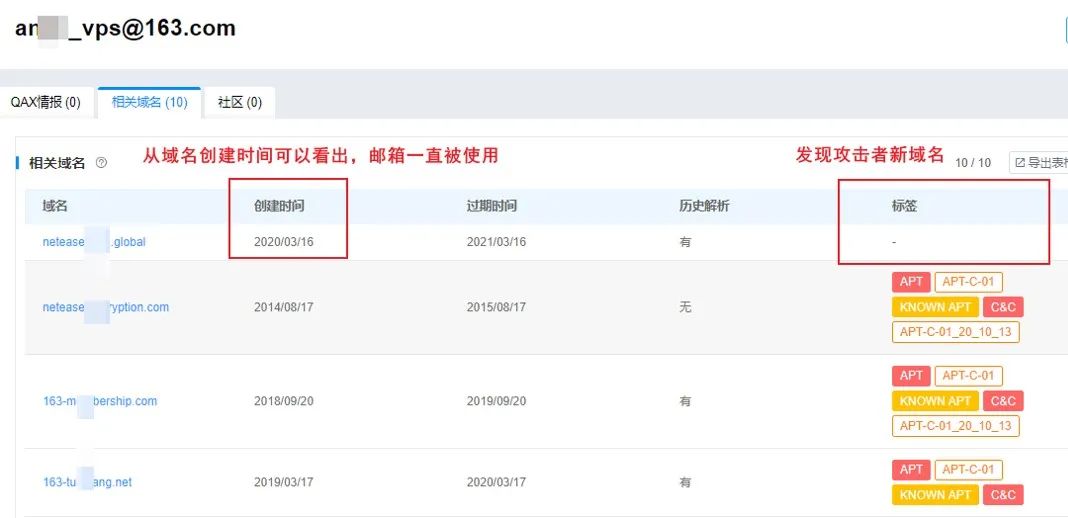

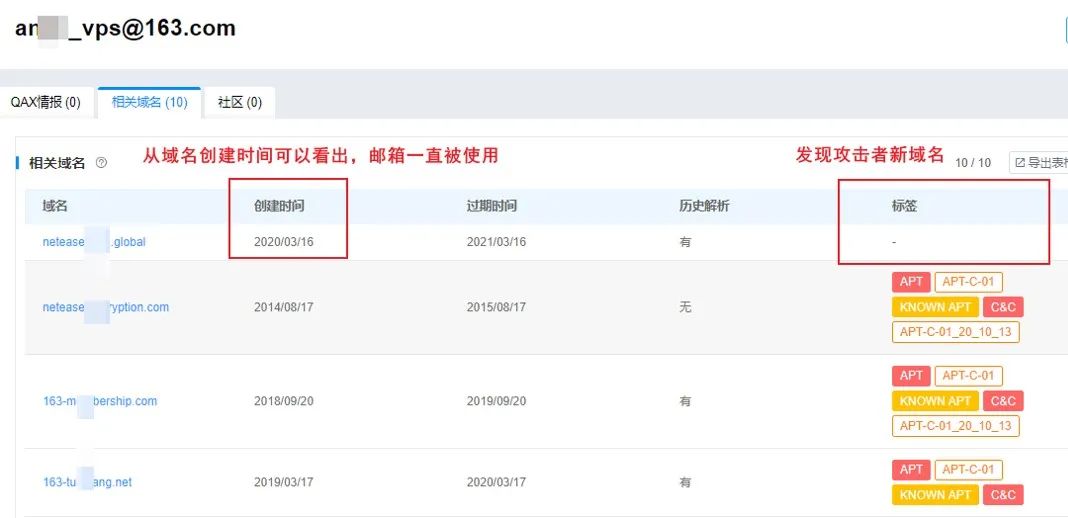

回到文章开头那个APT攻击的案例。在提取到钓鱼域名之后,分析师们很快在Alpha威胁分析平台上查到了它的whois信息,管理员邮箱一目了然,并且其相关域名有10个。

让分析师们惊喜的是,在所有相关的域名中,除了已知的恶意域名之外,还发现了一个新的恶意域名。

Alpha威胁分析平台的恶意域名标签显示,这些已知域名来自毒云藤组织。

……

经过一系列的关联分析,所有的细节一目了然。

有趣的是,当分析师将此次攻击者投递的木马,与之前追踪的毒云藤组织的恶意软件的代码对比后发现,二者出奇的一致,钓鱼页面也大致相同,能看出来是同一个团伙开发的。

“你知道吗?用这12个英文字母,我们已经围观了超过46个APT团伙的各种活动姿势,其中13个是我们首先发现并围观的,并且持续发布了超过90篇APT组织的跟踪报告。”汪列军说。

本期叨主:魏开元安全圈“首席编剧”,写点小故事还原网络攻防一线的明枪暗箭

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号