2021.10.14~10.21

攻击团伙情报

APT-Q-28(EICAR)针对证券金融行业的定向猎杀活动

蔓灵花APT组织针对军工行业新近攻击活动

APT-C-48(CNC)组织攻击利用PUB文件攻击活动分析

Harvester使用自定义工具攻击南亚电信行业

Lyceum组织回归,利用新恶意软件针对中东地区

攻击行动或事件情报

MirrorBlast:TA505针对金融公司的新一轮网络攻击

恶意活动利用多个商业RAT攻击印度及阿富汗

TA505通过大规模电子邮件活动传播FlawedGrace新变体

LightBasin黑客组织针对全球电信公司展开攻击活动

疑似俄语黑客利用Cookie窃取软件针对YouTubers

恶意代码情报

新勒索软件Yanluowang分析

勒索软件运营商使用新的商业模式进行分发

PurpleFox新后门使用WebSockets通信

快速迭代的Karma勒索软件

漏洞情报

Google披露Linux内核中的内存损坏漏洞

Squirrel语言中的越界读取漏洞影响数百万游戏玩家

攻击团伙情报

01

APT-Q-28(EICAR)针对证券金融行业的定向猎杀活动

披露时间:2021年10月18日

情报来源:https://mp.weixin.qq.com/s/F9fJCDeZZWlWDeyqpV_ltw

相关信息:

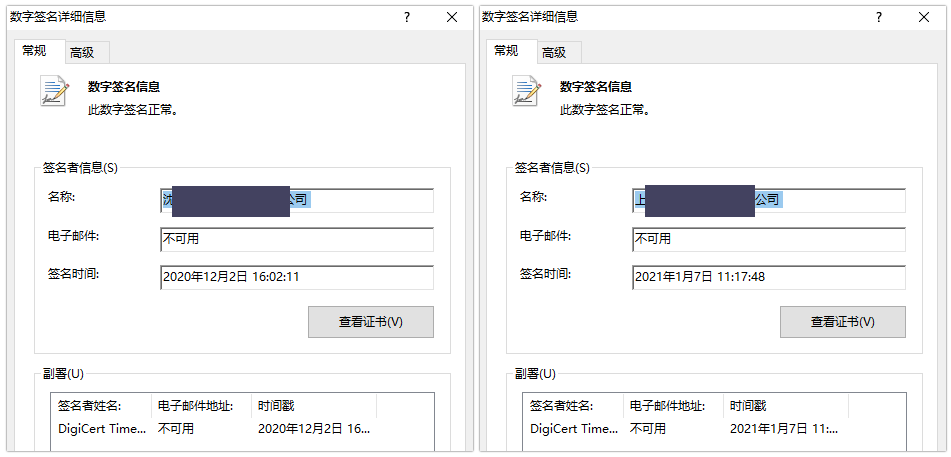

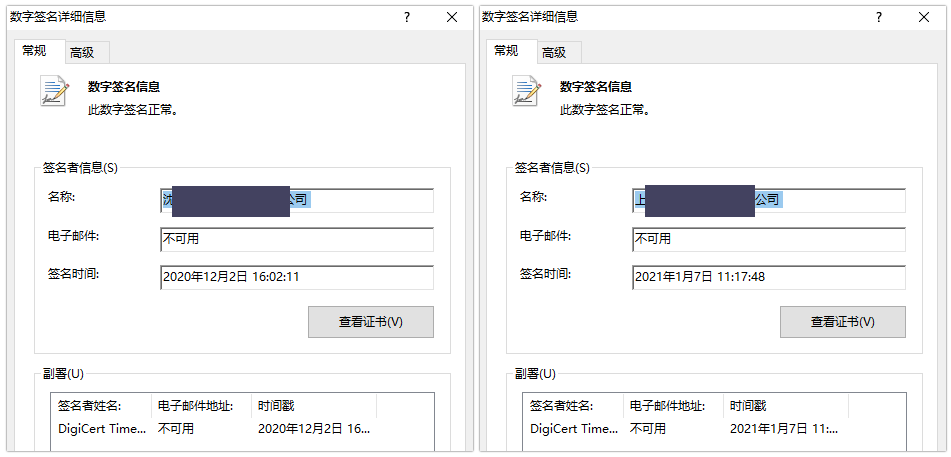

奇安信威胁情报中心在日常威胁发现过程中发现一个专门针对金融、证券、软件、游戏等行业进行攻击的APT团伙,其主要以敛财为目的发起供应链攻击活动,活动中盗用了大量的证券服务和软件公司的白证书,由于其样本较为轻量化,外加带有窃取而来的白签名,所以免杀效果极好,较难发现。

经过层层溯源分析人员发现该团伙最晚于2019年末开始活跃,具有很强的渗透能力,代码能力较弱。通过使用Web层面的Nday漏洞的方式对目标进行渗透,横向移动拿到了域管的账号密码,经过长期摸排后向高价值人员的计算机中植入木马。奇安信将该团伙命名为EICARGroup,内部跟踪编号为APT-Q-28。

该攻击活动的第一阶段的木马多为.net编写的Downloader,攻击者会对不同变种的木马采用不同的执行策略,对于功能非常简单的变种,攻击者一般不会打上签名,以减少签名暴露的概率。后续持续化使用的dll由VC编写带有白签名。

02

蔓灵花APT组织针对军工行业新近攻击活动

披露时间:2021年10月19日

情报来源:https://mp.weixin.qq.com/s/XVwQ65Ta4L8uG0rlJ7XOqQ

相关信息:

蔓灵花(BITTER)是疑似具有南亚背景的APT组织,该组织长期针对东亚,南亚等地区进行攻击活动,主要针对政府、军工业、电力、核能等单位进行定向攻击,窃取敏感资料。

近日,奇安信威胁情报中心在日常威胁狩猎中捕获蔓灵花(BITTER)组织在2021年2月到9月的数百个攻击样本。在攻击活动中,攻击者主要以军事、能源、财务等为主题,通过向受害者发送钓鱼邮件,诱使受害者打开包含恶意CHM或者RTF的RAR压缩包附件,执行内置的恶意脚本,释放其常用的.NET远控程序。

03

APT-C-48(CNC)组织攻击利用PUB文件攻击活动分析

披露时间:2021年10月15日

情报来源:https://mp.weixin.qq.com/s/XbKjW7B2VrM877wBTRWr4g

相关信息:

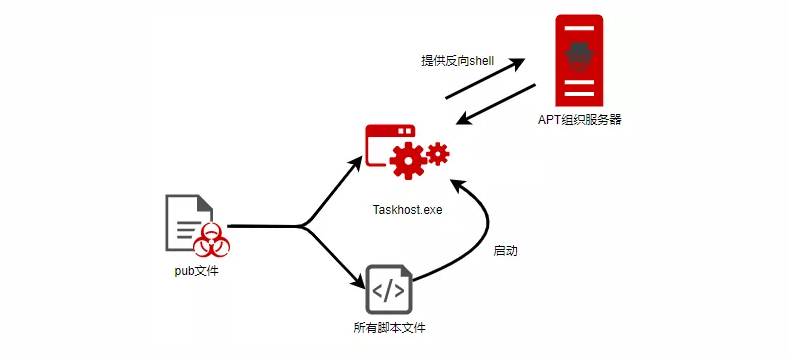

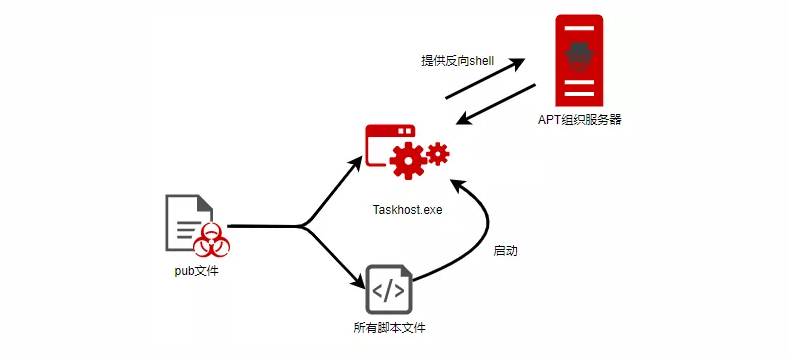

APT-C-48(CNC)组织是于2019年新出现的组织,由于其使用的远程控制木马的PDB包含了“cnc_client“的字样,所以将该组织命名为CNC,该组织主要攻击对象为我国军工和教育行业。近日,360高级威胁研究院捕获到该组织针对我国科研机构的又一起攻击事件。

本次活动中攻击者使用了各类文档文件结合社会工程学诱使受害者运行恶意代码,值得注意的是,与常见的DOC、XLS、RTF、DOCX、XLSM等等文档格式不同,本次使用的是PUB文档。PUB文档作为MicrosoftOfficePUBlisher建立的电子出版物在日常生活中并不常见,只有少部分人群才会接触。本次攻击活动中选择这一文档类型作为载荷体现了攻击者在载荷上多元化的一种趋势,同样也是攻击者在除了鱼叉邮件、文档文件内容之外的又一种针对性攻击的体现。

04

Harvester组织使用自定义工具攻击南亚电信行业

披露时间:2021年10月18日

情报来源:https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/harvester-new-apt-attacks-asia

相关信息:

Symantec在10月18日披露了一个新的由国家支持的黑客团伙Harvester的攻击活动。此次攻击活动瞄准了南亚的组织,特别是阿富汗,针对电信和IT行业的公司以及官方组织,开始于2021年6月,最近一次活动发生在2021年10月。

在技术方面,攻击者在目标中安装了一个名为Backdoor.Graphon的自定义后门,以及其他自定义下载器和截图工具。目前尚不清楚初始感染媒介是什么,但研究人员在被黑设备上发现的第一个关于此次活动的证据是恶意URL。

05

Lyceum组织回归,利用新恶意软件针对中东地区

披露时间:2021年10月18日

情报来源:https://securelist.com/lyceum-group-reborn/104586/

相关信息:

Kaspersky的研究人员于10月18日发布报告,介绍了Lyceum团伙针对突尼斯的攻击活动。Lyceum(又名Hexane)于2019年首次被Secureworks曝光,主要针对中东的能源和电信行业。此次攻击的目标均是突尼斯的知名公司,如电信或航空公司。

攻击者使用了两个用C++编写的新恶意软件James和Kevin,虽然James在很大程度上仍基于恶意软件DanBot,但Kevin在架构和通信协议方面做出了重大改变。

攻击行动或事件情报

01

MirrorBlast:TA505针对金融公司的新一轮网络攻击

披露时间:2021年10月14日

情报来源:https://blog.morphisec.com/explosive-new-mirrorblast-campaign-targets-financial-companies

相关信息:

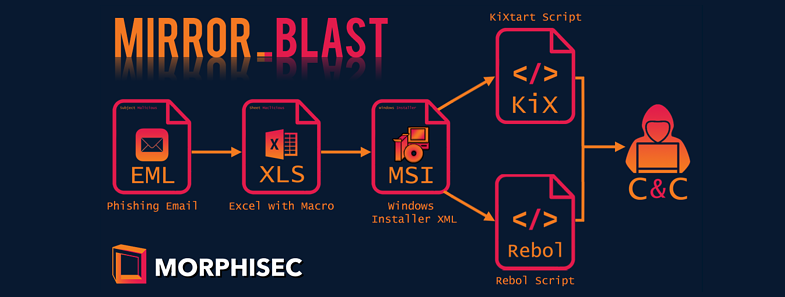

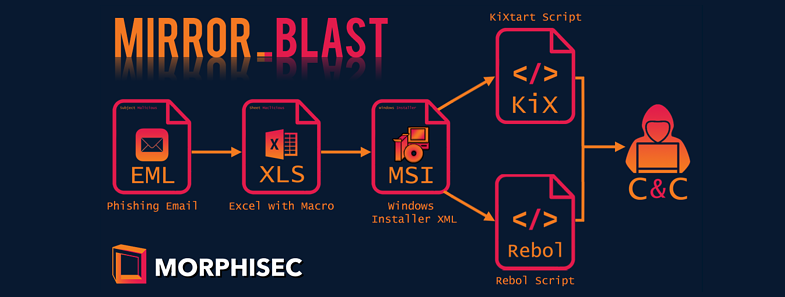

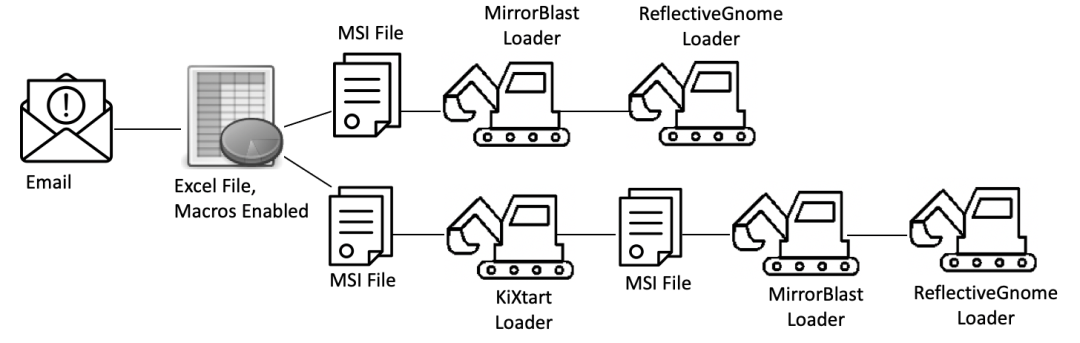

MorphisecLabs团队披露了一个针对金融组织的活动的新版本并将其称为MirrorBlast,实验室团队追踪的当前攻击活动始于9月初。从攻击链来看,该活动的攻击链与东欧的黑产组织TA505有部分重合。

MirrorBlast的第一阶段通常是带有恶意Excel文档的电子邮件,Excel文档通过宏代码执行恶意功能,宏代码运行之后将会获取域和用户名信息进行沙箱检测,接着通过ScriptControl执行Javascript代码,由JS代码调用msiexec.exe下载并执行MSI安装包,下载的MSI包含两类恶意软件,分别是KiXtart和REBOL。

02

恶意活动利用多个商业RAT攻击印度及阿富汗地区

披露时间:2021年10月19日

情报来源:https://blog.talosintelligence.com/2021/10/crimeware-targets-afghanistan-india.html

相关信息:

CiscoTalos最近观察到一项针对南亚地区的新活动,该活动利用以政治和政府为主题的恶意域来攻击印度和阿富汗的实体。这场攻击包括两个阶段:一个是侦察阶段,包括一个定制的文件枚举器和受害者感染器;另一个是攻击阶段,利用恶意RTF文档部署各种商业RATs,如dcRAT和QuasarRAT。

攻击活动通过恶意文档利用微软的CVE-2017-11882漏洞和AndroidRAT中针对移动设备的内存损坏漏洞向受害者传递各种RAT。感染链由恶意RTF文档和向受害者分发恶意软件的PowerShell脚本组成,并且使用基于C的二进制文件来部署恶意软件,同时向受害者显示诱饵图像以使其看起来合法。

攻击者注册了多个政治和政府主题相关的域名。这些域名主要用来托管恶意软件的有效负载,并分发给受害者。研究人员认为这些攻击背后的参与者是一个以巴基斯坦IT公司“BunseTechnologies”为幌子的个人。

03

TA505通过大规模电子邮件活动传播FlawedGrace新变体

披露时间:2021年10月19日

情报来源:https://www.proofpoint.com/us/blog/threat-insight/whatta-ta-ta505-ramps-activity-delivers-new-flawedgrace-variant

相关信息:

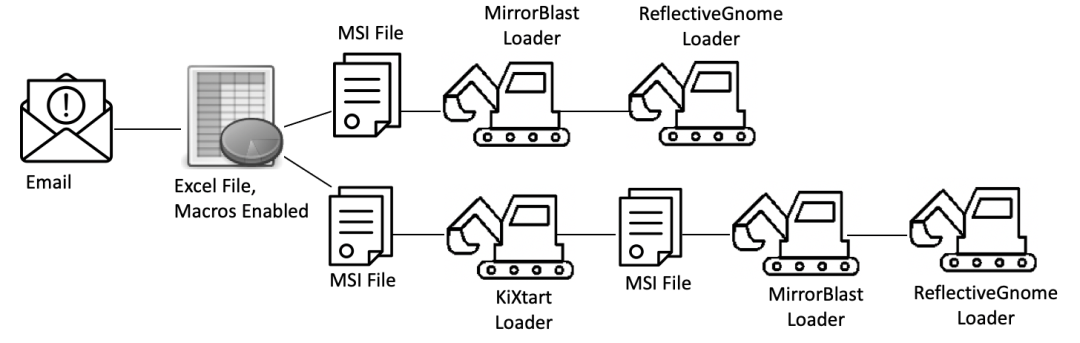

近期,Proofpoint研究人员跟踪TA505攻击活动时发现,该组织在9月发起大规模电子邮件攻击活动,诱饵以法律、媒体发布、情况报告和健康声明为主,这些电子邮件中包含一个Excel附件,当打开该附件并启用宏时,会下载和运行MSI文件,MSI文件执行嵌入式Rebol加载程序即MirrorBlast。10月间的攻击活动诱饵开始转向安全文件、COVID-19、DocuSign、保险、发票和微软等主题。并开始使用新的恶意软件FlawedGraceRAT。

TA505在交付FlawedGraceRAT之前使用多个中间加载程序,加载程序是用不常见的脚本语言:Rebol和KiXtart编写的。加载程序将收集用户域和用户名信息,并下载更多有效负载。FlawedGrace是一种用C++编写的全功能RAT,可以通过TCP端口443上的自定义二进制协议从其C&C接收命令。FlawedGrace新版本的变化包括:加密字符串、混淆的API调用、配置现在存储为加密资源(初始/默认配置),然后存储在映射内存区域和注册表中。

TA505是一个成熟的威胁组织,以大规模恶意电子邮件活动而闻名。研究人员预计,TA505将继续着眼于经济利益,调整其运营和攻击方法,发起大规模攻击活动。

04

LightBasin黑客组织针对全球电信公司展开攻击活动

披露时间:2021年10月19日

情报来源:https://www.crowdstrike.com/blog/an-analysis-of-lightbasin-telecommunications-attacks/

相关信息:

10月19日,CrowdStrike研究人员称LightBasin在过去五年中一直攻击全球各地的通信网络。该团伙至少从2016年就开始活跃,主要针对Linux和Solaris系统,自2019年以来已经攻击了至少13家电信公司。

LightBasin的目标系统包括外部DNS服务器(eDNS)、服务交付平台系统(SDP)和SIM/IMEI配置,这些都是通用分组无线电服务(GPRS)网络的一部分,在成功入侵之后会安装自定义恶意软件SLAPSTICK。

05

疑似俄语黑客利用Cookie窃取软件针对YouTubers

披露时间:2021年10月19日

情报来源:https://blog.google/threat-analysis-group/phishing-campaign-targets-youtube-creators-cookie-theft-malware/

相关信息:

谷歌的威胁分析小组近日追踪到多起网络钓鱼活动,使用cookie盗窃恶意软件针对YouTube发布者。Cookie盗窃,也称为“传递Cookie攻击”,是一种会话劫持技术,可以使用存储在浏览器中的会话cookie访问用户帐户。

此次网络钓鱼通常始于一封介绍公司及其产品的定制电子邮件。一旦目标同意交易,伪装成恶意软件下载链接的URL就会通过电子邮件发送,在少数情况下,还会发送包含网络钓鱼链接的Google文档。攻击者注册了与伪造公司相关的各种域,并建立了多个网站来传播恶意软件,一些网站冒充合法软件站点,还有一些是使用在线模板生成的。

在疫情期间,研究人员还发现了使用“Covid19新闻软件”冒充新闻提供者的攻击者。一旦目标运行假软件,cookie窃取恶意软件就会执行,从受害者的机器上获取浏览器cookie并将它们上传到攻击者的命令和控制服务器。攻击者使用各种类型的恶意软件用来窃取用户密码和cookie,这些恶意软件包括RedLine,Vidar,PredatorTheThief,Nexusstealer,Azorult,Raccoon,GrandStealer,VikroStealer等等,一些恶意软件还采用了多种反沙箱技术。

恶意代码情报

01

新勒索软件Yanluowang分析

披露时间:2021年10月14日

情报来源:https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/yanluowang-targeted-ransomware

相关信息:

Symantec研究团队发现了一个被用来进行针对性攻击的勒索软件,名为Yanluowang。起初,研究人员在受害者组织网络上发现存在行为可疑的AdFind。这虽然是一个合法的ActiveDirectory命令行查询工具,但该工具经常被勒索软件攻击者作为侦察工具滥用,以及为攻击者提供通过ActiveDirectory进行横向移动所需的资源。

在发现可疑的AdFind活动几天后,攻击者就开始试图部署Yanluowang勒索软件。Yanluowang被部署后会实施以下行动:停止在受感染的计算机上运行的所有hypervisor虚拟机;结束一系列进程,其中包括SQL和备份解决方案Veeam;加密文件,并为每个文件附加扩展名“.yanluowang”;下载赎金说明文件。

Yanluowang发布的勒索信警告受害者不要联系执法部门或勒索软件谈判公司。否则,他们将对受害者进行分布式拒绝服务(DDoS)攻击,并要在几周内重复攻击,并删除受害者的数据。

02

勒索软件运营商使用新的商业模式进行分发

披露时间:2021年10月15日

情报来源:https://www.trendmicro.com/en_us/research/21/j/ransomware-operators-found-using-new-franchise-business-model.html

相关信息:

研究人员发现了一种从特许经营模式中汲取灵感的相对较新且有趣的勒索软件操作。勒索软件运营商在部署之前重新命名其勒索软件,而不是简单地以原始名称分发它。这个新的“特许经营”的RaaS模型,涉及XingLocker、AstroLocker和MountLocker。

在这个模型中,有一个主要的勒索软件即服务RaaS(在本例中为MountLocker),然后许可其附属公司应用其勒索软件并以他们自己的名称和品牌发布。这种方法的好处是勒索软件运营商为其附属机构,尤其是中层犯罪团伙头目提供了更大的灵活性和认可度。从调查的角度来看,这种方法在命名上增加了混乱,使跟踪变得更加困难。

03

PurpleFox新后门使用WebSockets通信

披露时间:2021年10月19日

情报来源:https://www.trendmicro.com/en_us/research/21/j/purplefox-adds-new-backdoor-that-uses-websockets.html

相关信息:

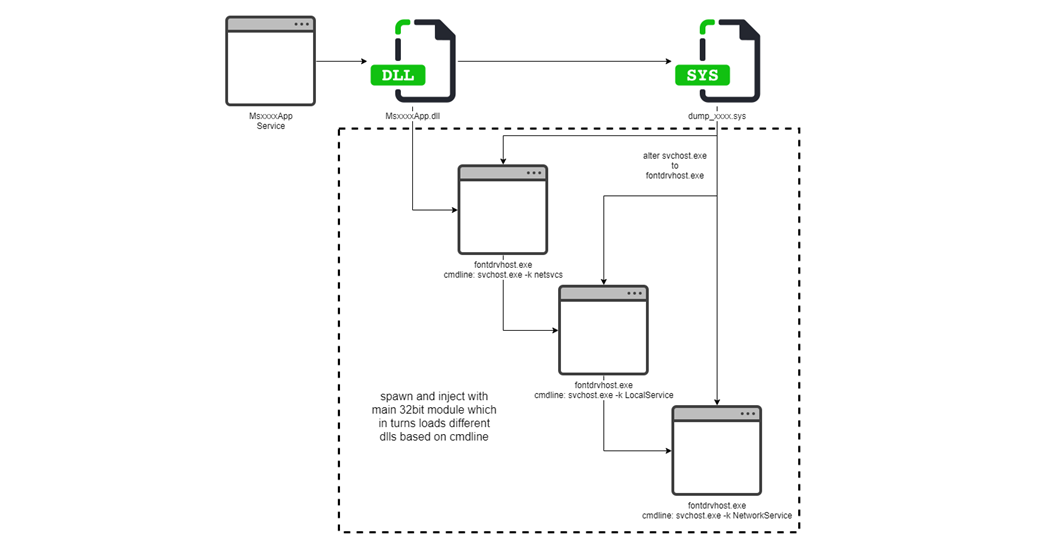

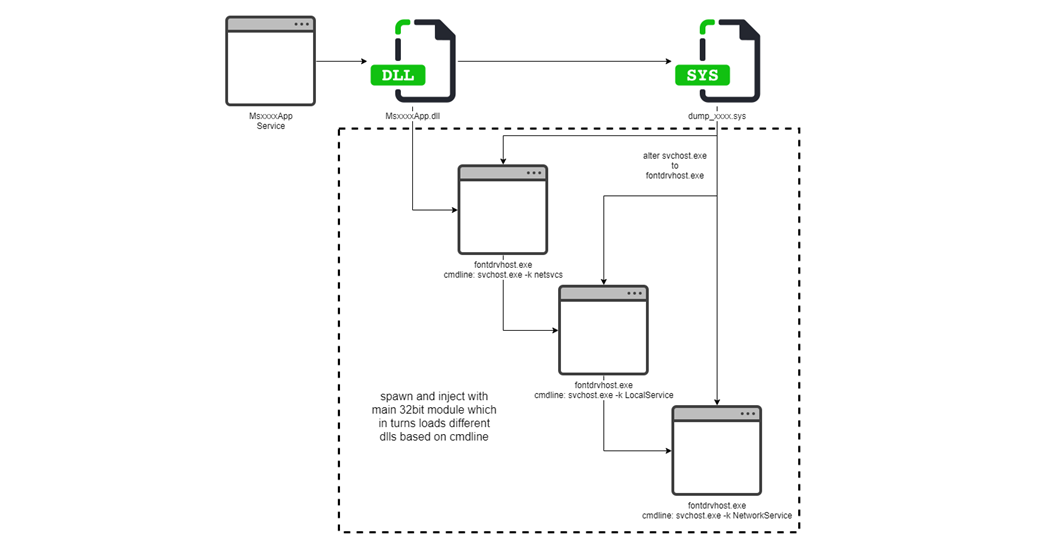

趋势科技研究人员发现PurpleFox运营者更新了工具库,增加了漏洞利用用例(CVE-2021-1732)并优化了rootkit功能。攻击者在入侵过程中植入了一个用.NET编写的新后门FoxSocket,利用WebSockets与其命令和控制服务器C2进行通信,这比常规HTTP流量更为隐蔽。目前针对的是中东用户。

攻击者利用僵尸网络投递恶意脚本,选择适当的漏洞并使用PowerSploit加载漏洞利用文件,脚本中包含MS命令,同时包含Tater脚本作为备用启动方案。后门文件使用VMProtect加密,包含Rootkit驱动程序,该驱动程序用于隐藏其文件、注册表项和进程。样本首先将自身复制到另一个文件并安装新服务,然后恢复原始sens.dll文件。之后,它加载驱动程序以隐藏其文件和注册表,然后生成并注入一系列32位进程以将其代码模块注入其中。

04

快速迭代的Karma勒索软件

披露时间:2021年10月18日

情报来源:https://www.sentinelone.com/labs/karma-ransomware-an-emerging-threat-with-a-hint-of-nemty-pedigree/

相关信息:

Karma是一种相对较新的勒索软件威胁行为者,于2021年6月首次被发现。Karma的开发相当快速和有规律,通常在同一天发布多个版本,更新变体并做出改进,如降低代码载荷。恶意软件调用CreateIoCompletionPort函数用于多线程加密。单个文件用随机Chacha20密钥加密。一旦文件被加密,恶意软件将使用公共ECC密钥加密随机Chacha20密钥并将其嵌入到加密文件中。一些样本表明ChaCha20算法已被替换为Salsa20。非对称算法(用于ECC)已从Secp256k1变更为Sect233r1。

研究人员发现目前所分析的Karma代码与JSWorm、NEMTY、Nefilim的演变有重叠,特别是与2021年1月左右出现的GangBang和Milihpen变体非常相似。与其他双重勒索者一样,如果受害者不付款,Karma威胁会泄露受害者数据。

漏洞相关

01

Google披露Linux内核中的内存损坏漏洞

披露时间:2021年10月19日

情报来源:https://googleprojectzero.blogspot.com/2021/10/how-simple-linux-kernel-memory.html

相关信息:

GoogleProjectZero的研究人员在10月19日发布了Linux内核中的内存损坏漏洞的分析。该漏洞存在于ioctl处理程序tiocspgr中,研究人员演示了如何在DebianBuster的4.19.0-13-amd64内核利用该漏洞,并导致整个系统崩溃的。

提出的缓解措施包括伪终端只为具有shell访问权限的用户提供交互服务以及将重要数据设为只读等。

02

Squirrel语言中的越界读取漏洞影响数百万游戏玩家

披露时间:2021年10月19日

情报来源:https://blog.sonarsource.com/squirrel-vm-sandbox-escape

相关信息:

SonarSource于本周二披露了编程语言Squirrel中的越界读取漏洞CVE-2021-41556。攻击者可利用该漏洞绕过沙盒并在Squirrel虚拟机中执行任意代码。鉴于Squirrel存在于各种游戏中并嵌入了物联网(IoT),因此该漏洞可能危及数百万玩电子游戏(如反恐精英和传送门2)的玩家和云服务(如TwilioElectricImp)的用户。

Squirrel团队在8月份确认了该漏洞,并在9月16日发布了补丁。

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号