难以想象,“新手”、“一人”与“5分钟”的组合,竟能如此高效且轻松地抵御勒索攻击。然而,智能安全运营的革命性产品——奇安信AISOC,却将这一看似不可能的任务变成了现实。

随着人工智能技术的发展,勒索攻击变得愈加隐蔽复杂,而且效率更快。以号称全球加密速度最快的LockBit勒索软件为例,一分钟可以感染约25,000个文件,这意味着,如果不快速处置,仅20分钟就足以让中大型企业的一条生产线彻底瘫痪。

在AI时代,勒索攻击已不仅仅是单纯的技术对抗,而是智能化的体系对抗,也更是一场与时间的竞赛。智能关联多源安全设备告警,迅速发现攻击、完整调查线索、及时清除和隔离病毒,这些措施都是将勒索攻击损失降至最低的关键。

面对多手段的勒索攻击,奇安信AI大模型驱动的AISOC系统全面关联奇安信天眼、天擎、椒图等设备的分散告警,智能解读并自动执行威胁研判、关联分析、深度调查、响应处置和报告全闭环流程中的各类任务,极大地简化了应对勒索攻击事件的应急响应工作。即使是初级分析师,在AISOC的指引下,也能轻松还原完整攻击链,深度追踪勒索病毒根源,并迅速控制病毒扩散。最终,在与勒索攻击的赛跑中完美打赢“翻身仗”,有效防止勒索攻击导致的业务中断、数据泄露和经济损失等风险。

LockBit多手段勒索攻击:告警多源复杂,证据链难串联

LockBit组织通常通过精心设计的钓鱼邮件诱使用户点击恶意链接或附件,从而感染用户的计算机。一旦初始感染成功,攻击者会进一步渗透,控制网络中的其他设备和服务器,加密更多文件并勒索受害者支付赎金。而且在AI技术的加持下,勒索攻击的效率和成功概率均大幅提升。

接下来,我们通过奇安信曾在客户侧发现的一起真实LockBit勒索攻击事件,详细展示攻击者是如何通过钓鱼邮件、恶意工具、漏洞利用等一步步来实施攻击,以及奇安信天眼NDR设备、天擎EDR设备及椒图HIDS设备在各个攻击环节中产生的告警。

初步入侵:攻击者(终端C)通过一封钓鱼邮件诱骗了一名员工点击,导致该员工的电脑(终端A)被远程控制,回连至攻击者的C2(命令与控制)服务器,并下载了fscan扫描工具。这一初步入侵触发了天擎和天眼的告警,提示系统已被入侵并存在潜在威胁。

控制服务器:利用fscan工具,攻击者迅速扫描了内网,发现服务器B的WEB服务门户存在漏洞。于是,攻击者立即搭建隧道代理,通过Apache Shiro反序列化漏洞上传了冰蝎内存马,悄无声息地获取了服务器B的控制权。这一过程中,天眼、天擎和椒图分别触发了告警,揭示了攻击者在网络中的横向移动和服务器控制行为。

植入勒索软件:在完全控制了服务器B后,攻击者通过执行PowerShell命令,下载并尝试运行恶意软件,释放勒索软件。这一关键步骤被椒图及时检测并成功阻拦。

如上述攻击演示图所示,LockBit勒索攻击利用多种手段,在各个攻击阶段触发服务器、终端、流量等多种安全设备的告警。由此产生的多源海量告警显著增加了对勒索事件溯源分析和调查响应的复杂性,使得大部分企业在面对此类事件时感到棘手。

首先,面对如此重大的勒索攻击,企业往往要安排多位安全专家,从不同系统产生的海量告警中抽丝剥茧,手动拼凑出完整的攻击路径。这个过程如同组装一幅错综复杂的拼图,每个设备所提供的线索既分散又独立,必须逐一搜集并手动关联。任何一条线索的中断都会导致攻击链不完整,影响排查工作的准确性。

其次,即便最终能够成功还原完整的攻击链,整个过程也会耗费大量时间,使得企业在分秒必争的勒索攻击对抗中错失黄金应对时间。因此,快速、准确的响应能力对于企业在勒索攻击中保护自身至关重要。

当勒索攻击撞上AISOC:一键式操作,事件响应极速闭环

面对上述复杂的LockBit勒索攻击事件,借助奇安信AISOC平台,企业无需依赖多位安全专家,也无需耗费大量时间。一位初级运营人员几乎“无脑操作”,仅连续对AISOC的智能引导提示和解读一键确认,就能在5分钟内无缝完成从勒索攻击告警的发现、研判到事件调查、响应及修复,直至汇报报告的自动化导出,大大提升应对勒索攻击的效率。

为了更直观地展示AISOC在处理上文图例所示的勒索攻击事件中带给安全分析人员“简单、高效、省心”的体验,我们安排一位初级运营人员(小杨)进行操作演示。

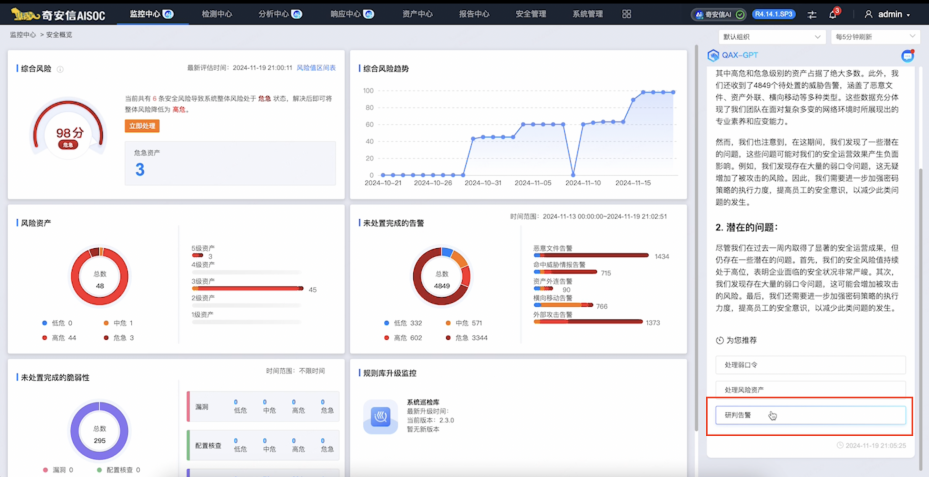

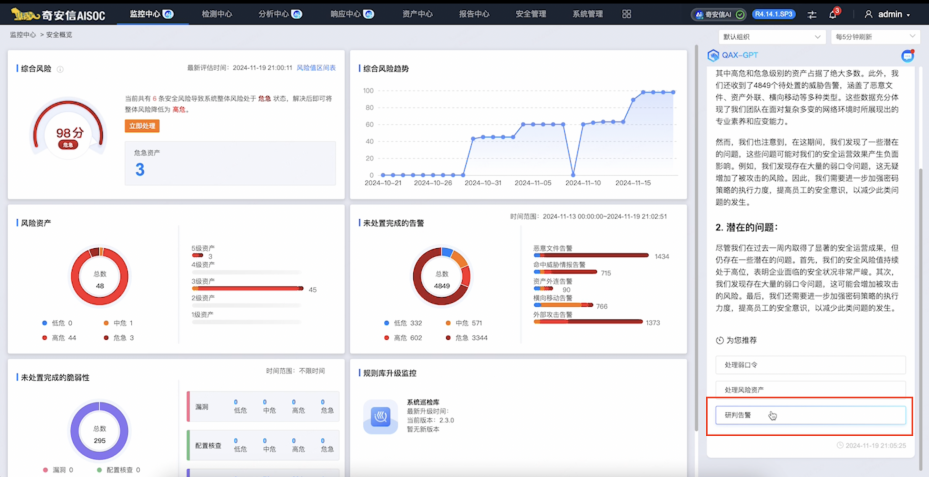

不同于市面上其他安全产品中需要唤起GPT安全机器人进行聊天提问,在奇安信AISOC中,QAX-GPT安全机器人以智能副驾驶(Copilot)的形式无缝嵌入系统管理界面的右侧,时刻主动帮小杨解读当前任务,并引导下一步工作。

在Copilot的引导下,小杨开始了第一步:告警智能研判。

过去,小杨每天要筛选来自多个安全设备近20万条的告警,分析工作繁重且低效,最多只能处理100多条告警,还可能遗漏关键告警。然而,有了AISOC的帮助,这一局面得到了彻底改变。

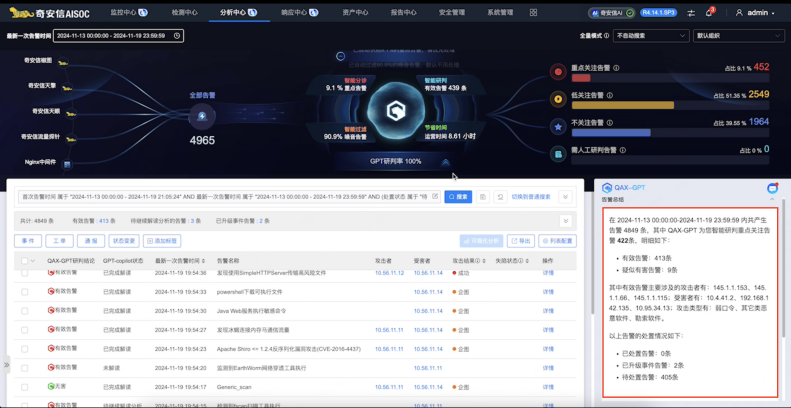

AISOC在后台对所有告警进行全面智能研判,并通过“智能分诊”功能和AI大模型的双重降噪,成功过滤掉98%以上的无效告警。如今,小杨可以轻松聚焦少量真实攻击且可能对关键资产造成严重影响的关键告警。

对于AISOC的智能研判工作,Copilot为小杨进行了详细总结。在一段时间内,系统总计产生的告警数量、通过大模型智能研判的具体告警数量、以及这些智能研判告警中有效告警和疑似有害告警的数量都一一列出,并附上了具体的攻击者IP和受害者IP地址。

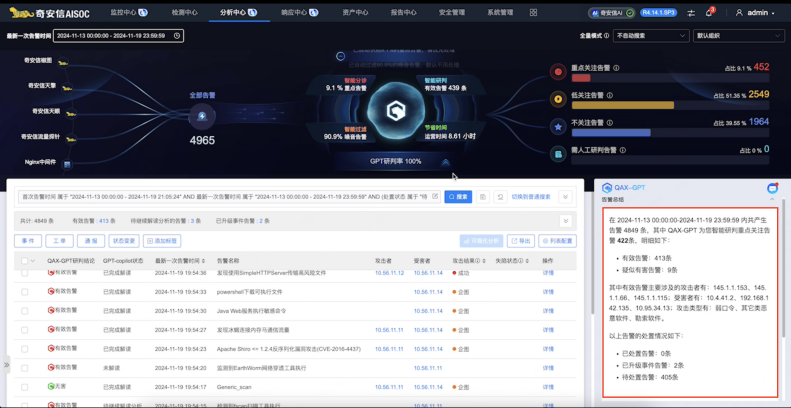

第二步,初步发现勒索攻击告警。

对整体告警情况了然于胸后,小杨迅速将注意力转向左侧的具体告警列表。快速浏览这些有效告警时,他注意到一个关键细节:在19:54的短短十几秒内,同一攻击者IP地址对多个资产发起了多轮攻击。特别引人注目的是,一条来自椒图服务器安全设备的告警赫然显示:“发现Ransom.MPE.LockBit.I勒索病毒”。看到“勒索病毒”这几个字,小杨立刻意识到问题的严重性,立即点开该告警查看详情。

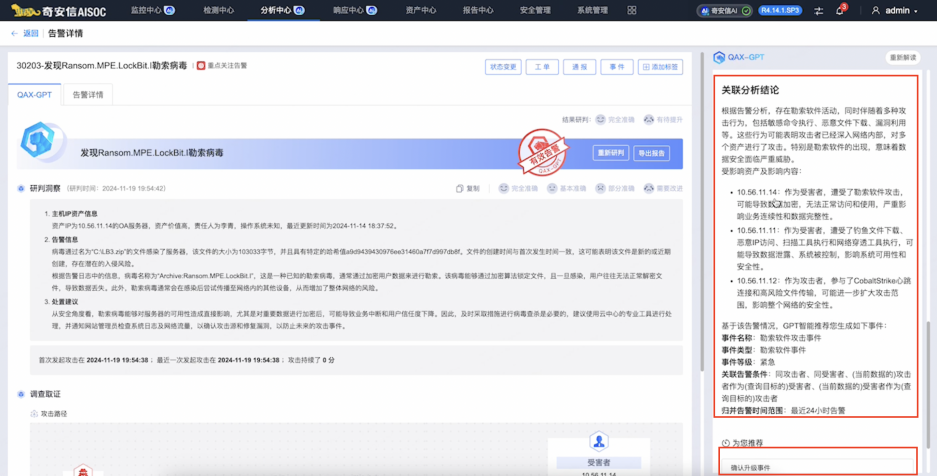

不同于以往需要请教多位经验丰富的运营专家、在多个平台和工具中逐一查看网络日志、确认攻击情报才能准确研判告警,AISOC现已智能地提供了详细的告警研判信息,包括数据包详情、攻击手法等。右侧的Copilot进一步将这些技术化的信息进行了通俗易懂的解释。

结论显示,本条告警涉及的被害资产价值较高,遭遇了勒索攻击,这种恶意软件会加密服务器上的文件并要求支付赎金。面对这一情况,小杨正在思考接下来该怎么办,Copilot及时给出了进一步关联分析来找全攻击线索的引导。

第三步,告警关联分析。

在Copilot的引导下,小杨点击了“告警关联”按钮。

与以往需要经验丰富的安全运营专家在NDR、EDR、HIDS等多个平台间手动提取数据或编写复杂关联规则不同,Copilot接收到小杨的指示后,立即自动调用并检索AISOC内所有与该告警相关的上下文信息,关联了来自奇安信天眼NDR、天擎EDR、椒图HIDS等所有接入AISOC的安全设备的告警,快速找出攻击对象、攻击手法、恶意家族等密切相关的上下文告警。

仅仅几秒钟后,AISOC便呈现出近24小时内与“发现Ransom.MPE.LockBit.I勒索病毒”告警相关的12条告警,并详细解读了每条告警的设备来源和具体的攻击行为。

关联分析结果表明,这是一起非常紧急的勒索软件事件,涉及敏感命令执行、恶意文件下载和漏洞利用等多种攻击手段,而且攻击者已经深入网络内部,对多个关键资产进行了攻击,严重威胁到数据安全。

基于这一结论,AISOC建议立即将该告警升级为安全事件,以便进行后续的处置。时间紧迫,小杨毫不犹豫的点击了推荐按钮“确认升级事件”。

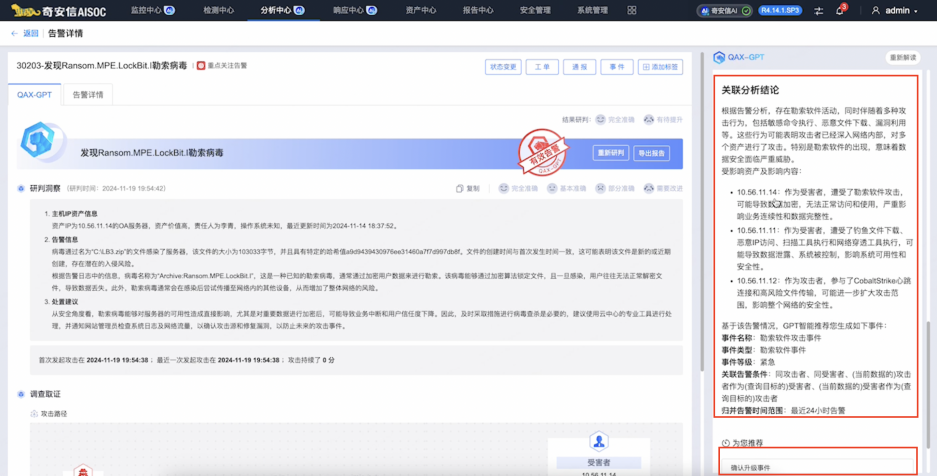

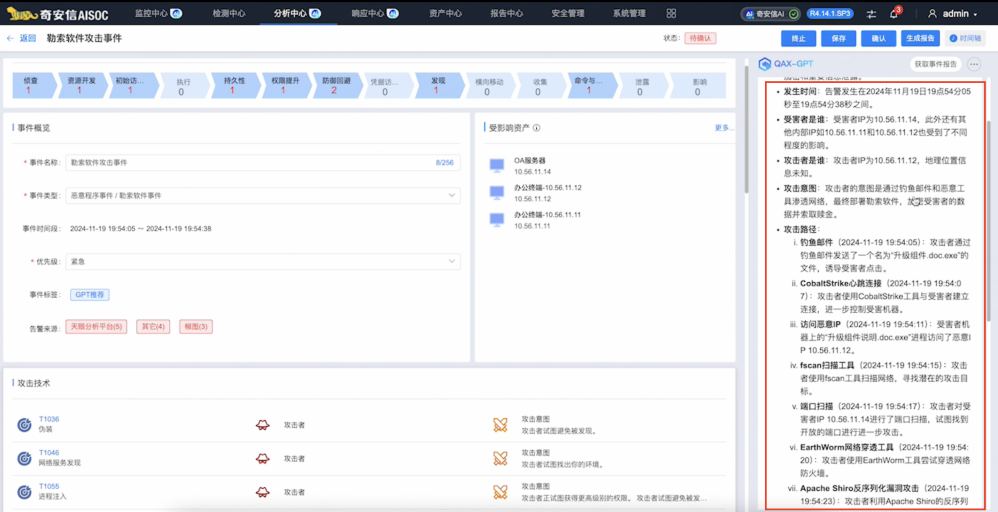

收到升级事件的指令后,AISOC自动将本条告警生成勒索攻击事件,同时Copilot对事件进行了5W1H式的详细解读。在“攻击路径”部分,按照攻击时间线将网、端侧所有相关告警串联成清晰完整的攻击链,并详细列出了攻击者留下的所有痕迹,包括攻击主机名、域名、文件名等关键证据。

第四步,事件详细调查。

接下来,小杨需立即调查受害程度并评估勒索事件的影响范围。这包括确认系统是否被攻破、攻击是否已扩散、数据是否泄露,并检查是否存在外部通信、恶意文件和可疑IP/域名,以切断攻击途径,防止进一步损害。

过去,这种全面的事件调查通常由更高阶的专家完成,往往需要耗费数小时甚至几天的时间,且可能存在线索找不全的情况。

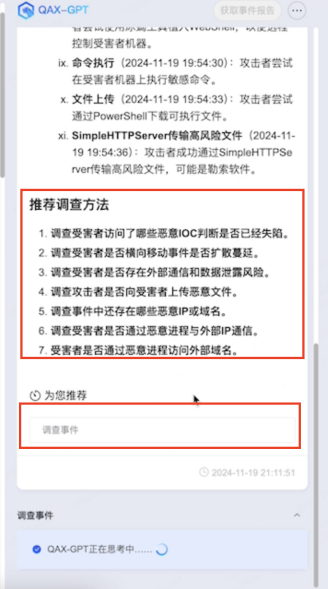

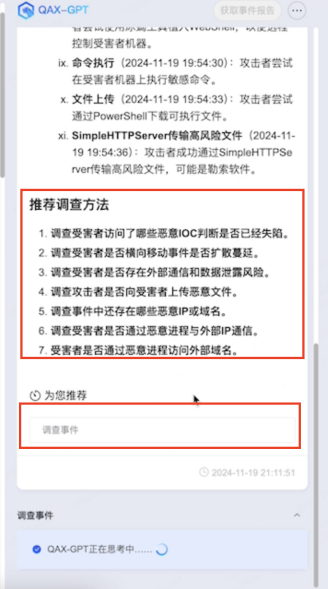

如今,借助AISOC的智能体技术和思维链推理能力,小杨能够像刑侦专家一样对可疑线索进行细致入微的排查,确保无一遗漏。针对此次勒索事件,Copilot为小杨提供了如下图所示的7个不同维度的调查方法。小杨发现,这些调查维度比以往请专家进行调查时更加完善和全面。

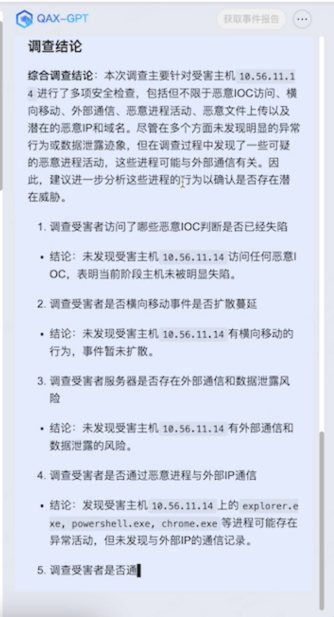

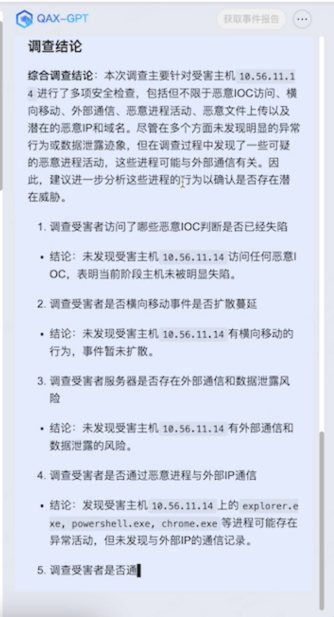

小杨一键点击“调查事件”,AISOC迅速完成了对受害对象的全方位调查。调查结果显示,未发现明显的异常行为或数据泄露迹象,表明此次勒索攻击被及时发现,攻击者尚未进一步展开行动。

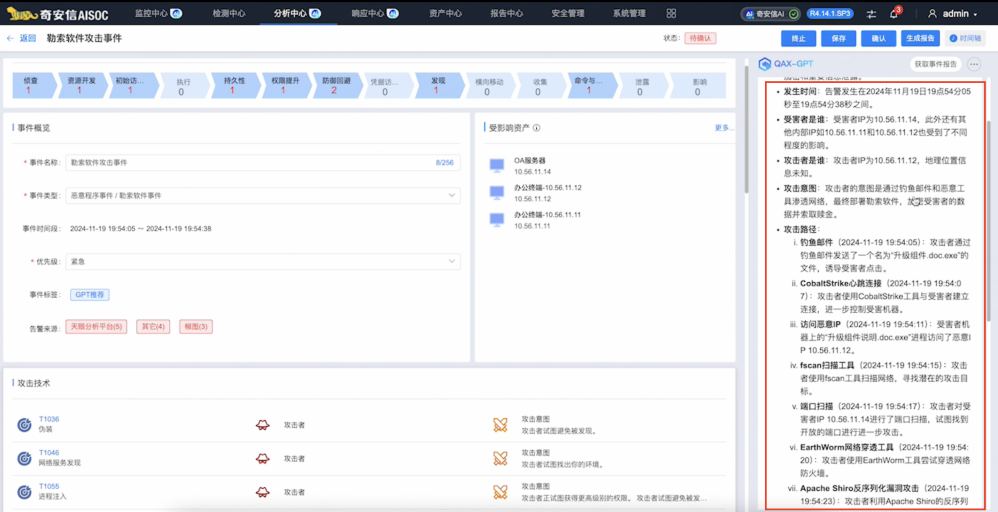

第五步,事件联动处置。

为了避免攻击者进一步实施攻击,必须立即找全处置对象,并对其进行封禁、隔离等操作。

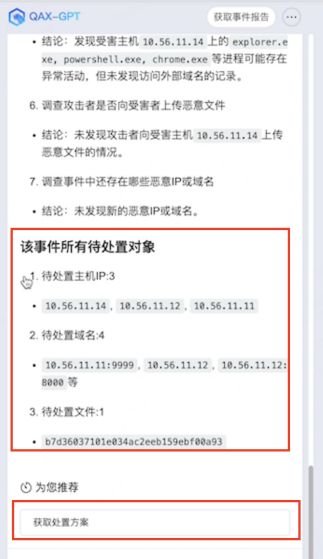

此时,AISOC已经自动找出了事件中所有待处置的对象,包括受影响的全部资产、攻击者的IP地址以及上传的恶意文件。

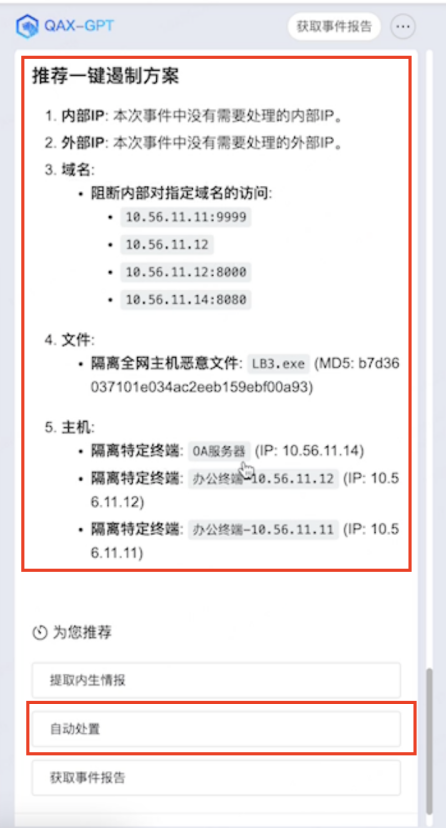

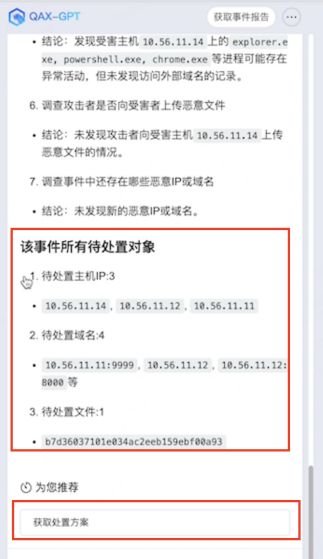

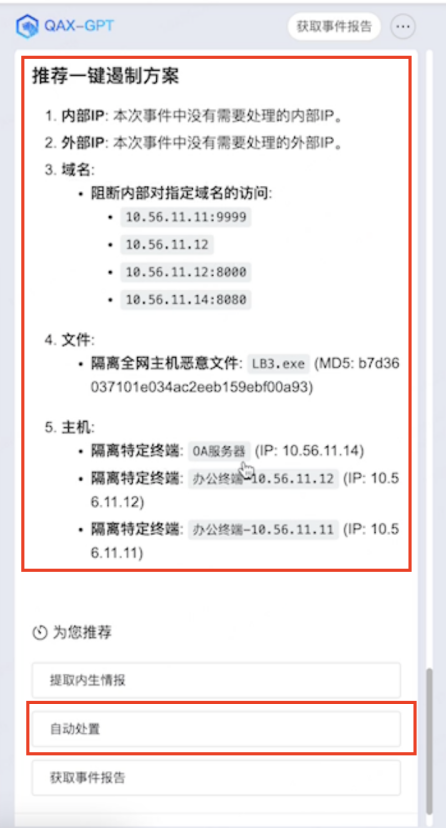

接着,小杨一键点击“获取处置方案”,AISOC便凭借其大模型训练中积累的大量高质量、基于实战的勒索攻击处置经验,自动生成了一份专业的勒索软件遏制方案。

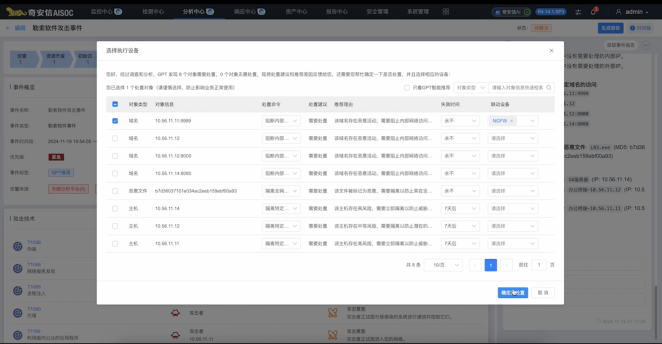

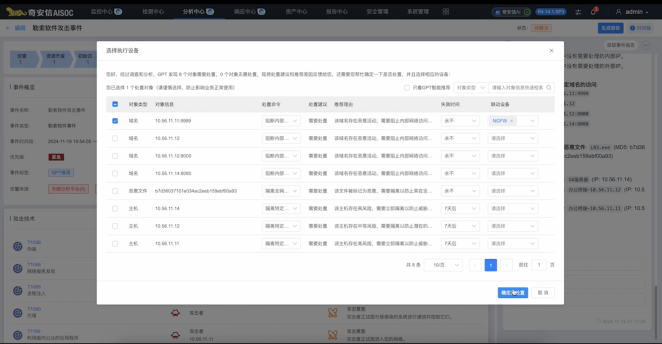

随后,小杨立即点击“自动处置”。AISOC跳转页面,清晰列出了所有待处置对象及其对应的处置命令、失效时间。小杨确认无误后,只需选择联动设备并一键点击“确定并处置”,指令即刻传达至指定设备,自动执行处置动作。几秒后,AISOC反馈“已处置成功”,确认所有威胁已被有效消除。

第六步,自动创建响应预案。

处置成功后,Copilot建议将此次勒索软件的联动处置方案创建为响应预案。这意味着未来如果发生类似的勒索事件,系统可以自动执行处置措施,无需再执行上一步中手动选择联动设备的操作,大大提升了响应速度和效率。

小杨点击“创建响应预案”按钮后,系统自动生成了详细的预案(如下图所示)。该预案表明,一旦发生勒索软件攻击事件,受感染的终端将自动隔离,同时阻断内部对可疑攻击域名的访问,确保攻击无法进一步扩散。

事实上,该响应预案不仅是一个标准化的操作流程,更像是一个灵活的小剧本,小杨可以根据实际情况随时进行个性化调整。例如,他可以为责任人增加子节点、发送工单,或通过微信等即时通讯工具通知相关人员,确保每个环节都能得到及时处理。

第七步,智能生成报告。

接下来,小杨的任务是将上述过程中的信息梳理成报告进行汇报。由于此次勒索事件的重大性,汇报不仅需要提交给小杨的主管和部门领导,还需要呈报给CIO。

与以往需从不同维度撰写三份报告的情况不同,现在小杨一键点击Copilot推荐的“获取事件报告”,AISOC便能根据不同的汇报对象自动生成定制化报告。

从报告内容上看,给董事会的报告宏观评估了经济、合规和法律风险,并提出安全治理方向;给安全管理人员的报告详细阐述了攻击详情并提出了安全整改建议;而给安全运营人员的报告则侧重于攻击细节和资产影响,提供了详细的应对措施和方案。

通过自动化的报告生成,小杨不仅节省了时间,还确保了报告的全面性和准确性,使各级管理层能够迅速了解事件全貌。

至此,小杨的演示落下帷幕。他以一己之力,仅用5分钟便成功地完成了上文中涉及多种攻击手段的LockBit勒索攻击事件的闭环响应工作,创造了一段传奇。

更为值得一提的是,事后通过与安全专家研判结果对比发现,小杨此次依靠AISOC处理勒索攻击的全面性、细致程度及准确性均达到了前所未有的水平,甚至超越了依赖人工专家进行调查的传统方式。

通过这个事件,不难发现AISOC的五项独特价值:

7*24小时的数字员工,全天候监控威胁告警。

高效告警降噪,解决告警疲劳,并提高告警的响应覆盖率。

AI执行告警分诊,并对真实告警提供关键证据,自动完成T1运营人员的工作,让安全运营人员聚焦到真实有效的告警的响应处置中。

AI辅助分析和自动响应处置,提高分析人员的分析和处置效率。

最终减少威胁的MTTR(威胁评价响应时间)从此前的数小时到分钟级。

小杨的演示虽然结束了,但猖獗的勒索攻击从未停止。未来,在AI技术的加持下,勒索攻击的破坏力与效率或将达到前所未有的高度。这场与勒索攻击的较量,注定是一场漫长而艰苦的AI对抗战。而拥抱AISOC,相信防守方在未来的战场上,将会有越来越多个像小杨这样的初级人员,能够以更快的速度、更精湛的技巧,应对更复杂多变的勒索攻击......

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号