8月19日,奇安信威胁情报中心发布《网络威胁2024年中报告》(简称《报告》)。《报告》基于奇安信威胁雷达监测数据,同时结合全网开源APT(高级持续性威胁)情报、勒索软件、互联网黑产攻击、漏洞情报等综合信息,对2024年上半年各种主流网络威胁进行了全面剖析。

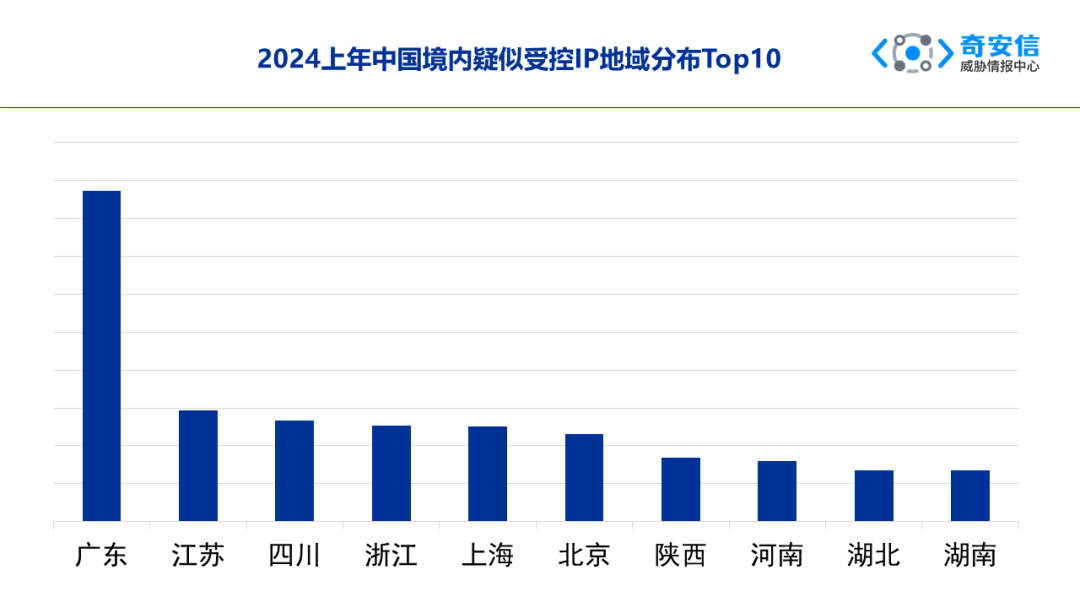

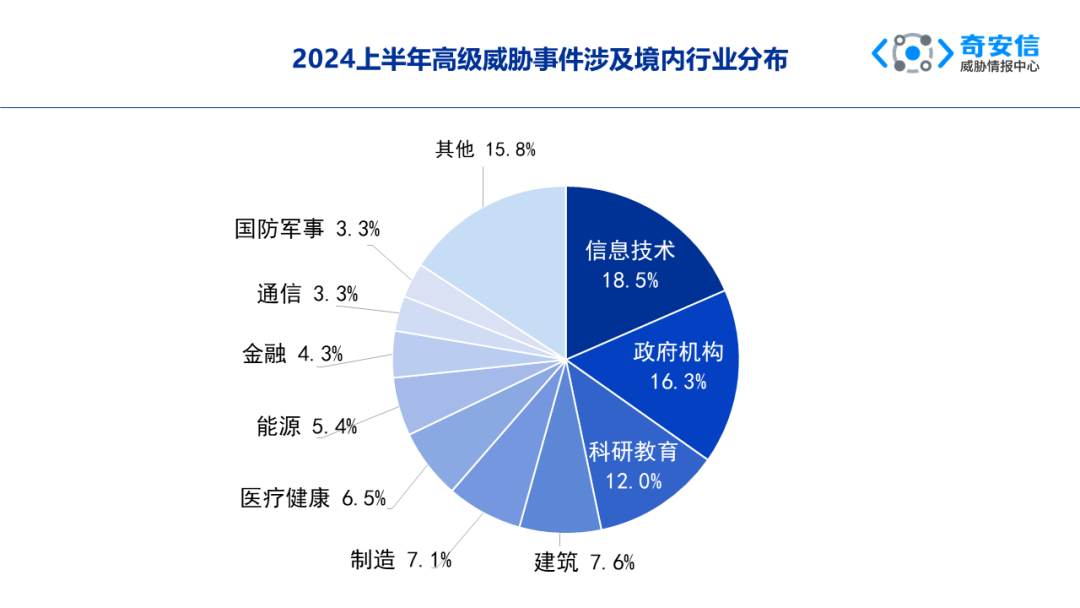

《报告》显示,APT攻击和勒索软件依然猖獗。2024上半年,广东省受境外APT团伙攻击情况依旧最为突出,其次是江苏、四川、浙江、上海、北京等地区。从受影响行业来看,涉及我国信息技术、政府机构、科研教育、建筑、制造行业的高级威胁事件占主要部分,其次为医疗健康、能源、金融等领域。

在勒索攻击方面,2024上半年全球范围内活跃的勒索软件家族数量众多,新型勒索软件和变种不断出现,部分勒索团伙大多采用“双重勒索”的攻击模式。勒索软件攻击波及包括中国在内的多个国家,受害者中既有个人用户,也有各种规模的组织机构,政府、医疗、制造、能源等行业屡次遭到勒索攻击团伙染指。

APT攻击瞄准发达地区和重要行业 UTG组织持续活跃

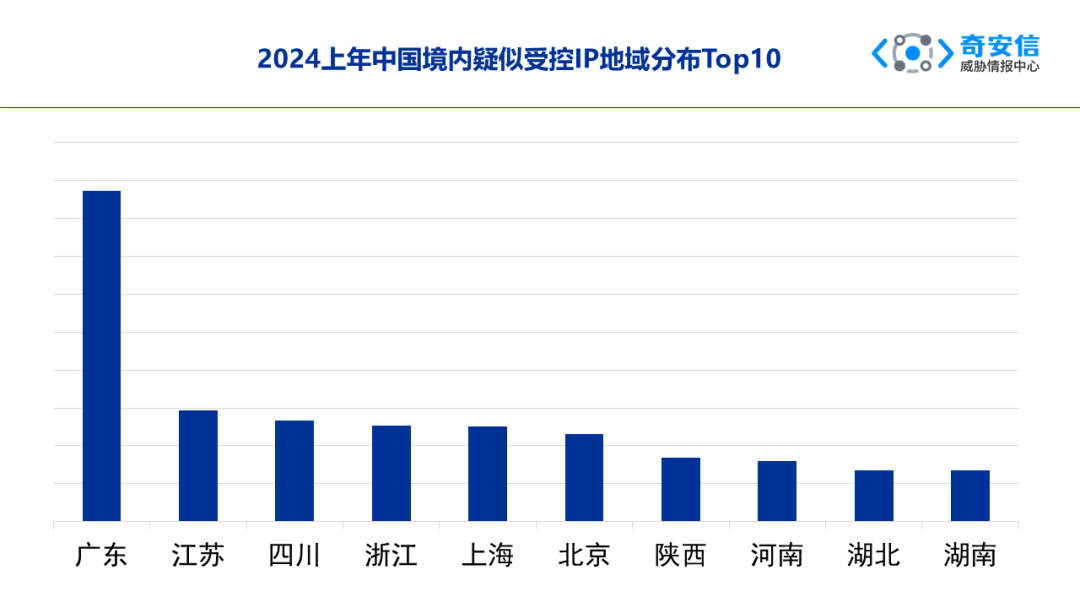

《报告》通过综合分析奇安信威胁雷达测绘数据、奇安信红雨滴团队对客户现场的APT攻击线索排查情况以及奇安信威胁情报支持的全线产品告警数据,发现以下结论:2024上半年,广东省受境外APT团伙攻击情况依旧最为突出,其次是江苏、四川、浙江、上海、北京等地区。

图1.4 2024上半年中国境内疑似受控IP地域分布

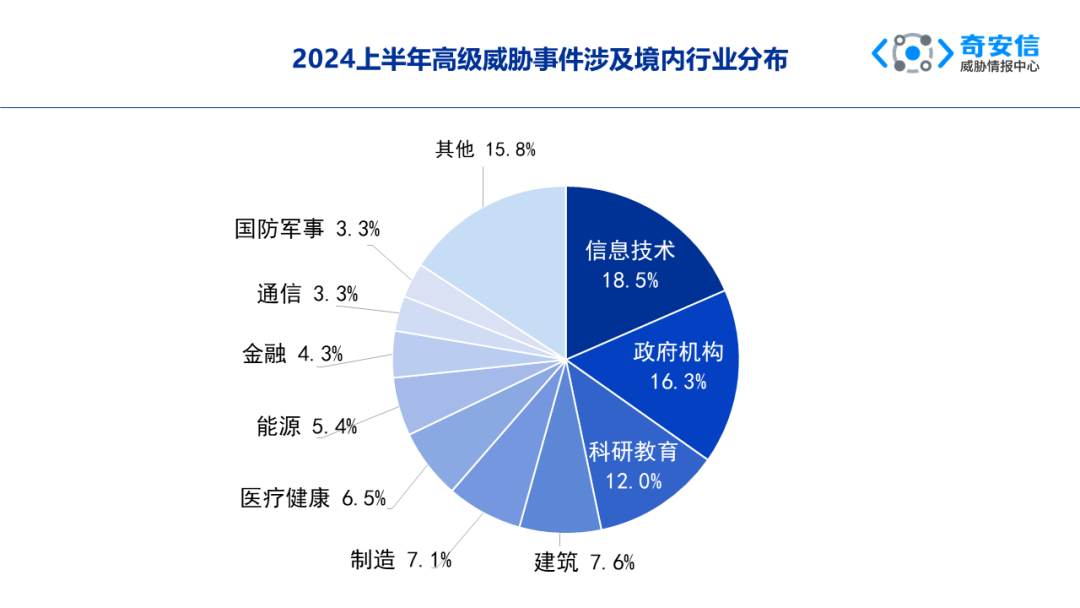

从行业分析来看,2024上半年涉及我国信息技术、政府机构、科研教育、建筑、制造行业的高级威胁事件占主要部分,占比分别为:18.5%,16.3%,12.0%,7.6%,7.1%。其次为医疗健康、能源、金融等领域。受影响的境内行业具体分布如下。

图1.5 2024上半年高级威胁事件涉及境内行业分布情况

由此可见,2024年上半年的APT攻击,主要瞄准了集中在珠三角、长三角、北京等经济发达地区省份,目标行业集中在信息技术、政府机构、科研教育等高价值数据集中的重要行业。

《报告》还发现,除了已知的APT组织外,还观察到多个持续针对国内重点目标的未知威胁组织(UTG)。尽管有些威胁组织我们清楚攻击者的目的和所在地区,但目前无法归属到背后具体的攻击实体。这些UTG组织的攻击活动涉及新能源、低轨卫星、人工智能、航天航空等多个领域,甚至通过入侵跨国公司的境外基础设施作为立足点向中国境内的办公点进行横向移动。

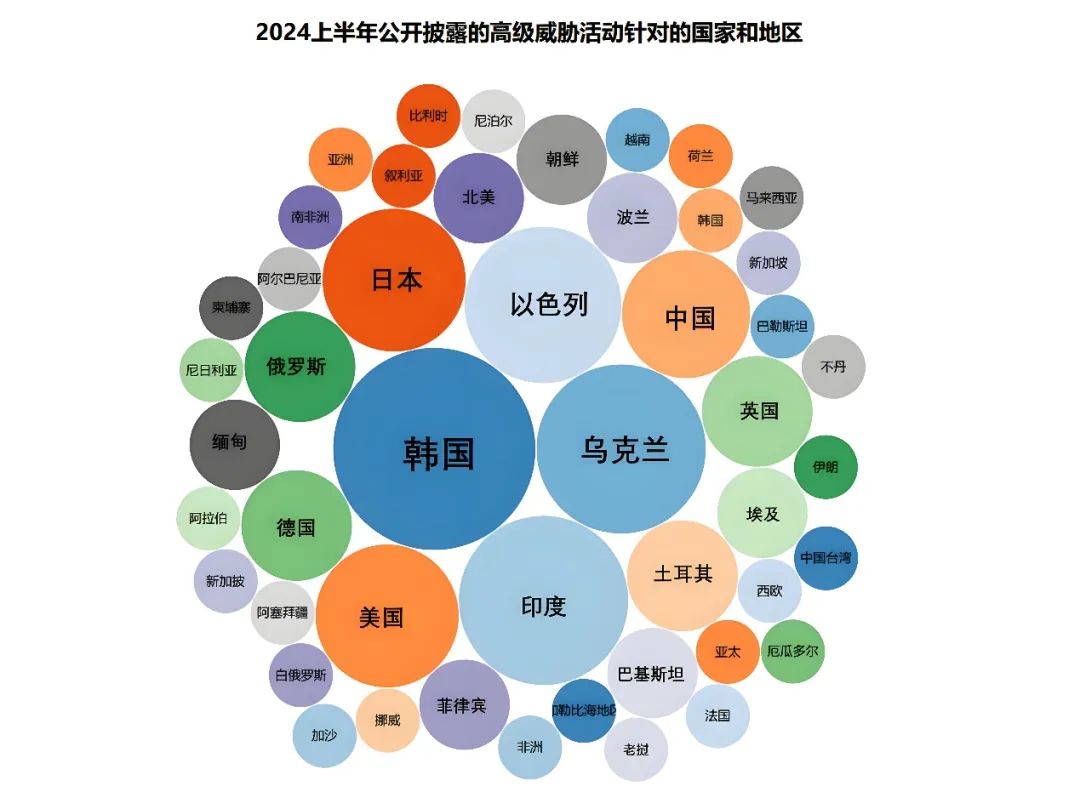

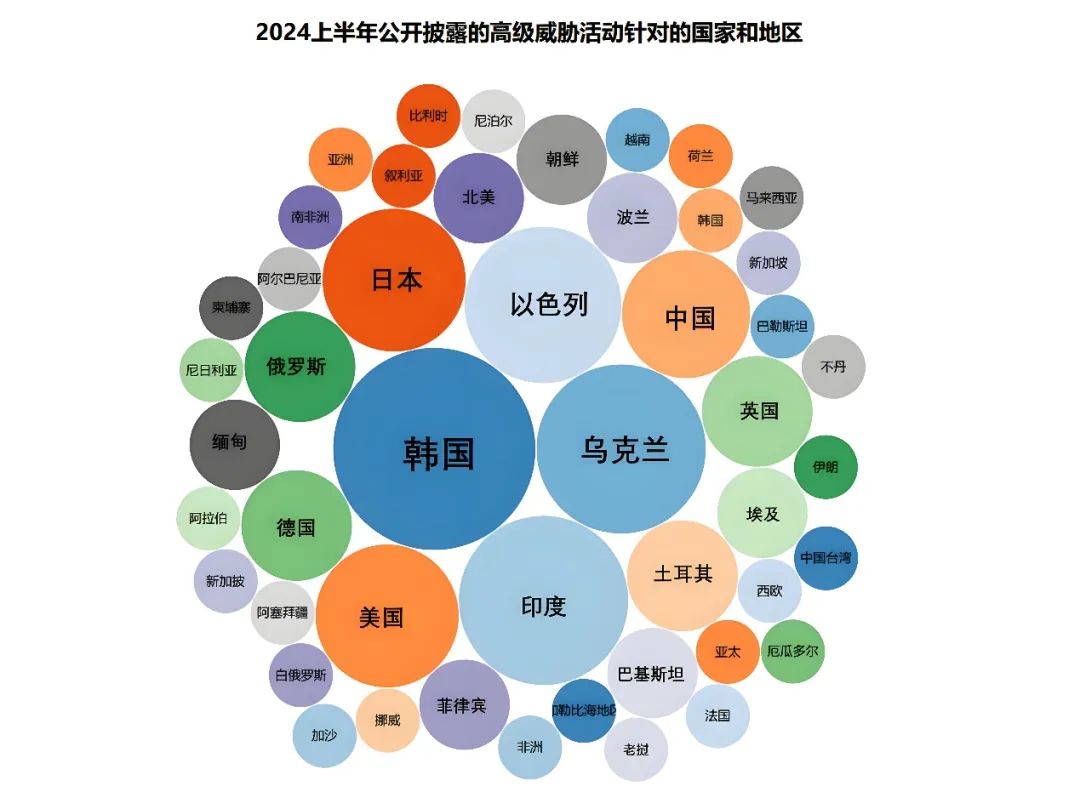

从全球高级威胁活动看,《报告》指出,APT涉及目标的国家和地域分布情况统计如下图(摘录自公开报告中提到的受害目标所属国家或地域),可以看到公开披露的大部分高级威胁攻击活动集中在韩国、乌克兰、以色列、印度等几个国家地区。

图1.26 2024上半年公开披露的高级威胁活动针对的国家和地区

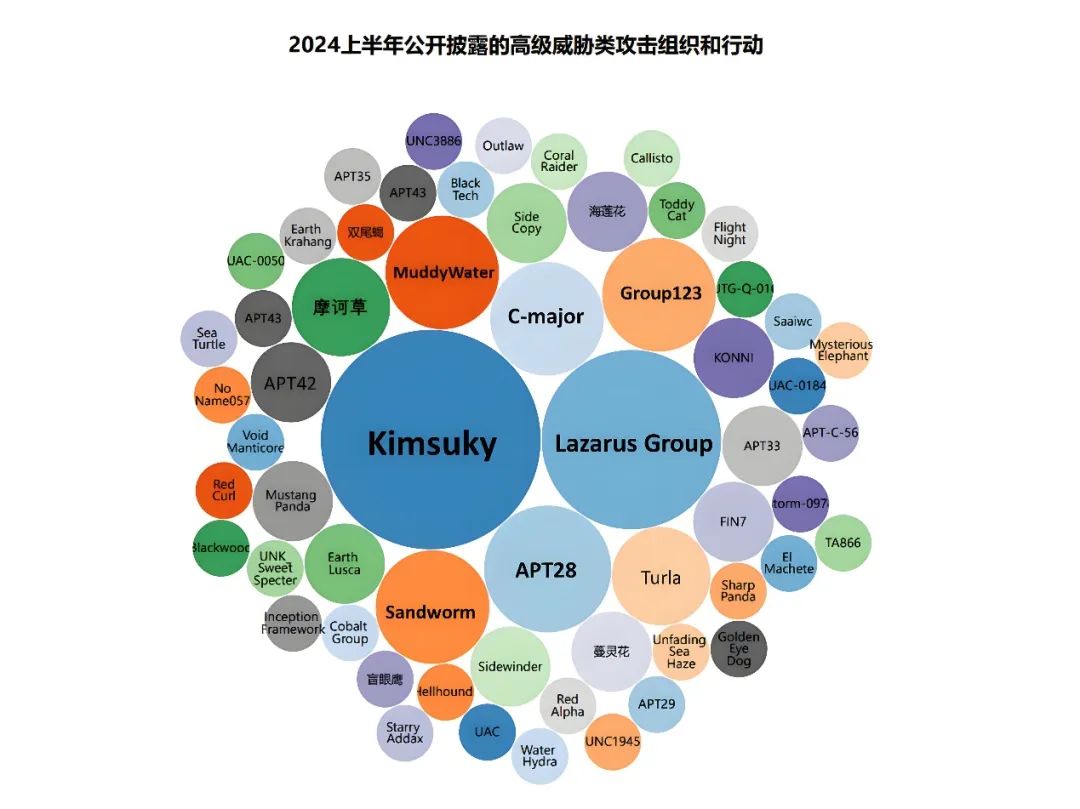

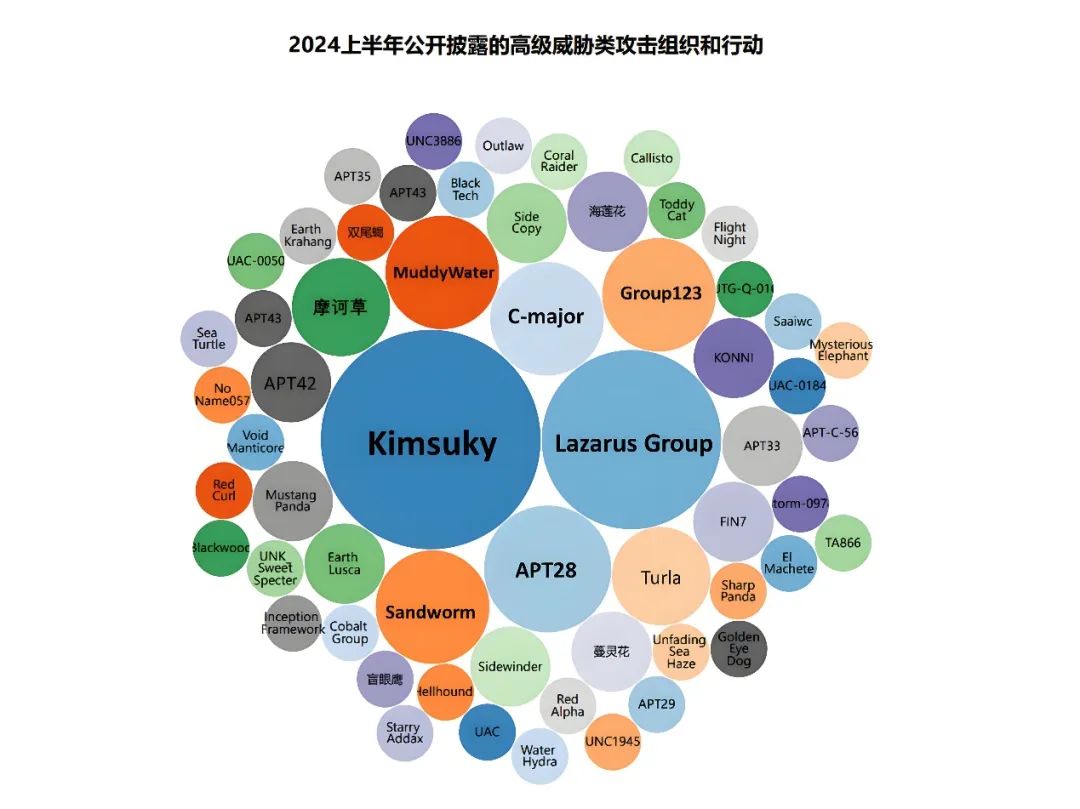

《报告》还对APT组织及相关行动进行了分析和整理。其中,提及率Top 5的APT组织分别是:Kimsuky 13.4%,Lazarus 8.9%,APT28 4.5%,Group123/Sandworm/MuddyWater/C-Major 3.6%,摩诃草/Turla 2.7%。

图1.29 2024上半年公开披露的高级威胁类攻击组织和行动

勒索攻击更加专业化、成熟化 攻击烈度升级

《报告》发现,2024上半年的勒索软件攻击活动,全球各地多个行业的组织和个人均受到影响。不仅活跃的勒索软件家族数量众多,还出现了一些新型勒索软件和变种,足以反映出这个网络犯罪产业的繁荣。

其中,勒索软件的投递使用多种手段,包括漏洞利用、借助其他恶意软件和远程管理工具、软件伪装等。其中,漏洞利用是勒索软件团伙获取目标设备访问权的常用手段。2024上半年,多个漏洞在公开后立即遭到勒索软件攻击者滥用。

实际上,很多针对企事业单位的勒索攻击往往结合了精心的渗透过程,一些新兴勒索软件采用以往的恶意代码,攻击虚拟化环境的勒索软件逐渐增多。

2024上半年,勒索软件世界中不断有“新人”出现。此外,多种勒索软件已具备针对虚拟化环境的能力,体现出勒索攻击手段的持续专业化演进。

值得注意的是,现在稍具规模的勒索团伙大多采用“双重勒索”的攻击模式,不仅让受害者支付赎金解密文件,还以泄露数据为要挟再次实施勒索,对受害组织而言无疑雪上加霜。

互联网黑色产业链逐步完善 经济利益更加明确

走在法律监管之外牟利的互联网黑色产业链,同样是危害网络世界平稳运行的一大威胁来源。奇安信威胁情报中心发现,2024上半年的互联网黑产攻击活动,其中既有被多个黑产团伙使用的“银狐”木马继续肆虐,又有新型黑产团伙浮出水面。

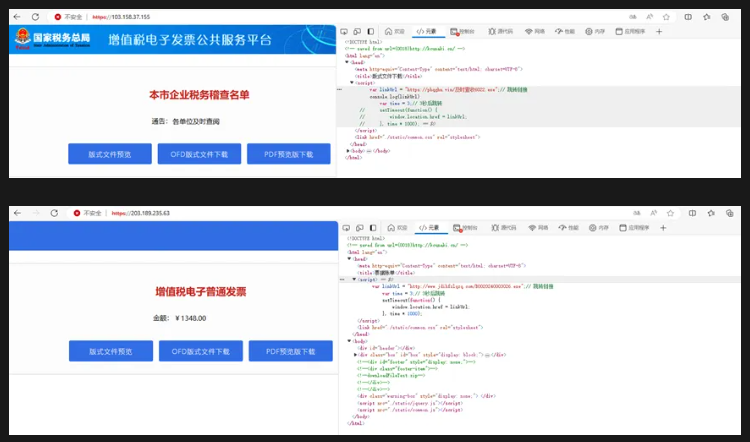

图3.2 银狐木马黑产团伙使用的钓鱼链接主题示例

其中,最初被当作单个黑产团伙的银狐,因其样本变种多,迭代速度快,涉及的网络资产数量庞大且分散,投递方式多样,已经远超单一黑产组织的能力范围。银狐木马是这些黑产团伙的共用工具。

根据奇安信威胁情报中心的研究,2024上半年,银狐木马黑产团伙使用的诱饵包含大量“财税”、“发票”类话题,意图攻击企事业单位财税等岗位的人员。

边界设备陷落 安全产品自身漏洞成攻击目标

2024年上半年,在野利用的0day数量与去年同期相比基本一致,但往年微软、谷歌、苹果三足鼎立的格局被打破,谷歌依旧是相关漏洞最多的厂商,微软、苹果的漏洞数量却有所回落,其中空缺部分被网络边界设备(如防火墙、VPN)自身漏洞填补。

边界设备作为企业外围的第一道防线,对企业安全的重要性毋庸置疑,奇安信威胁情报中心关注到,2024年上半年出现了多起以边界设备为入口的攻击。

2024年1月11日,Mandiant披露了UNC5221的在野攻击活动,该攻击中UNC5221使用了Ivanti Connect Secure VPN的两个0day漏洞,在成功利用CVE-2023-46805(身份验证绕过)和CVE-2024-21887(命令注入)之后,投递了多个自定义的木马程序。

2024年4月25日,思科Talos发布了名为ArcaneDoor攻击活动的报告,攻击者使用了思科ASA防火墙中的两个0day CVE-2024-20353和CVE-2024-20359。

2024年5月15日,Volexity披露了UTA0218的在野攻击活动,该攻击使用Palo Alto Networks PAN-OS的GlobalProtect功能存在的0day漏洞CVE-2024-3400,并以此作为内部横向移动的切入点。

从2023年开始类似针对边界设备的攻击开始增多,一个原因在于很多边界设备本身安全性要差很多,攻击者能以很小的成本就发现可用的漏洞;另外,这些边界设备被攻陷后,其具有的功能往往能给攻击者带来巨大的收益,因此越发受到攻击者的青睐。

《报告》最后指出,安全攻防是攻击者与厂商安全研究人员的较量,攻击者积极挖掘新攻击面并更新技战术,恶意软件的快速迭代和跨平台攻击的增加对防御者提出了新的挑战。同时,随着AI技术的发展,AI不仅成为网络安全人员的重要工具,也带来了新的攻击手段和挑战,如用AI生成的误导信息内容和AI本身引入的软件漏洞。因此,广大政企机构仍需紧密关注最新的网络威胁动态和技术趋势,并与安全专业公司合作,打赢这场永不停息的安全对抗之战。

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号