近日,据安全内参等报道,一个名叫黑暗天使(Dark Angels)的勒索软件网络犯罪团伙,从一位未具名的受害者那里获取了全球有史以来最大金额的赎金——这家企业向勒索软件支付了超5.4亿元赎金。

美国知名零信任安全公司Zscaler的研究人员表示,该团伙勒索了7500万美元(约合人民币5.42亿元),几乎是此前公开报道的勒索软件赎金最高记录的两倍。2021年3月,美国保险巨头CNA Financial遭受勒索软件攻击后被迫支付4000万美元(约合人民币2.89亿元)。

该公司警告说,黑暗天使的成功可能会“驱使其他勒索软件团伙采用类似策略。因此,各组织更加需要优先保护自己,免受日益增长且代价越来越高的勒索软件攻击。”

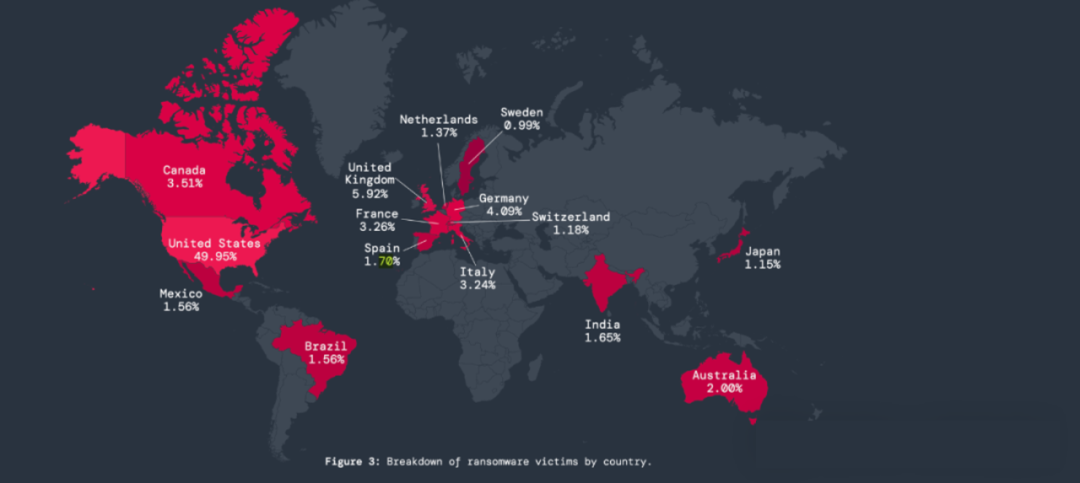

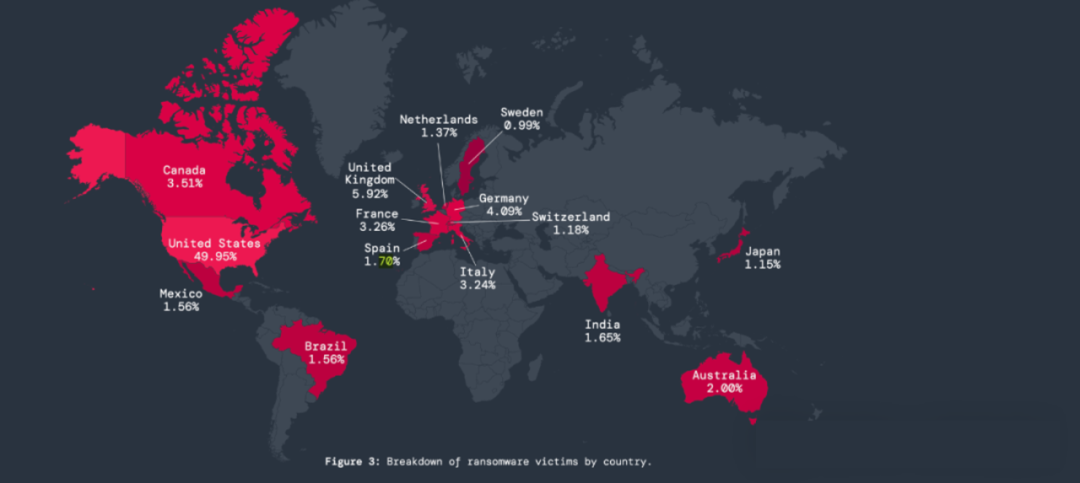

Zscaler在2024年勒索软件报告中指出,2023年4月至2024年4月间,勒索软件攻击同比增加了18%。被列在数据泄露网站上的受害公司数量自去年以来增长了近58%。报告还发现,美国、意大利和墨西哥的勒索软件攻击增长率最高。这三个国家的勒索软件攻击“涨幅惊人”,分别达到93%、78%和58%。

图:各国勒索软件受害者比例

01 勒索攻击赎金金额走向天价化,“一失万无”成为常态

在今年6月的北京网络安全大会上,奇安信集团董事长齐向东曾指出,“ 网络空间安全形势发生翻天覆地的变化:散兵游勇式的黑客组织正逐渐退居其次,取而代之的是专业攻击组织和国家级网络力量,它们已经成为网络攻击的两大主力;一般性的网民,网站遭受到的攻击数量骤然下降,取而代之,政府、城市和大型企业的重要设施成为重要攻击目标。网络安全‘一失万无’的现状更加突出。”

齐向东举了一组数据:今年以来就爆发了多起重大勒索攻击事件,一些事件造成的经济损失甚至高达数十亿元。比如,美国联合健康集团今年为勒索攻击付出的总成本已经达到63亿元,国际清洁用品巨头高乐氏因为网络攻击损失超3.5亿元。

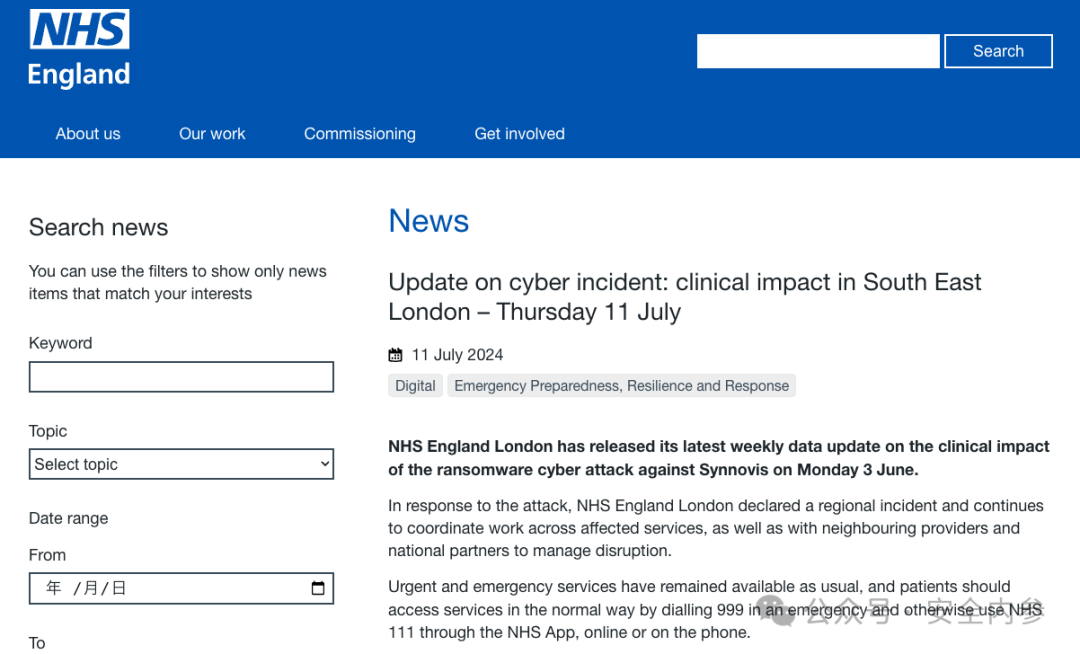

不久前,据安全内参报道,日益猖獗的勒索攻击,竟然致使英国国家医疗服务体系(NHS)近千台手术被迫取消,这标志着勒索攻击的威胁逐步从线上的网络空间,走入现实中的真实世界,其危害也从索取高昂赎金升级为对人身健康乃至生命的严重威胁。

今年7月,一家为全美汽车经销商提供服务的知名软件公司CDK Global,因遭受勒索软件攻击而陷入困境。多位知情人士透露,CDK似乎向黑客支付了2500万美元(约合人民币1.81亿元)赎金。而就在去年9月,美国一家酒店和赌场娱乐公司,因遭受勒索攻击,最终支付了一半,约1500万美元(约合人民币1.09亿元)赎金。

在国内,今年3月,国家安全部曝光了一起境外黑客组织对我国某高新科技企业实施勒索攻击的案例,该企业的相关信息化系统及数据被加密锁定,生产经营活动被迫停止。国家安全部提醒,日益猖獗的境外网络勒索攻击,已成为我国网络安全“公害”。

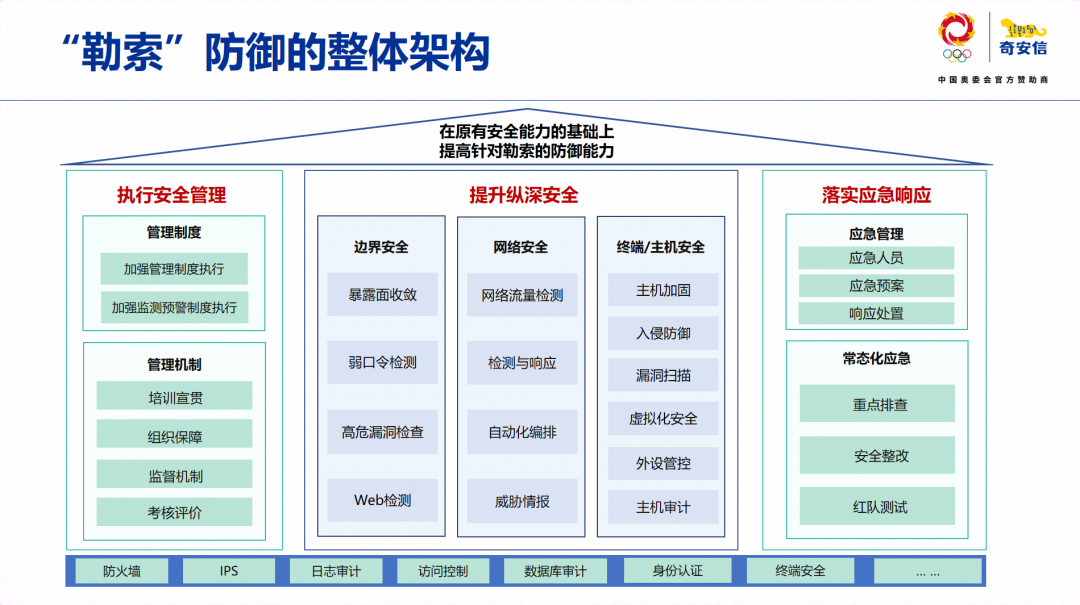

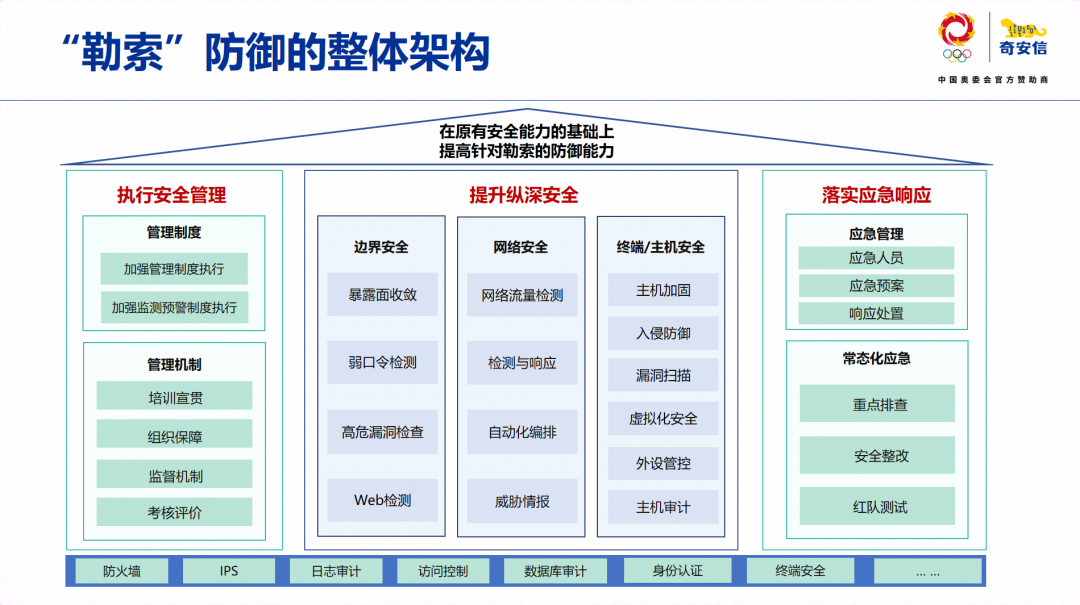

02 抵御勒索攻击,需管理、技术、应急三管齐下

对于绝大多数客户而言,已经部署了防火墙、IPS、日志审计、访问控制、数据库审计、身份认证、终端安全等一系列产品,具备了基础安全防御能力,但这对于防勒索还远远不够。奇安信安全专家认为,广大政企机构需要在提升纵深安全、执行安全管理、落实应急响应三个方面,对安全防御能力进行全方位的提升,而不能寄托于“一招制敌”的银弹思维。

·首先是在现有安全能力基础上,做好纵深安全的建设。

其中包括了边界安全、网络安全和终端/主机安全等多个层面,在边界安全部分,需要本着“御敌于国门之外”的原则,依据攻击者善用的攻击手段,如互联网资产探测、敏感信息收集、社工钓鱼、账号/口令漏洞利用、信息泄露漏洞利用、应用漏洞利用等,针对性采取防御措施,如提高暴露面收敛能力、弱口令检测能力、高危漏洞检查能力、Web检测能力、特权账号管理能力等。

在网络安全部分,重在提升可见性,提前发现威胁,包括部署网络流量检测、检测与响应、自动化编排、威胁情报等产品技术。而在终端/主机环节,需要阻止攻击者建立据点、横向传播,如加固操作系统、增加防端口扫描能力、网络访问控制能力,同时阻止数据窃取和勒索部署,通过本地病毒查杀对勒索病毒行为进行实时防护,关键目录插入诱饵文件,捕获勒索病毒加密行为,及时发现风险,及时告警和中止,并通过配置敏感目录规则,保护整个目录或文件不被恶意修改。

建设安全运营中心,是抵御勒索攻击不可缺少的措施。安全运营中心能够汇集网络安全能力、边界安全能力、终端安全能力、主机安全能力、邮件威胁、文件威胁等多维度安全数据,进行大数据分析,并配合海量威胁情报,进行自动化挖掘与云端关联分析,对未知威胁的恶意行为实现早期快速发现,最终达到对入侵途径及攻击者背景的研判与溯源。通过与其他安全能力的联动实现勒索威胁的响应处置,真正实现监测预警、威胁检测、溯源分析和响应处置的网络安全闭环管理。

·其次是将安全管理执行落实到位。

俗话说,“三分技术七分管理”,健全整个安全管理制度和流程机制非常关键。医院需要加强管理制度执行,并加强监测预警制度执,其中包括设立入口暴露面梳理、认证机制强度、账号生命周期管理、域控安全、集控平台安全性、特权管理、流量日志分析等七大安全管理动作,并有效的贯彻执行,才能极大程度上降低安全风险的发生。

最后是遇到勒索攻击时,需要高效快速的应急响应机制,将损失降至最低。

奇安信提出了勒索病毒可防可控可阻断的概念,并根据勒索病毒攻击的“生存曲线”,提出勒索攻击的“黄金救援期”为发现攻击后的0-30分钟。想要有效应对勒索病毒的攻击,一元需要建立实战化的安全运营能力,完善应急响应机制,提升应急响应能力。有条件的机构,还应积极开展网络安全应急响应技术演练、实战攻防演练,从整体上提升实战化安全运营能力与应急响应能力。

奇安信安全专家强调,体系化建设是政企机构抵御勒索攻击的必经之路,需要遵循体系化设计、一体化建设、实战化运行的安全防护体系构建思路,将体系规划设计、专项安全建设、安全专项治理、安全运行、专业服务等贯穿其中,用极限思维和底线思维,保证“零事故”目标的实现。

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号