近日,CrowdStrike公司安全软件Falcon更新过程中出现严重问题,导致Windows设备大范围蓝屏(BSOD),造成交易中断、航班停飞、物流延误等严重后果,全球至少二十多个国家、850万台Windows设备受到波及,多个行业的业务被迫中断,这是有史以来,由安全产品自身导致的最严重安全事件。

1 事件起因

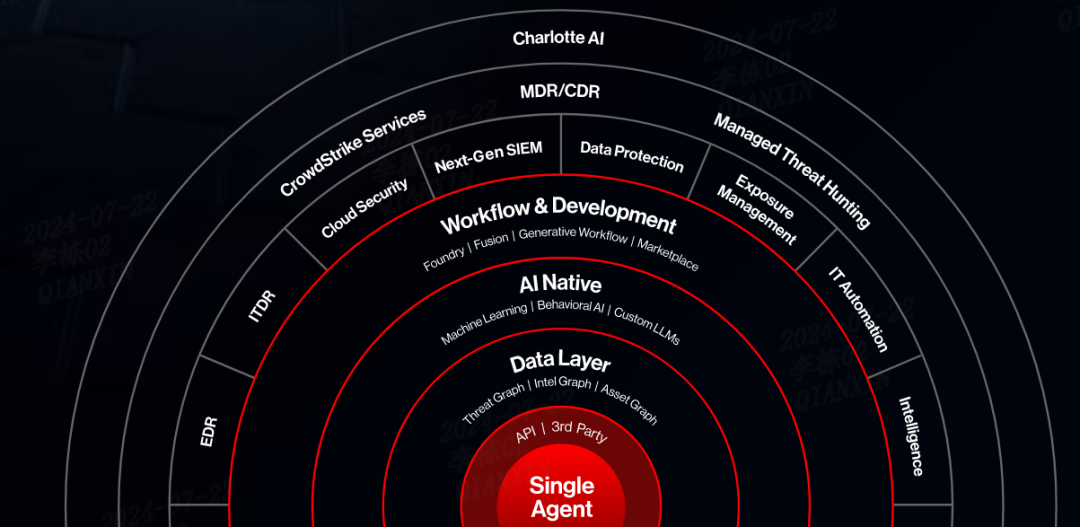

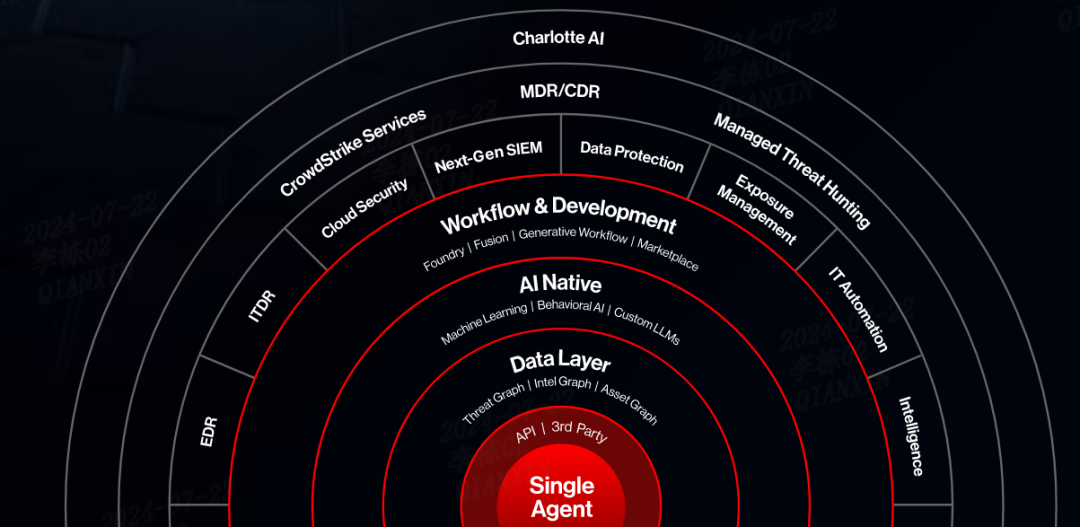

CrowdStrike公司成立于2011年,是全球知名的终端安全厂商,其核心产品Falcon猎鹰平台,以“single agent”轻量级代理为基础,提供了包含资产管理、暴露面管理、端点监测与响应、数据保护、日志分析、威胁情报等多项保护措施在内的强大功能。

根据CrowdStrike的报告,导致本次系统蓝屏的原因并不是之前网传的“驱动更新”,而是推送的错误的配置更新与Windows系统发生了兼容性问题,导致安装了该安全软件的终端出现蓝屏情况,据推测,导致本次蓝屏的罪魁祸首应该是安全策略类文件。

目前CrowdStrike已经给出了解决方案,即在安全模式或恢复模式删除“CrowdStrike”目录下的“C-00000291*.sys”的文件或者直接重命名“CrowdStrike”即可,但在目前看来逐台处理问题终端的时间成本和人工成本,同样也不容忽视。

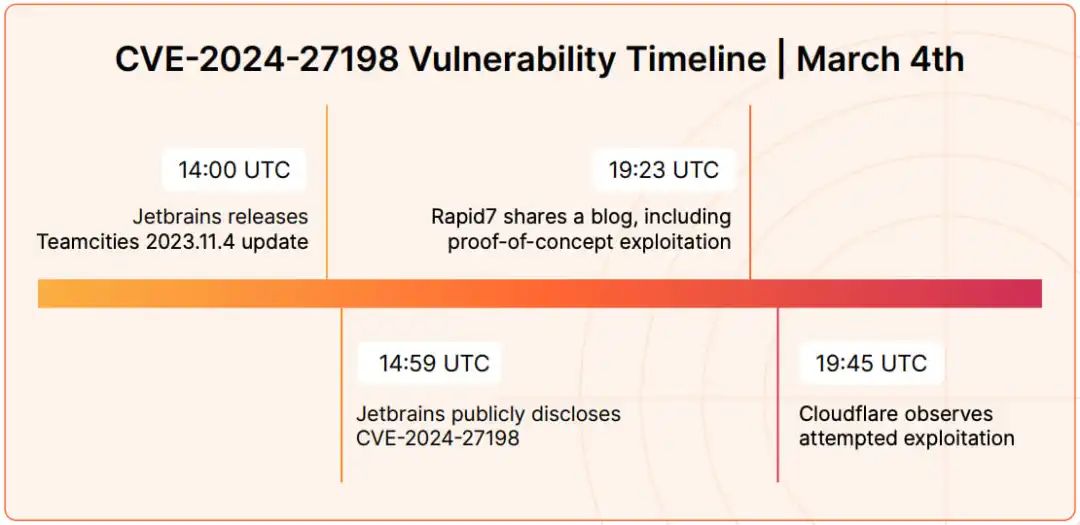

2 攻防对抗进入“分秒级” 安全产品快速升级是应对之道

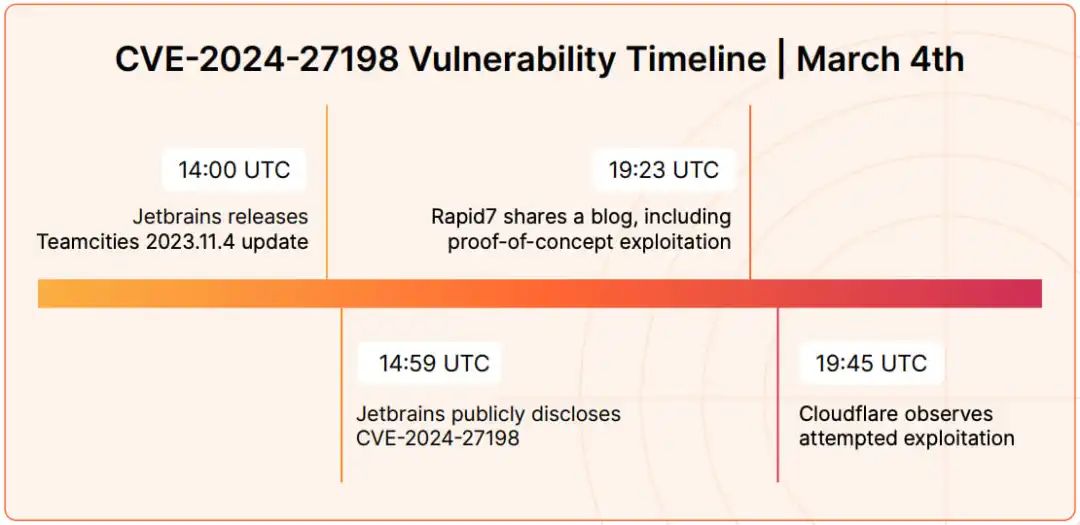

根据Cloudflare 发布的《 2024 年应用安全报告》,全球恶意流量从2023年的6%飙升至7%,此外,漏洞武器化的速度大幅度提升,CI/CD工具JetBrains TeamCity新版本发布不到1小时即发现漏洞后下线,当天出现POC,20分钟后就检测到漏洞利用试探。

在如此高强度的攻防对抗形势下,及时更新安全规则、样本就变得十分重要且必须,安全产品更新规则文件已经成为常态,CrowdStrike事件报中指出,更新文件是Falcon sensor保护机制的一部分,会及时更新CrowdStrike发现的规则、技术和程序,每天都会发生几次。

3 缺乏安全加持的DevOps 无力阻止灾难扩散

俗话说,根基不固,大厦将倾;基础不牢,地动山摇。奇安信安全专家认为,此次事件暴露出了CrowdStrike公司在产品发布环节存在重大问题,存在质量缺陷的软件直接上线,以看起来并没有灰度机制的方式被推送出来,直接导致了至少850万台Windows设备系统不可用,对全球航空、金融、交通、酒店等重要业务产生了重大影响,大量重要政府企业无法对外提供服务。

“这次是安全软件更新问题导致IT故障,其实安全软件漏洞也是重大风险,安全软件漏洞已经成为重大风险来源。”安全专家表示,比如数年前,某知名安全厂商SSL VPN被曝存在漏洞,被某黑客组织利用,针对我国多驻外机构,以及北京、上海等地政府相关机构开展高级窃密行动,影响面非常广泛,这充分说明了安全软件本身安全性、健壮性和稳定性的重要意义。

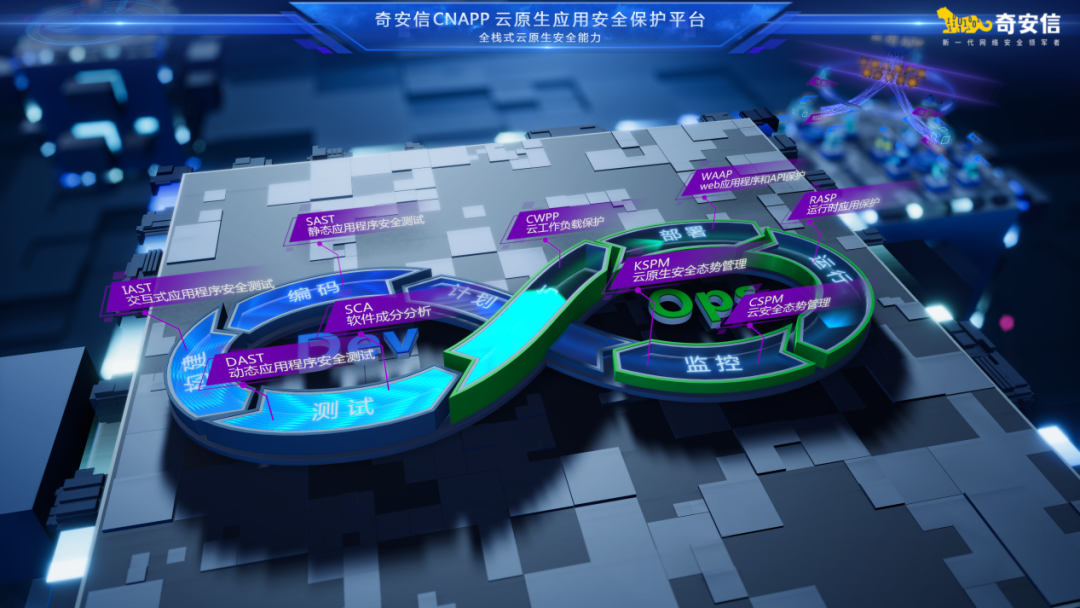

对于Falcon这类高频迭代的业务,DevOps的开发模式无疑是效率最高的,但DevOps必须有安全的加持,在Dev开发环节就应该有安全策略的介入,尽量避免安全风险产生,严格控制存在风险的业务上线进入Ops环节,在Ops环节要及时将问题反馈给Dev部门,以实现漏洞的快速定位和修复。加上Falcon千万级的安装量、高频更新的属性,在业务更新前更应该遵守DevSecOps和灰度发布的原则,而不能因为自身的安全属性而获得“免死金牌”。

所谓DevSecOps,即开发安全运维一体化,它是一种集开发、安全和运维于一体的新型软件开发和运营模式,它强调在快速迭代和持续交付的背景下,将安全性融入到整个软件开发过程中,实现开发、安全和运维的协同和一体化。

奇安信始终遵循严格的质量管理体系,将“零事故”保障(业务不中断、数据不出事、合规不踩线)作为产品设计目标。其中包括参考安全开发生命周期(SDLC)、软件保证成熟度模型(OpenSAMM)、开发安全运维一体化(DevSecOps)等软件安全开发实践,构建了奇安信的软件安全开发体系,该体系覆盖了安全需求、安全设计、安全开发、安全测试和安全部署运维等各阶段工作,使得产品研发从业务需求到产品交付实施实现全链路、端到端的安全检查,整个流程确保产品安全防护能力不断提升,为软件植入安全“基因”。

4 云原生时代 如何避免类似的事故发生?

在云原生技术快速发展的趋势下,云原生安全成为关注的热点,尤其是云原生环境普遍存在代码缺陷、错误配置、供应链安全、云原生制品安全等诸多问题,如果不加以控制,类似的问题业务上线将难以避免。

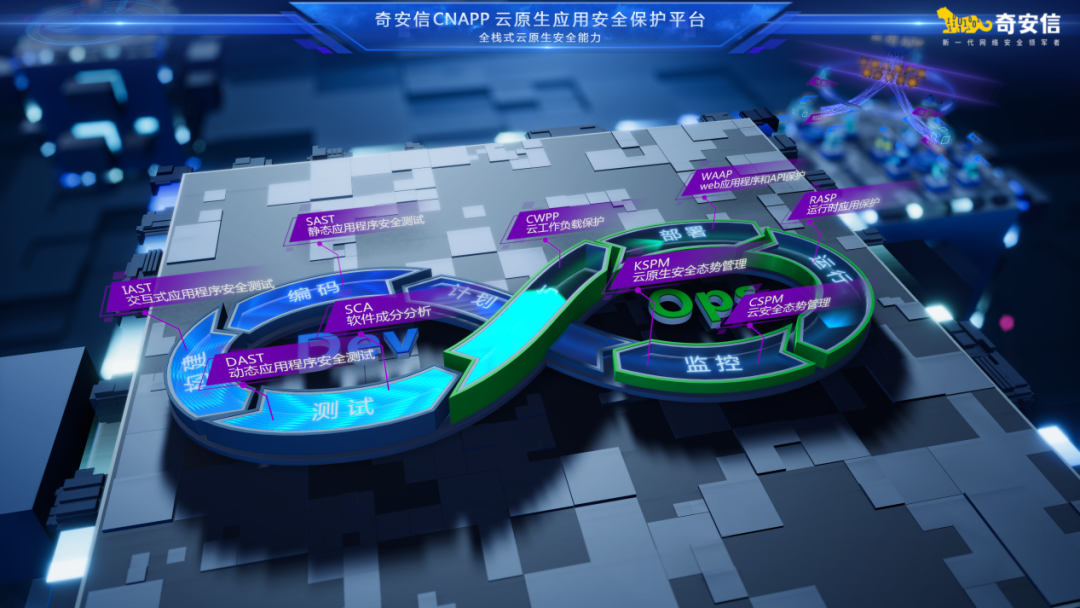

奇安信CNAPP云原生应用安全保护平台(以下简称:奇安信CNAPP)是针对DevOps实施完整保护的一体化保护平台,以“业务应用”为核心保护目标,提升“业务应用”安全可观测性,并提供完整保护能力,让安全伴随业务而生,实现业务的全生命周期安全保护。

奇安信CNAPP平台具备云原生资产采集与梳理、云原生风险及威胁采集,以及全栈式云原生安全能力,可以实现云原生应用【上线前安全管控】、以及【上线后安全运营】,覆盖了开发、部署和运行时阶段,将安全融于DevOps,实现DevSecOps,推动“业务的安全”向“安全的业务”转变。

·全栈式安全能力,保护DevOps各环节安全

在编码、构建、测试等Dev开发阶段,奇安信CNAPP可对接SAST静态应用程序安全测试、IAST交互式应用程序安全测试、DAST动态应用程序安全测试工具和SCA软件成分分析工具,对代码和第三方组件的合规性、安全性做管理。

在Ops运行时阶段,可通过CWPP云工作负载保护工具实现服务器、虚拟机等底座的安全保护;部署时,可通过Web应用程序和API保护工具防止应用免受各种常见攻击 ,运行时启用RASP工具对应用实现自我保护,监控阶段可通过CSPM和KSPM工具分别对云平台、容器做配置安全性核查。

·业务上线前安全管控,阻断风险业务上线

奇安信CNAPP除了将常见的漏洞、恶意代码、弱口令等风险和脆弱性作为风险评估指标外,还结合了云原生资产的自身价值属性、平台内置的威胁情报库,通过双向反馈能力,将运行时的环境指标实现“向左赋能”,输出每个风险信息的真实危害程度,帮助用户从海量风险数据中找到真正的潜在风险,通过优先级指导用户在有效的时间内修复,有的放矢地实现风险处理流程。

此外还可以通过卡点策略集成在DevOps流程工具中,自动实现安全管控,有效控制风险业务上线,并给相关的开发人员提供修复建议,指导其完成安全风险的修复。

·业务上线后安全运营,实现威胁快速反馈

奇安信CNAPP内置sabre关联分析引擎,将网侧、端侧的告警数据采集,并经过大数据关联分析提取有价值的告警内容,实现精准的安全告警。通过攻击路径图,可以以攻击者的视角展现每一次攻击事件的详细过程,帮助安全运营人员及时处置安全告警,实现安全闭环。

5 网络安全应该受到更多的重视 对安全须心存敬畏

随着网络安全建设水平的提升,我们已经习惯了安全、稳定的网络环境,这场事故给我们所有人都敲响了警钟,如果这次事故不是软件自身的故障导致,而是由攻击者发起,那么停飞的航班、中断的交易和停摆的业务,能否在这么短的时间内恢复?如果这是一场网络战争,我们是否已经做好了准备?

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号