1月29日,奇安信威胁情报中心发布《全网漏洞态势研究2023年度报告》(简称《报告》),从漏洞视角出发,梳理了全年整体漏洞态势、盘点和分析漏洞利用相关的安全事件以及有现实威胁的关键漏洞。

报告免费下载:https://www.qianxin.com/threat/reportdetail?report_id=309

《报告》显示,2023年,奇安信安全监测与响应中心(又称奇安信CERT)共监测到新增漏洞28975个,较2022年同比增长10.9%。经研判,本年度值得重点关注的漏洞共793个,达到奇安信CERT发布安全风险通告标准的漏洞共360个,并对其中109个漏洞进行深度分析。

与此同时,奇安信聚焦国内外新增高危漏洞,迅速响应、权威研判、持续跟踪,已经形成一套完整的漏洞情报供应体系,帮助企业前置漏洞处置流程、及时发现漏洞风险、修复潜在威胁,构建更加完善的安全防护能力。

在所有这些漏洞中,有“五宗最”最值得关注。

热度最高的漏洞:Nacos身份认证绕过漏洞

据奇安信CERT监测,公开渠道讨论热度最高的漏洞为Nacos身份认证绕过漏洞(QVD-2023-6271)。该漏洞可导致远程攻击者可以绕过密钥认证进入后台,造成系统受控等后果。

需要注意的是,漏洞的讨论热度与其可能造成的实际危害并没有直接对应关系。例如2023年曝出的curl堆溢出漏洞(CVE-2023-38545),由于受该漏洞的设备量非常巨大,因此有机构将该漏洞成为继Apache log4j2远程代码执行漏洞之后的下一个“核弹级”漏洞,在社交媒体拥有非常大到讨论量。但根据奇安信CERT的验证结果,该漏洞触发条件极为苛刻,常规情况下攻击者很难利用成功,相关讨论有点言过其实。

类似于curl堆溢出漏洞的漏洞并非个例,因此漏洞防护决不能陷入漏洞舆论怪圈。奇安信CERT认为,安全厂商的责任并不只是告诉用户狼来了,同样重要的,也要让用户知道哪来看起来来势汹汹的漏洞传言并不是真的狼,为用户节省不必要的精力耗费,走出漏洞处理的泥潭。

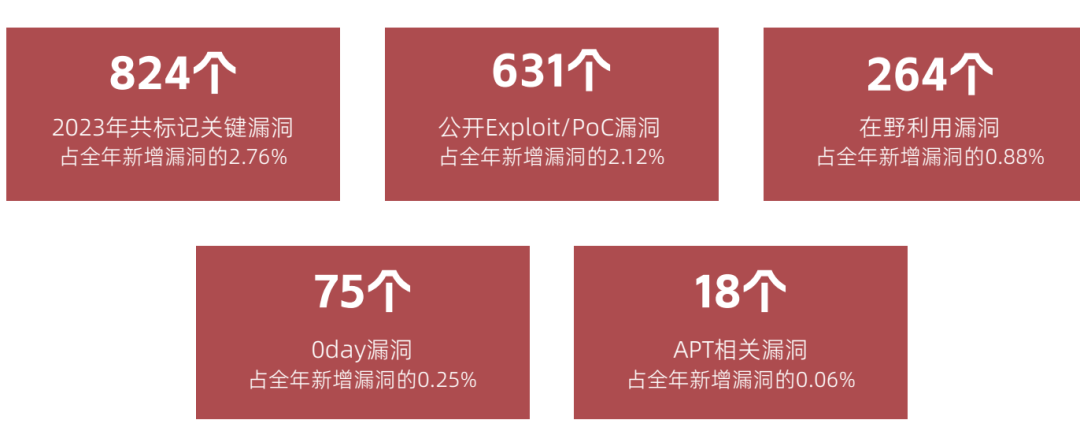

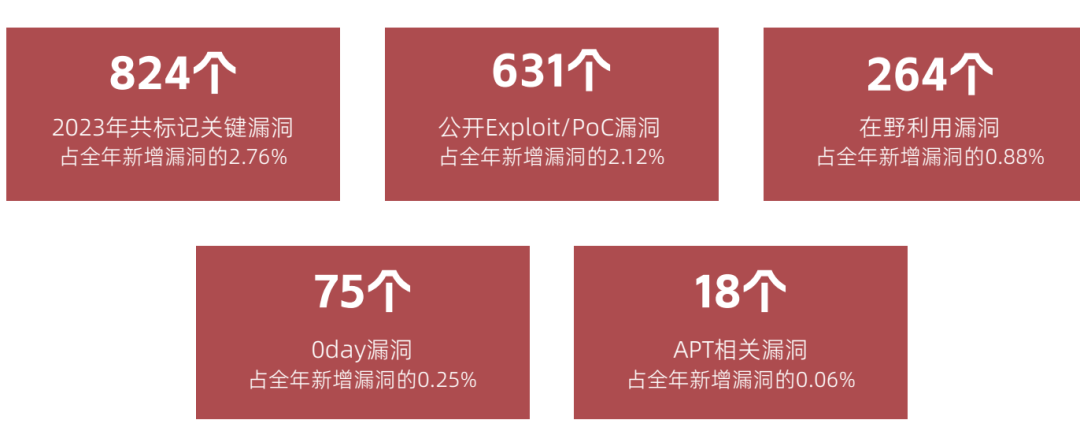

为帮助客户直观了解漏洞的实际危害,确定漏洞修复优先级,2023年奇安信共标记关键漏洞824个,占全年新增漏洞的2.76%。其中有公开Exploit/PoC漏洞数量为631个,发现在野利用漏洞数量为264个,0day漏洞数量为75个,APT相关漏洞数量为18个,这些漏洞的危害性往往较大,应当具备较高的修复优先级。

利用最快的漏洞:绝大多数0day

顾名思义,0day漏洞利用时间就是零天,通常是在漏洞公开之前,便已出现了在野利用行为。据统计,2023年新增的0day漏洞中有92%的漏洞发现在野利用,数量在68个左右。

此外,还有50%左右发现在野利用的0day漏洞没有监测到公开的利用代码,仅被某些APT组织或者个人使用,可能用于高度定向、高价值目标、隐蔽性和供应链等攻击。所以,仅仅通过事后打补丁或采取临时规避措施很难解决问题,需要采取综合的安全措施,包括削减攻击面、威胁情报共享、安全意识培训等,以应对这些未公开的漏洞利用。

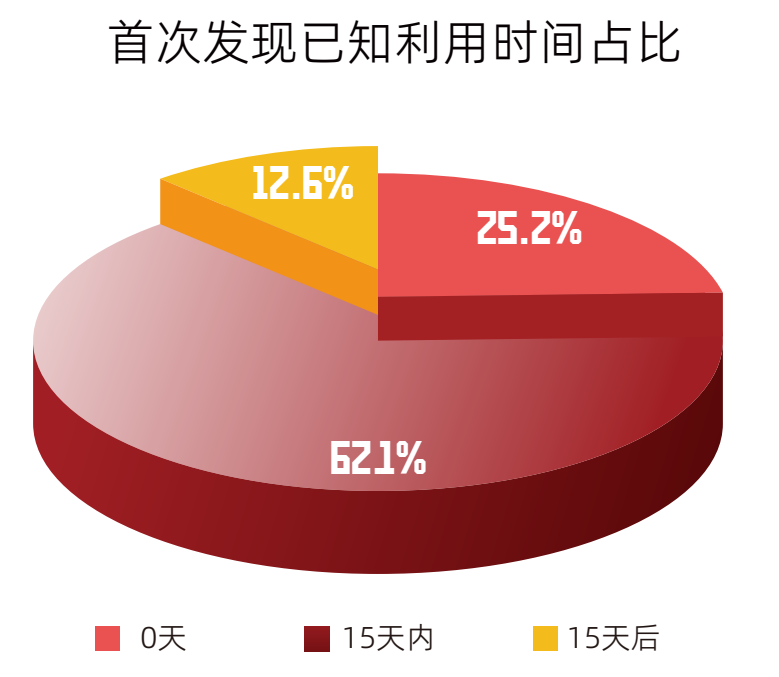

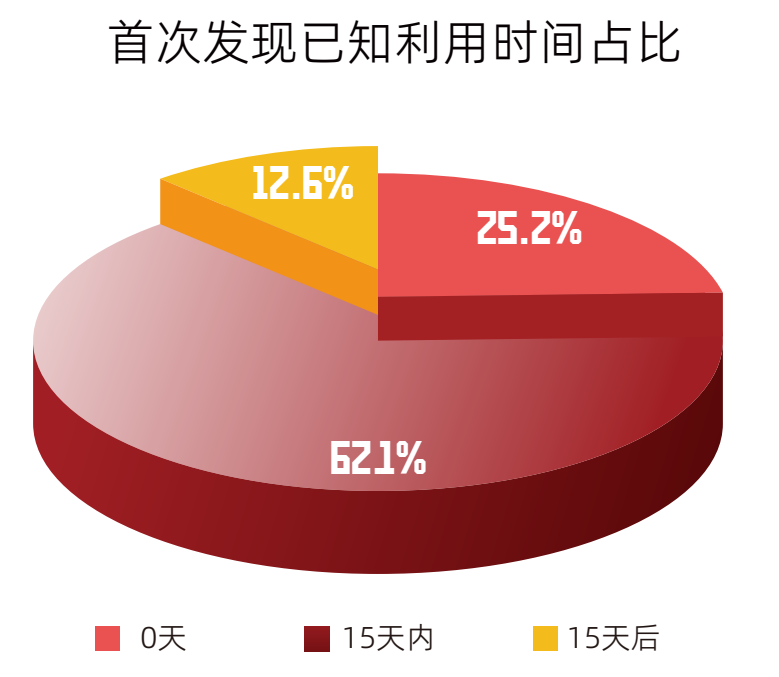

除0day之外,从漏洞公开到首次发现在野利用平均时间差值为35天,其中有25.2% 的高危漏洞在发布当天就被利用,62.1% 的高危漏洞在发布后15天内被利用。这说明,漏洞已经成为最重要的网络武器之一,成为攻防双方必争的战略资源。因此,及时的漏洞修复,对于阻止网络攻击十分重要。

不过,这并不意味着老旧漏洞的修补毫无意义。相反,那些早已发布补丁的Nday漏洞仍然是攻击者利用的主力。据2023年奇安信安服团队应急处置的网络安全事件显示,永恒之蓝漏洞依然是所有被利用的漏洞中,除弱口令之外最多的一个。

攻击者最青睐的漏洞: RARLAB WinRAR代码执行漏洞

为了更加有效地管控漏洞导致的风险,奇安信漏洞情报建立了全面的多维漏洞信息整合及属性标定机制,方便用户可以根据需求快速检索。其中,RARLAB WinRAR代码执行漏洞拥有最多的28个标签,如下图所示。同时,该漏洞也是关联攻击团伙最多的漏洞,共计16个,是2023年度最受攻击团伙青睐的漏洞。

漏洞拥有的攻击者标签越多,说明漏洞正在被积极利用,从侧面印证了这个漏洞具有较高的可达性和危害性。这样的漏洞已经不仅仅是潜在的威胁,而是具有了较高的现时威胁,漏洞修补时应该放在最高的优先级。

对于安全厂商而言,及时跟踪漏洞相关联的威胁情报和漏洞修复进展,从而第一时间掌握哪些团伙利用对应漏洞、发动了什么样的攻击、攻击了哪些组织以及漏洞最新的防护方法,这对于指导客户漏洞响应具有非常重要的意义。

破坏范围最广的漏洞:MOVEit Transfer SQL注入漏洞

以Clop代表的多个勒索团伙,2023年利用了多个0day漏洞发起勒索攻击,MOVEit Transfer SQL注入漏洞(CVE-2023-34362)就是其中一个。

公开报道显示,在5月份Clop组织发起的一次大范围勒索攻击中,至少有2500家公司和组织受到了影响,多个州级组织也宣布遭遇MOVEit漏洞相关的数据泄露事件,直接损失或超过百亿。这次攻击事件也被多个机构评为2023年度最大规模的网络攻击事件。

除MOVEit Transfer SQL注入漏洞外,还有多个漏洞也被用于发动勒索攻击。如勒索软件Akira利用思科SSL VPN漏洞(CVE-2023-20269)入侵组织内部网络环境;某知名金融机构在美子公司遭受LockBit勒索软件攻击,安全专家推测,攻击事件可能与Citrix Bleed漏洞(CVE-2023-4966)有关。

奇安信CERT认为,相比其他类型的攻击,定向勒索攻击活动对于政企机构的数据安全构成更为巨大的威胁,还会直接影响业务的连续性,造成非常大的外部影响。1day/Nday漏洞的快速利用是黑产活动的最主要渗透入口之一,特别是那些涉及软硬件流行面很广而又利用稳定的场景,几乎都会被勒索黑产大规模利用,对于影响面大而又稳定的漏洞需要尽早发现尽早修补。

攻击链最复杂的漏洞: Apple iPadOS WebKit 代码执行漏洞

2023年3月27日,苹果公司发布了iPadOS WebKit代码执行漏洞(CVE-2023-32435)的补丁。起初,这个漏洞并没有受到过多的关注,直到近期卡巴斯基安全研究人员披露了一起号称史上最复杂的恶意软件攻击行为“三角测量行动”。

据研究人员披露,感染是通过iMessage发生的——受害者收到一条带有附件的消息,其中包含一个漏洞,该漏洞会触发一个允许执行代码的漏洞,利用未知硬件接口绕过保护措施,对任意内核地址进行读写,从C2服务器下载其他恶意软件。最后,删除附件中的初始消息和漏洞。受害者不需要打开iMessage就可以发生感染。

在“三角测量行动”中,并不止上述一个漏洞被利用,攻击者利用了iPhone中的四个零日漏洞,甚至包括硬件漏洞,号称有着史上最复杂、最专业也最具针对性的攻击链条。奇安信CERT判断,鉴于APT组织利用了不少高端0day漏洞执行高度定向的攻击,这些漏洞的利用基本上是无法防御的,对于敏感的人员和机构使用可信可追溯的软硬件进行工作必须成为一个认真考虑的选项。

面对井喷式的漏洞信息增长,奇安信CERT认为,传统“条文式”漏洞修补和防护的管理模式,已经无法适应数字化转型深入的要求,需要依靠外部可靠的漏洞情报对企业安全生产进行支持与管理。漏洞的处理从人工转向自动化成为必然趋势,企业安全能力体系及安全运行体系的升级,需要更加先进的漏洞情报体系进行支撑。

奇安信漏洞订阅服务可以帮助客户从互联网海量的漏洞信息里筛选出真正有价值的那一部分,及时获得与组织相关的安全漏洞情报,同时为您提供可行的包含详细操作步骤的处置措施。这种服务会向您提供实时更新的、富化的漏洞信息报告,包括最新发现的漏洞、已知的漏洞和修补程序的建议。

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号