四月维夏,网络空间,一场红蓝对抗正紧锣密鼓的进行着。一边是娴熟运用社工原理、善于伪装的攻击队,一边是精心布置了天眼攻击诱捕系统“陷阱”的防守猎人,两位“欺骗大师”的攻防角力开始了。

攻击队视角:锁定目标,发起攻击

倒计时6天,攻击队指挥会议进行时

“对方的准备工作做得不错,提前关掉了不必要的端口和危险终端。” “我们发现横向渗透的时候有个机器掉线了,很可能防守队发现了攻击,我们要尽快换一个攻击思路。”随着演习双方陷入胶着状态,会议室里的攻击队员们决定重新拟定作战计划。

一个坚定的声音打破了众人沉思——

“世界上没有人人都不信的谎言,也没有一句谎言都不信或只相信谎言的人。”自诩擅长社会工程学的队长如此说道,“暂时找不到对方系统的弱点,那就利用人性的弱点。数据告诉我们,在已报告的网络安全事件中,80%以上是由钓鱼攻击造成的。”

紧接着,队长继续说:“网络钓鱼的效果大家有目共睹,如果我们将社工钓鱼搭配漏洞利用+远程渗透等组合攻击手段,让网络军火借钓鱼攻击发挥最大威力,这才是攻陷对方目标的真正杀器。”

“小打小闹的试探该结束了,盯了对方这么久,是时候展现我们真正的实力了。”

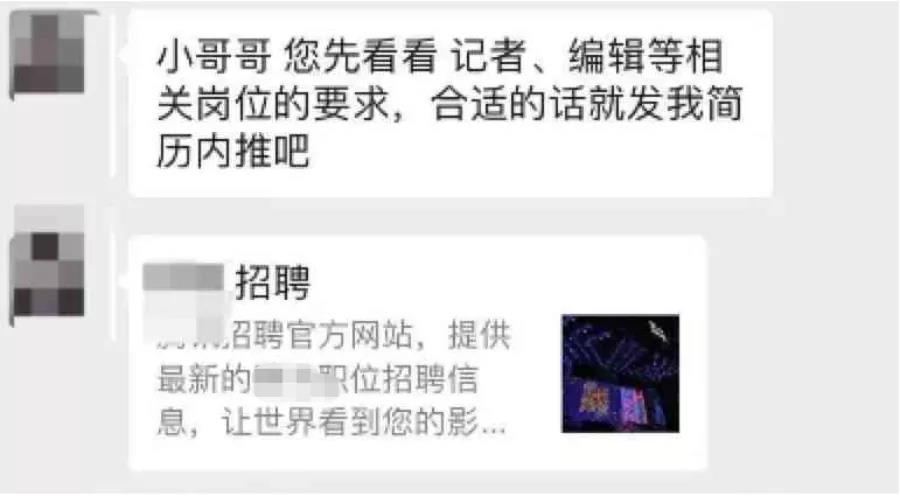

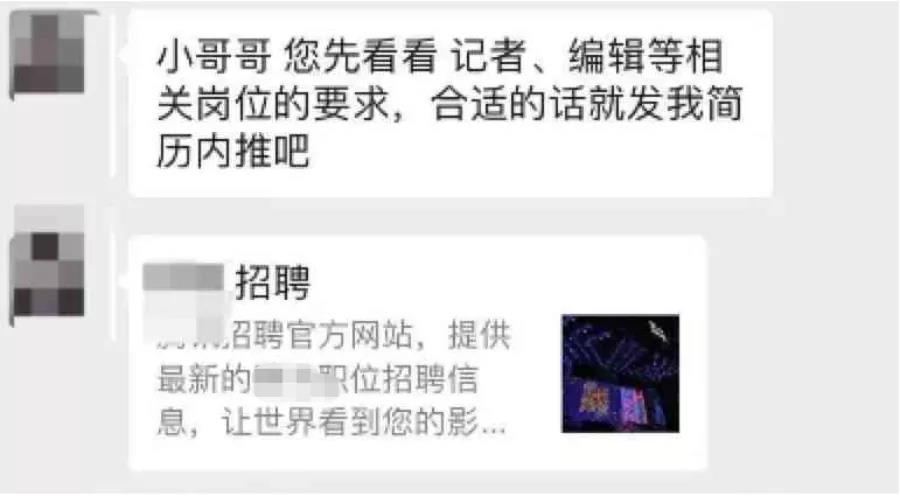

于是,一个表面上为某大型互联网公司招聘介绍的钓鱼链接出现,内含岗位信息附件,实为加密远控木马,利用求职黄金期这个绝佳时机,以打工人最为关心的话题为名大规模撒网。一旦防守队有人打开附件,就等于将终端控制权交给了攻击队,为其横向渗透大开方便之门。

确定发送的那一刻,攻击队队长露出了势在必得的微笑。

“大地有其边界,人类的愚蠢却没有尽头。”

防守队视角:攻击诱捕,反向钓鱼

倒计时2天,防守队应急响应中心

在防守队严密守护的某企业内网中,利用钓鱼攻击投递的远控木马通过加壳混淆已经成功挺进内网,自动执行命令开始横向扫描,将键盘记录、远程桌面、文件、注册表等各种信息源源不断传回攻击队控制的服务器。

与此同时,彻夜值守的防守队发现了这一情况。

“来了!来了!有人上钩了!”

很明显,有倒霉的攻击者在横向渗透时闯入了防守队精心布下的陷阱,一个仿真的客户业务系统。电脑屏幕前的“猎人”眼中闪烁着兴奋的光,同样闪烁的还有电脑上“奇安信天眼攻击诱捕系统”弹出的窗口告警。

拨开迷雾,告警信息将对方的攻击动作层层复现。对方正在尝试暴力破解模拟业务系统。

透过屏幕上的信息,防守队员们不动声色地继续观察着“猎物”的一举一动:看着对方获取了弱口令,登入仿真系统后台;看着攻击者步步深入、顺利中招,开始利用后台提前埋好的weblogic反序列化漏洞,尝试进行反弹shell……

每一个攻击步骤,都按照防守队员们布下陷阱时设想的那样走下去。

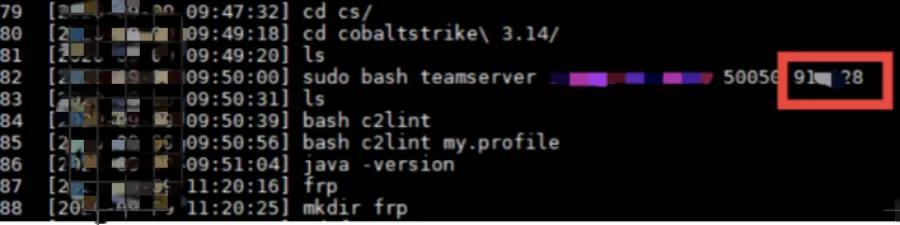

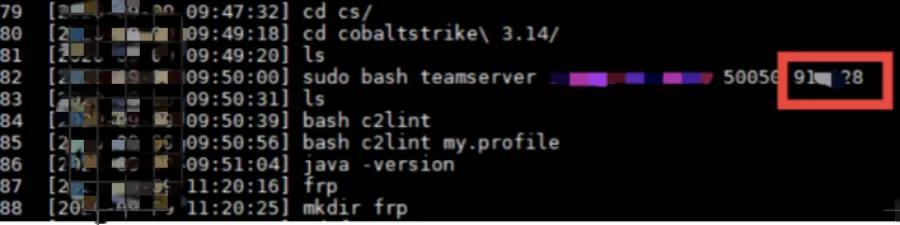

防守队通过对反弹shell的目标IP进行分析,发现该服务器上还运行着攻击者使用的CS服务器;检查服务器上运行的多项服务发现一个目录遍历漏洞,利用该漏洞发现攻击日志,从中找出了攻击者的teamserver密码。

接下来,就是“猎人”收网的时刻了。

先登录攻击者的teamserver,发现新上线的主机,排查主机IP,锁定对方内网真实用户资产。

然后防守队利用天眼攻击诱捕系统迅速生成了一个含有反制功能的诱饵文件,取名字为“资产信息统计表.xlsx”,上传至被控终端。

至于能否成功诱敌,现场每个人的心里都是未知数。欺骗也好,反欺骗也好,大家赌的就是目标的判断力,只要诱惑足够大,就能让猎物进行自我欺骗、信以为真。资产信息,这个诱饵甜度到底够不够?

最好的魔术师,玩的是心理战。

攻击队视角:艰难选择,迫在眉睫

倒计时2天,攻击队作战中心

留给攻击队的时间不多了,利用远控木马攻入对方系统进行横向渗透后,大家密切关注着回传的数据信息。就在此时,一个名为“资产信息统计表.xlsx”的文件出现在大家眼前。

资产信息统计表,作战布防图一般的存在,其重要性不言而喻。

屏幕前的攻击队员不由得心跳加速,握住鼠标的手蠢蠢欲动,但很快,保持警惕的惯性思维冲淡了一些兴奋。这个文件如同打瞌睡送来了枕头一般巧合,以防守队谨慎的作风来看,这会不会是陷阱呢?

事关重大,犹豫不决的队员决定上报队长,共同讨论。实际上,看着这个文件,原本自信满满的队长内心也打起了鼓,一个演习前就已经充分做好了资产梳理的队伍,会轻易地暴露自己的资产信息吗?

时针悄无声息地走着,“下,下载吧。”忽略内心的不安,队长更相信自己堪称完美的攻击手段,况且,留给自己的时间真的不多了。

成败,在此一举。

防守队视角:成功反制,尘埃落定

倒计时1天,防守队应急响应中心

切换回防守队应急响应中心,此时的防守队爆发出热烈的欢呼,“成功了!我们成功了!他们下载了!”

就在大家屏住呼吸等待结果的时刻,攻击者成功咬饵。

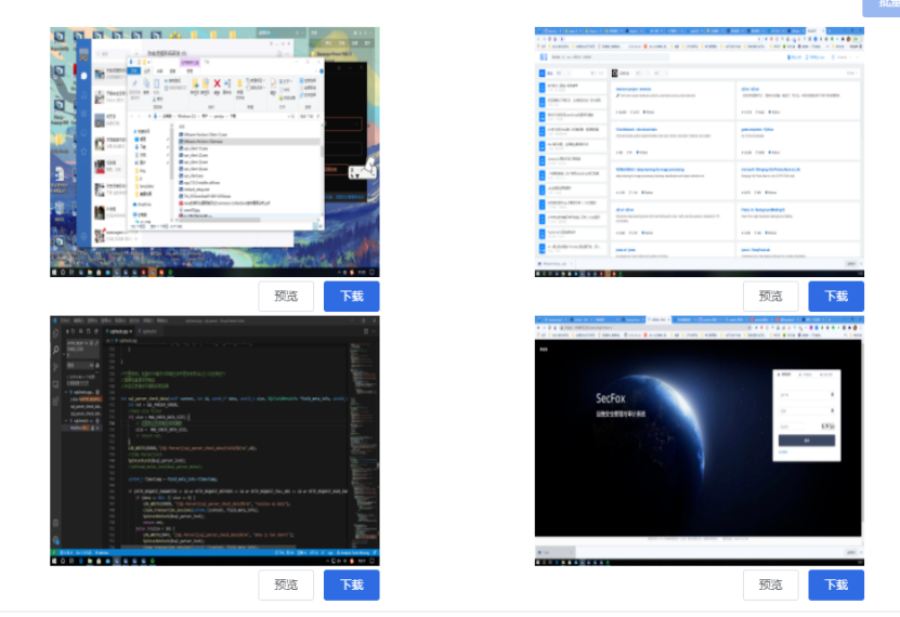

防守队员们静静等待着,攻击者下载了诱饵文件并在本地打开,诱饵文件运行后,攻击者主机中的社交信息、文件信息、桌面截图等内容源源不断的传输回天眼攻击诱捕平台。

有了这些回传的截图、敏感文件等信息,防守队迅速定位到了攻击者的真实身份,成功完成了对攻击队员的溯源,并形成防守报告提交裁判组,获得分数。

相比于一次演习的输赢得失,更令人振奋的是,在天眼攻击诱捕系统及现场工作人员的努力下,一场精心设计的组合型钓鱼攻击被成功化解。

感官并不欺骗人,欺骗人的是判断力。屏幕对面那张沾沾自喜的幻影,破碎了。

事后,一手布下陷阱的防守队员先说出了这句大家耳熟能详的兵法,“兵者,诡道也,故能而示之不能,用而示之不用,近而示之远,远而示之近。”

但是——

“仅仅会欺骗还不够,传统蜜罐是一种古老的、常见的防御手段,但我们布置的天眼攻击诱捕系统最大的不同是主动,能够将攻击流量主动牵引至天眼攻击诱捕系统。”

他表示,“这次能用它消耗掉攻击者精心设计的组合武器,如同以下驷对上驷,有效打乱了对方的攻击步骤,从而缓解了攻击火力,为及时发现攻击情况、成功溯源起到了重要作用。”

基于多年来实战化演习、重大安全保障活动的最佳实践,进行技术、经验积累,奇安信天眼攻击诱捕系统聚焦于威胁检测、欺骗诱捕、高交互技术,通过构造漏洞陷阱、混淆攻击目标,精确捕捉、隔离攻击者身份信息、指纹信息、行为分析,完成威胁溯源、取证,保护内部真实的资产,实现主动安全防御。

联合奇安信云端威胁情报、天眼未知威胁检测系统,能够对流量实施动态的诱骗捕获,并根据行为进行溯源、分析,具备实战化能力、主动牵引、智能诱捕和攻击反制的核心优势。

天眼攻击诱捕系统创新结合天眼的实战化威胁检测能力与基于SDN技术的主动引流方案,把有威胁的流量主动牵引到攻击诱捕系统,实现精准引流。

通过主动引流技术构造的蜜网,能够提升攻击诱捕的覆盖面,克服传统蜜罐依赖于用户真实网络、部署成本高、缺乏针对初期侦查和内部侦查的诱捕手段、监测范围窄的缺陷,这才是,网络欺骗艺术真正的价值。

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号